- Les informations personnelles identifiables (Personally identifiable information, PII) sont des données personnelles propres à un individu. Il peut s'agir de numéros de sécurité sociale, d'adresses e-mail, d'adresses et de numéros de téléphone.

- Les informations de santé protégées (Protected health information, PHI) sont les dossiers médicaux des individus.

- Les données sensibles des clients peuvent inclure les numéros de carte de crédit, les transactions financières, les noms d'utilisateur et les mots de passe.

- Les données financières confidentielles comprennent les rapports financiers, les données relatives aux transactions financières et les informations sur les numéros de compte bancaire.

- La propriété intellectuelle comprend les logiciels, les plans d'affaires, les brevets et les secrets commerciaux.

- Les identifiants de compte incluent des informations de connexion qui permettent aux attaquants de prendre le contrôle des comptes et d'accéder aux systèmes critiques.

La protection contre les fuites de données, ou protection contre les pertes de données (Data Loss Protection, DLP), est l'ensemble des pratiques et des technologies de cybersécurité utilisées pour empêcher que des données sensibles et des informations commerciales précieuses ne soient divulguées, perdues, corrompues, supprimées ou volées de manière malveillante ou involontaire. La protection contre les fuites de données est un élément essentiel des programmes de sécurité utilisant une structure Zero Trust. Elle protège les entreprises contre les attaques malveillantes et les fuites accidentelles, et garantit la conformité aux réglementations en matière de protection des données et de confidentialité.

Pourquoi la protection contre les fuites de données est-elle importante ?

Qu'il s'agisse de dossiers clients, de plans commerciaux ou de documents financiers, les fuites de données peuvent avoir des conséquences dévastatrices pour une entreprise. Dans les cyberattaques où des données sont divulguées ou exposées, les entreprises peuvent s'exposer à des amendes importantes ou à des poursuites judiciaires. Les fuites peuvent également entraîner des pertes importantes : chiffre d'affaires, clients, contrats commerciaux et réputation, car les clients peuvent ne pas vouloir faire affaire avec une entreprise qui ne peut pas protéger correctement ses données. Les revers causés par les violations de données et les fuites de données peuvent également compromettre les perspectives commerciales et les opportunités concurrentielles.

La transformation digitale rend la tâche de protection des données incroyablement complexe. Les réseaux informatiques sont de plus en plus distribués, le personnel travaille de plus en plus en distanciel et les employés utilisent fréquemment des terminaux personnels tels que des ordinateurs portables et des terminaux mobiles à des fins professionnelles. Pour compliquer les choses, les cadres réglementaires tels que HIPAA et GDPR créent des exigences complexes pour la restauration, la protection et le traitement des informations sensibles. En outre, malgré un besoin croissant de protection contre les fuites de données, les équipes informatiques de tous les secteurs connaissent une pénurie de talents qui laisse souvent les entreprises sans compétences ni protection adéquates.

Dans cet environnement, les solutions de sécurité des données et de protection contre les fuites de données jouent un rôle inestimable pour identifier automatiquement les fuites potentielles et empêcher les données sensibles de sortir de l'entreprise.

Comment se produisent les fuites de données ?

Les fuites de données se produisent généralement de l'une des trois façons suivantes.

- Fuites accidentelles de données. De nombreuses fuites de données sont accidentelles et involontaires. Les fuites accidentelles peuvent être aussi simples que l'envoi d'un e-mail contenant des informations confidentielles à la mauvaise liste de distribution. Des fuites involontaires peuvent également se produire en raison d'une mauvaise configuration des paramètres de sécurité entraînant une exposition des données ou laissant la porte grande ouverte aux pirates.

- Menaces internes. Les données peuvent être divulguées par des employés, sous-traitants ou associés actuels ou anciens qui ont accès à des données sensibles au sein d'une organisation. Ces initiés malveillants peuvent divulguer des informations pour diverses raisons, y compris un gain personnel, des représailles ou le désir d'emporter des informations avec eux lorsqu'ils démissionnent pour un autre emploi.

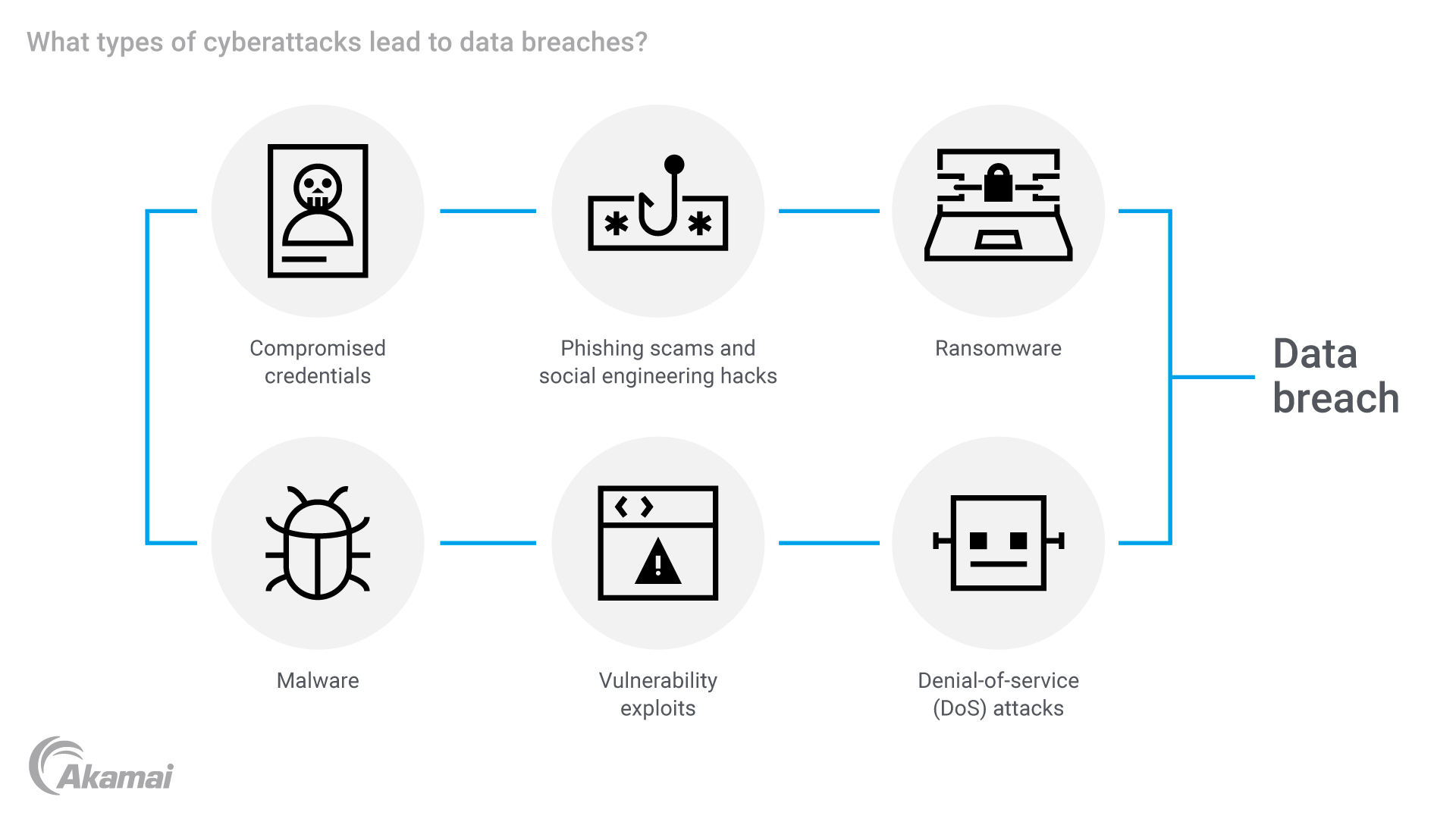

- Les attaques malveillantes. L'exfiltration de données est l'objectif ultime de nombreuses cyberattaques. Les cybercriminels volent et exfiltrent fréquemment des données après avoir obtenu un accès non autorisé aux environnements informatiques par le biais de logiciels malveillants, de vulnérabilités exploitées, d'attaques par hameçonnage, de campagnes d'ingénierie sociale ou d'attaques par ransomware.

Quelles sont les formes de protection contre les fuites de données ?

- Les solutions DLP pour e-mail surveillent les e-mails pour identifier les informations sensibles, bloquer les fuites potentielles, signaler les escroqueries par hameçonnage et alerter les équipes de sécurité en cas d'autres attaques potentielles.

- Les technologies DLP de réseau surveillent le trafic entrant et sortant de chaque terminal connecté au réseau, bloquant ou alertant les équipes de sécurité en cas de fuites et de menaces potentielles.

- La sécurité DLP des points de terminaison surveille les fuites potentielles sur les ordinateurs portables, les serveurs et les téléphones mobiles, même lorsque ces terminaux ne sont pas connectés au réseau.

- Cloud DLP suit les données et les ressources informatiques importées et téléchargées depuis le stockage dans le cloud et les référentiels en ligne pour surveiller les fuites potentielles et les abus.

Quels sont les éléments d'une solution de protection contre les fuites de données ?

Les solutions de protection contre les fuites de données sont conçues pour protéger plusieurs types de données.

- Les données en mouvement peuvent être suivies par des filtres installés à la périphérie du réseau qui surveillent le trafic et identifient les données quittant l'entreprise susceptibles d'enfreindre les règles de sécurité.

- Les données sur les points de terminaison peuvent être protégées par une technologie qui surveille les informations transférées entre les utilisateurs et les parties externes, bloquant ainsi les tentatives de partage de données protégées en temps réel.

- Les données au repos dans les solutions de stockage peuvent être protégées par des contrôles d'accès, un chiffrement et des stratégies de conservation des données.

- Les données en cours d'utilisation peuvent être protégées par des systèmes qui surveillent et signalent les interactions des utilisateurs non autorisés.

La classification automatisée des données est une caractéristique essentielle d'une solution de protection contre les fuites de données. La technologie DLP peut utiliser des règles, des métadonnées et une technologie d'apprentissage automatique pour analyser les données et déterminer si elles nécessitent une protection spéciale. Les solutions DLP incluent généralement également des fonctionnalités de sécurité telles que des systèmes de détection des intrusions ou des systèmes de prévention des intrusions, ainsi qu'une technologie permettant d'authentifier les utilisateurs qui accèdent aux données ou en reçoivent.

Comment fonctionne la protection contre les fuites de données ?

Une solution de protection contre les fuites de données analyse le contenu et le contexte des données entrant et sortant d'une entreprise, y compris les données envoyées par e-mail et messages instantanés. L'analyse du contenu examine le contenu spécifique des messages et du trafic réseau, tandis que l'analyse contextuelle examine des facteurs externes tels que la taille et le format d'un message.

Les outils DLP utilisent diverses techniques pour analyser le contenu afin de s'assurer qu'il est conforme aux règles de protection contre les fuites de données. Lorsque les données semblent enfreindre la stratégie DLP, la solution DLP peut empêcher les informations de quitter l'entreprise tout en alertant les équipes de sécurité. La plupart des solutions DLP utilisent diverses techniques.

- La correspondance des expressions régulières recherche des types d'informations spécifiques tels que les numéros de carte de crédit à 16 chiffres, les numéros de sécurité sociale à 9 chiffres et d'autres types de données correspondant à un format spécifique.

- L'analyse de la somme de contrôle des fichiers permet de déterminer si les données stockées dans les bases de données sont correctement protégées.

- L'empreinte de données structurées, également appelée correspondance exacte des données, recherche des correspondances exactes dans une base de données active ou un vidage de base de données.

- La correspondance partielle des données recherche des correspondances complètes ou partielles de fichiers spécifiques, y compris plusieurs versions de formulaires qui ont été remplies par différents utilisateurs.

- L'analyse statistique utilise l'apprentissage automatique et des méthodes statistiques pour déclencher des alertes en cas de fuites potentielles de contenu sécurisé.

- Les correspondances de lexique analysent les données non structurées à l'aide de règles et de termes de dictionnaire pour détecter les informations sensibles.

- La catégorisation identifie les données sensibles et les violations de conformité en analysant les catégories de données.

- La correspondance exacte des fichiers fait correspondre les hachages de fichiers aux empreintes de données exactes.

Quels sont les avantages de la protection contre les fuites de données ?

Les entreprises qui adoptent des stratégies et des technologies DLP peuvent obtenir des avantages significatifs.

- Le blocage des activités potentiellement malveillantes. Le logiciel DLP analyse automatiquement le trafic entrant et sortant du réseau pour identifier et bloquer les fuites potentielles, le vol de données et les menaces telles que les ransomwares.

- Assurer la conformité réglementaire. Les cadres réglementaires tels que HIPAA, RGPD, PCI DSSet d'autres normes courantes ont établi des exigences de conformité claires sur la façon dont les données des clients et des patients doivent être protégées. Les solutions DLP aident les entreprises à s'assurer que ces données sont efficacement sécurisées, évitant ainsi les amendes, les poursuites judiciaires et la perte de confiance des clients.

- Visibilité améliorée. En aidant les entreprises à identifier et à suivre les données au repos et en transit, les solutions DLP offrent une meilleure visibilité sur les types de données stockées dans l'ensemble de l'entreprise.

Quelles sont les meilleures pratiques en matière de DLP ?

- Le classement des données. En classant les données en fonction du risque de fuites et de l'impact sur l'entreprise, les équipes de sécurité peuvent mieux hiérarchiser les efforts de prévention des pertes de données et allouer des ressources nécessaires pour un impact maximal.

- Données d'inventaire. Les équipes informatiques ne peuvent pas protéger les données qu'elles ignorent. Effectuer une analyse et un inventaire complets des données peut aider à identifier toutes les catégories et types de données, ainsi que les ressources de données spécifiques qui doivent être protégées.

- Déploiement d'un programme centralisé. Lorsque plusieurs services et unités adoptent leurs propres solutions, les efforts de protection contre les fuites de données peuvent être incohérents et inefficaces en raison de lacunes dans les stratégies de sécurité. Un programme DLP centralisé permet une approche plus cohérente de la protection des informations sensibles.

- Formations de sensibilisation à la sécurité. La formation peut aider les employés à comprendre les risques de fuites de données, comment ils peuvent s'y trouver confrontés et ce qu'ils peuvent faire pour assurer la sécurité des données.

Foire aux questions (FAQ)

DLP peut signifier prévention des fuites de données, protection contre les fuites de données, prévention contre les pertes de données ou protection contre les pertes de données.

La fuite de données se produit lorsque des données critiques au sein d'une entreprise sont accidentellement exposées au public ou transférées à un destinataire externe involontaire.

Solutions de sécurité Akamai

Akamai protège votre expérience client, votre personnel, vos systèmes et vos données en vous aidant à intégrer la sécurité dans tout ce que vous créez, dans toutes vos conceptions et diffusions. La visibilité de notre plateforme sur les menaces mondiales nous aide à adapter et à faire évoluer votre stratégie de sécurité (activer le Zero Trust, bloquer les ransomwares, sécuriser les applications et les API, ou lutter contre les attaques DDoS), vous donnant ainsi la confiance nécessaire pour innover, prospérer et ouvrir le champ des possibles.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.