- Personenbezogene Daten (PII) sind persönliche Daten, die für eine Person eindeutig sind. Dazu gehören Sozialversicherungsnummern, E-Mail-Adressen, Adressen und Telefonnummern.

- Geschützte Gesundheitsinformationen (PHI) sind die Krankenakten von Einzelpersonen.

- Vertrauliche Kundendaten können Kreditkartennummern, Finanztransaktionen, Nutzernamen und Passwörter umfassen.

- Vertrauliche Finanzdaten umfassen Finanzberichte, Daten zu Finanztransaktionen und Informationen zu Bankkontonummern.

- Geistiges Eigentum umfasst Software, Geschäftspläne, Patente und Geschäftsgeheimnisse.

- Kontoanmeldedaten umfassen Anmeldeinformationen, mit denen Angreifer Konten übernehmen und auf kritische Systeme zugreifen können.

Data Leak Protection (DLP) ist die Sammlung von Cybersicherheitspraktiken und -Technologien, die verwendet werden, um zu verhindern, dass vertrauliche Daten und wertvolle Geschäftsinformationen böswillig oder versehentlich weitergegeben werden, verloren gehen, beschädigt, gelöscht oder gestohlen werden. Der Schutz vor Datenlecks ist ein wesentlicher Bestandteil von Sicherheitsprogrammen, die ein Zero-Trust-Framework verwenden. Dies schützt Unternehmen vor schädlichen Angriffen und unbeabsichtigten Datenlecks und gewährleistet die Einhaltung von Datenschutzvorschriften.

Warum ist der Schutz vor Datenlecks wichtig?

Egal, ob es sich um Kundendatensätze, Geschäftspläne oder Finanzdokumente handelt – offengelegte Daten können verheerende Folgen für ein Unternehmen haben. Bei Cyberangriffen , bei denen Daten versehentlich oder böswillig offengelegt werden, drohen Unternehmen erhebliche Geldstrafen oder rechtliche Schritte. Datenlecks können auch zu erheblichen Verlusten führen – bei Umsatz, Kunden, Geschäftsabschlüssen und Reputation, da Kunden möglicherweise keine Geschäfte mit einem Unternehmen tätigen möchten, das seine Daten nicht angemessen schützen kann. Rückschläge durch Datenschutzverletzungen und -Lecks können auch die Geschäftsaussichten und die Wettbewerbschancen gefährden.

Die digitale Transformation macht den Schutz von Daten zu einer unglaublich komplexen Aufgabe. IT-Netzwerke sind stärker verteilt, die Belegschaft arbeitet zunehmend an entfernten Standorten, und die Mitarbeiter nutzen häufig private Geräte wie Laptops und Mobilgeräte für geschäftliche Zwecke. Um die Angelegenheit noch komplizierter zu machen, schaffen regulatorische Rahmenbedingungen wie HIPAA und DSGVO komplexe Anforderungen bezüglich Wiederherstellung, Schutz und Verarbeitung sensibler Daten. Darüber hinaus beklagen IT-Teams in allen Branchen trotz des wachsenden Bedarfs an Schutz vor Datenlecks einen Mangel an Fachkräften, wodurch Unternehmen häufig ohne ausreichende Kompetenz und Schutz dastehen.

Vor diesem Hintergrund spielen Lösungen für Datensicherheit und Schutz vor Datenlecks eine unverzichtbare Rolle, um potenzielle Lecks automatisch zu identifizieren und zu verhindern, dass sensible Daten das Unternehmen verlassen.

Wie kommt es zu Datenlecks?

Datenlecks treten in der Regel auf eine von drei Arten auf.

- Versehentliche Datenlecks. Viele Datenlecks sind unbeabsichtigt und ungewollt. Unbeabsichtigte Datenlecks können ganz einfach dadurch entstehen, dass eine E-Mail mit vertraulichen Informationen an die falsche Verteilerliste gesendet wird. Alternativ können unbeabsichtigte Lecks aufgrund einer Fehlkonfiguration von Sicherheitseinstellungen auftreten, die zu einer Offenlegung von Daten führen oder die Tür für Hacker weit offen lassen.

- Interne Bedrohungen. Daten können von in einem Unternehmen tätigen oder ehemaligen Mitarbeitern, Auftragnehmern oder Mitarbeitern weitergegeben werden, die Zugriff auf sensible Daten innerhalb des Unternehmens haben. Diese böswilligen Insider können Informationen aus verschiedenen Gründen preisgeben, z. B. aus persönlichem Gewinn, Vergeltung oder dem Wunsch, Informationen mitzunehmen, wenn sie zu einem anderen Job wechseln.

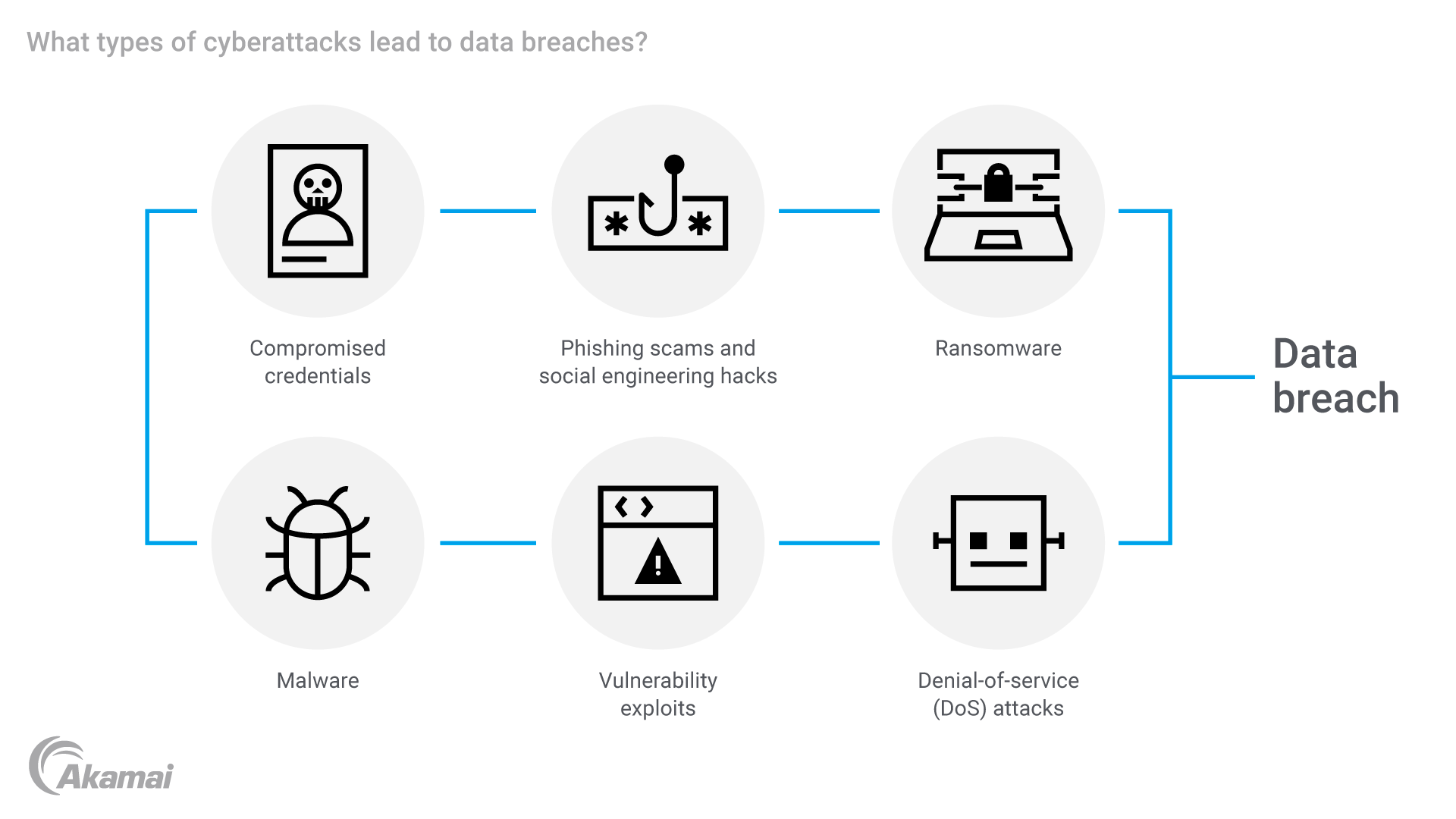

- Böswillige Angriffe. Datenextraktion ist das ultimative Ziel vieler Cyberangriffe. Cyberkriminelle stehlen und extrahieren häufig Daten, nachdem sie durch Malware, ausgenutzte Schwachstellen, Phishing-Angriffe, Social-Engineering-Kampagnen oder Ransomware-Angriffe unbefugten Zugriff auf IT-Umgebungen erhalten haben.

Welche Arten von Schutz vor Datenlecks (DLP) gibt es?

- E-Mail-DLP-Lösungen überwachen E-Mail-Nachrichten, um vertrauliche Informationen zu identifizieren, potenzielle Lecks zu blockieren, Phishing-Betrug aufzuzeigen und Sicherheitsteams vor anderen potenziellen Angriffen zu warnen.

- Netzwerk-DLP-Technologien überwachen den eingehenden und ausgehenden Traffic von jedem Gerät, das mit dem Netzwerk verbunden ist, und blockieren oder benachrichtigen Sicherheitsteams bei potenziellen Lecks und Bedrohungen.

- Endpunkt-DLP-Sicherheit überwacht Laptops, Server und Mobiltelefone auf potenzielle Sicherheitslücken, selbst wenn diese Geräte nicht mit dem Netzwerk verbunden sind.

- Cloud DLP überwacht Daten und IT-Assets, die aus Cloud-Speicher und Online-Repositorys hoch- und heruntergeladen werden, auf potenzielle Lecks und Missbrauch.

Was sind die Elemente einer DLP-Lösung?

DLP-Lösungen wurden entwickelt, um mehrere Arten von Daten zu schützen.

- Daten während der Übertragung können durch Filter am Netzwerkrand verfolgt werden, die den Traffic überwachen und ausgehende Daten im Unternehmen identifizieren, die gegen Sicherheitsrichtlinien verstoßen könnten.

- Daten auf Endgeräten können durch eine Technologie geschützt werden, die zwischen Nutzern und externen Parteien übertragene Informationen überwacht und Versuche, geschützte Daten in Echtzeit freizugeben, blockiert.

- Daten im Ruhezustand in Speicherlösungen können durch Zugriffskontrollen, Verschlüsselung und Richtlinien zur Datenaufbewahrung geschützt werden.

- Daten in Gebrauch können durch Systeme geschützt werden, die unbefugte Nutzerinteraktionen überwachen und kennzeichnen.

Automatisierte Datenklassifizierung ist ein wesentliches Merkmal einer DLP-Lösung. DLP-Technologie kann Regeln, Metadaten und Technologien für maschinelles Lernen verwenden, um Daten zu analysieren und zu bestimmen, ob sie besonderen Schutz erfordern. DLP-Lösungen umfassen in der Regel auch Sicherheitsfunktionen wie Intrusion-Detection-oder Intrusion-Prevention-Systeme sowie Technologien zur Authentifizierung von Nutzern, die auf Daten zugreifen oder diese empfangen.

Wie funktioniert der Schutz vor Datenlecks?

Eine DLP-Lösung analysiert den Inhalt und den Kontext von Daten, die in ein und aus einem Unternehmen fließen, einschließlich Daten, die per E-Mail und Instant Messages gesendet werden. Die Inhaltsanalyse untersucht den spezifischen Inhalt von Nachrichten und den Netzwerktraffic, während die Kontextanalyse externe Faktoren wie Größe und Format einer Nachricht untersucht.

DLP-Tools verwenden eine Vielzahl von Techniken, um Inhalte zu analysieren und sicherzustellen, dass sie den Richtlinien zum Schutz vor Datenlecks entsprechen. Wenn Daten gegen die DLP-Richtlinie zu verstoßen scheinen, kann die DLP-Lösung verhindern, dass die Informationen das Unternehmen verlassen, während Sicherheitsteams benachrichtigt werden. Die meisten DLP-Lösungen nutzen dazu eine Vielzahl von Techniken.

- Die Übereinstimmung mit regulären Ausdrücken sucht nach bestimmten Arten von Informationen, wie z. B. 16-stellige Kreditkartennummern, 9-stellige Sozialversicherungsnummern und andere Datentypen, die einem bestimmten Format entsprechen.

- Die Datei-Prüfsummenanalyse hilft zu erkennen, ob die in Datenbanken gespeicherten Daten angemessen geschützt sind.

- Fingerprinting strukturierter Daten, auch bekannt als exakter Datenabgleich, sucht nach exakten Übereinstimmungen aus einer Live-Datenbank oder einem Datenbank-Dump.

- Partieller Datenabgleich sucht nach vollständigen oder partiellen Übereinstimmungen bestimmter Dateien, einschließlich mehrerer Versionen von Formularen, die von verschiedenen Nutzern ausgefüllt wurden.

- Statistische Analysen nutzen maschinelles Lernen und statistische Methoden, um Warnungen bei potenziellen Leaks sicherer Inhalte auszulösen.

- Lexikon-Übereinstimmungen analysieren unstrukturierte Daten mithilfe von Regeln und Wörterbucheinträgen, um vertrauliche Daten zu erkennen.

- Kategorisierung identifiziert sensible Daten und Compliance-Verstöße durch Analyse der Datenkategorien.

- Bei der exakten Dateiübereinstimmung werden Datei-Hashes mit exakten Daten-Fingerabdrücken abgeglichen.

Welche Vorteile bietet der Schutz vor Datenlecks?

Unternehmen, die DLP-Strategien und -Technologien einsetzen, können erhebliche Vorteile erzielen.

- Blockierung potenziell schädlicher Aktivitäten. Die DLP-Software scannt automatisch den Traffic, der in das Netzwerk gelangt und es verlässt, um potenzielle Lecks, Datendiebstahl und Bedrohungen wie Ransomware zu identifizieren und zu blockieren.

- Einhaltung gesetzlicher Vorschriften sicherstellen. Regulatorische Rahmenbedingungen wie HIPAA, DSGVO, PCI DSS und andere gängige Standards haben klar festgelegte Compliance-Anforderungen für den Schutz von Kunden- und Patientendaten. DLP-Lösungen unterstützen Unternehmen dabei, sicherzustellen, dass diese Daten effektiv geschützt sind, und tragen so dazu bei, Strafzahlungen, rechtliche Schritte und Vertrauensverlust der Kunden zu vermeiden.

- Bessere Transparenz. DLP-Lösungen unterstützen Unternehmen bei der Identifizierung und Verfolgung von Daten im Ruhezustand und während der Übertragung und bieten so eine bessere Transparenz der im Unternehmen gespeicherten Datentypen.

Was sind Best Practices für den DLP?

- Klassifizierung von Daten. Durch die Klassifizierung von Daten basierend auf dem Risiko von Datenlecks und den Auswirkungen auf das Unternehmen können Sicherheitsteams DLP-Maßnahmen besser priorisieren und begrenzte Ressourcen für den größten Nutzen zuweisen.

- Bestandsdaten. IT-Teams können keine Daten schützen, von denen sie nichts wissen. Durch einen vollständigen Scan und eine Bestandsaufnahme der Daten können alle Kategorien und Arten von Daten sowie bestimmte Datenbestände identifiziert werden, die geschützt werden müssen.

- Einführung eines zentralisierten Programms. Wenn mehrere Abteilungen und Einheiten ihre eigenen Lösungen einführen, können die Maßnahmen zum Schutz vor Datenlecks aufgrund von Lücken in Sicherheitsrichtlinien inkonsistent und ineffektiv sein. Ein zentralisiertes DLP-Programm ermöglicht einen einheitlicheren Ansatz zum Schutz vertraulicher Daten.

- Durchführung von Schulungen zum Sicherheitsbewusstsein. Schulungen können Mitarbeitern helfen, die Risiken von Datenlecks zu verstehen, wie sie möglicherweise dazu beitragen und was sie tun können, um Daten zu schützen.

Häufig gestellte Fragen (FAQ)

DLP kann für Data Leak Prevention, Data Leakage Prevention, Data Leak Protection, Data Loss Prevention oder Data Loss Protection stehen.

Datenlecks treten auf, wenn kritische Daten innerhalb eines Unternehmens versehentlich der Öffentlichkeit zugänglich gemacht oder an einen unbeabsichtigten externen Empfänger übertragen werden.

Akamai Security Solutions

Akamai schützt Ihr Kundenerlebnis, Ihre Mitarbeiter, Systeme und Daten und integriert Sicherheit in alle von Ihnen erstellten Inhalte – überall dort, wo Sie sie erstellen und bereitstellen. Dank der Einblicke unserer Plattform in globale Bedrohungen können Sie Ihre Sicherheitsstrategie anpassen und weiterentwickeln, um Zero Trust zu implementieren, Ransomware zu stoppen, Anwendungen und APIs zu schützen oder DDoS-Angriffe abzuwehren. Das gibt Ihnen das nötige Vertrauen, um kontinuierlich Innovationen zu entwickeln, zu expandieren und alles zu transformieren, was möglich ist.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsinformationen und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.