- La información de identificación personal (PII) es información personal exclusiva de una persona. Esto puede incluir números de la Seguro Social, direcciones de correo electrónico, direcciones de correo postal y números de teléfono.

- La información de salud protegida (PHI) es la historia clínica de las personas.

- Los datos confidenciales de los clientes pueden incluir números de tarjetas de crédito, transacciones financieras, nombres de usuario y contraseñas.

- Los datos financieros confidenciales incluyen informes financieros, datos relativos a transacciones financieras e información sobre números de cuentas bancarias.

- La propiedad intelectual incluye software, planes de negocio, patentes y secretos comerciales.

- Las credenciales de la cuenta incluyen información de inicio de sesión que permite a los atacantes hacerse cargo de las cuentas y acceder a los sistemas críticos.

La protección contra filtraciones de datos, o protección contra pérdida de datos (DLP), es la recopilación de prácticas y tecnologías de ciberseguridad utilizadas para evitar que los datos confidenciales y la información empresarial valiosa se filtren, pierdan, corrompan, eliminen o roben de forma malintencionada o inadvertida. La protección frente a filtraciones de datos es una parte esencial de los programas de seguridad que utilizan un marco Zero Trust. Protege a las organizaciones contra ataques maliciosos y filtraciones accidentales, y garantiza el cumplimiento de las normativas de protección de datos y privacidad.

¿Por qué es importante la protección contra filtraciones de datos?

Ya se trate de registros de clientes, planes de negocio o documentos financieros, la filtración de datos puede tener consecuencias devastadoras para una organización. En los ciberataques en los que se filtran o exponen datos, las organizaciones pueden incurrir en multas considerables o acciones legales. Las filtraciones también pueden ocasionar pérdidas significativas de ingresos, clientes, acuerdos comerciales y reputación, ya que los clientes pueden no querer hacer negocios con una empresa que no puede proteger adecuadamente sus datos. Los contratiempos derivados de las brechas de datos y las filtraciones de información también pueden poner en peligro las perspectivas empresariales y las oportunidades competitivas.

La transformación digital hace que la tarea de proteger los datos sea increíblemente compleja. Las redes de TI están cada vez más distribuidas, los empleados trabajan cada vez más de forma remota y utilizan frecuentemente dispositivos personales, como portátiles y dispositivos móviles, para fines empresariales. Para complicar las cosas, los marcos normativos como la HIPAA y el RGPD crean requisitos complejos para restaurar, proteger y procesar la información confidencial. Además, a pesar de la creciente necesidad de protección frente a filtraciones de datos, los equipos de TI de todos los sectores están experimentando una escasez de talento que, a menudo, deja a las organizaciones sin los conocimientos y la protección adecuados.

En este entorno, las soluciones de seguridad de datos y protección contra filtraciones de datos desempeñan un papel inestimable a la hora de identificar automáticamente posibles filtraciones y bloquear la salida de datos confidenciales de la organización.

¿Cómo se producen las filtraciones de datos?

Las filtraciones de datos suelen producirse de una de estas tres formas.

- Filtraciones accidentales de datos. Muchas filtraciones de datos son accidentales e involuntarias. Las filtraciones accidentales pueden ser tan sencillas como enviar un correo electrónico con información confidencial a la lista de distribución equivocada. De forma alternativa, se pueden producir filtraciones accidentales debido a una configuración incorrecta de los ajustes de seguridad que provoque la exposición de los datos o que deje la puerta abierta a los hackers.

- Amenazas internas. Los datos pueden filtrarse por empleados actuales o antiguos, contratistas o asociados que tengan acceso a datos confidenciales dentro de una organización. Estos usuarios internos malintencionados pueden filtrar información por diversas razones, entre las que se incluyen ganancias personales, represalias o el deseo de llevarse información con ellos cuando se van para otro trabajo.

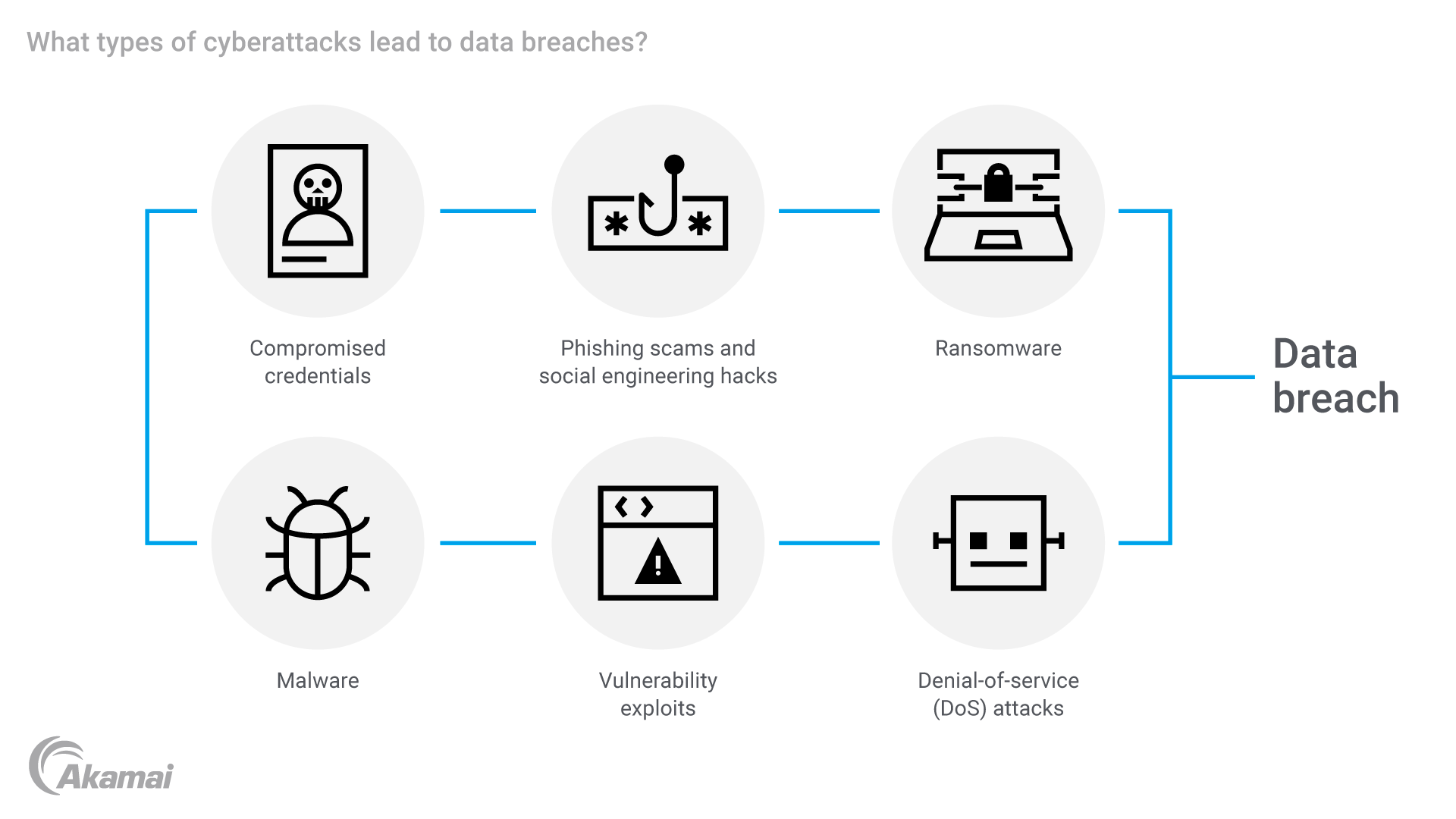

- Ataques maliciosos. La exfiltración de datos es el objetivo final de muchos ciberataques. Los ciberdelincuentes suelen robar y exfiltrar datos después de obtener acceso no autorizado a los entornos de TI a través de malware, vulnerabilidades explotadas, ataques de phishing, campañas de ingeniería social o ataques de ransomware.

¿Cuáles son las formas de protección frente a las filtraciones de datos?

- Las soluciones DLP de correo electrónico supervisan los mensajes de correo electrónico para identificar información confidencial, bloquear posibles filtraciones, marcar estafas de phishing y alertar a los equipos de seguridad de otros posibles ataques.

- Las tecnologías DLP de red supervisan el tráfico entrante y saliente de cada dispositivo conectado a la red, bloqueando o alertando a los equipos de seguridad de posibles filtraciones y amenazas.

- La seguridad de Endpoint DLP supervisa las posibles fugas en portátiles, servidores y teléfonos móviles, incluso cuando estos dispositivos no están conectados a la red.

- Cloud DLP realiza un seguimiento de los datos y los activos de TI que se cargan y descargan desde el almacenamiento en la nube y los repositorios en línea para supervisar posibles filtraciones y usos incorrectos.

¿Cuáles son los elementos de una solución de protección contra filtraciones de datos?

Las soluciones de protección contra filtraciones de datos están diseñadas para proteger varios tipos de datos.

- Los datos en movimiento se pueden rastrear mediante filtros instalados en el perímetro de la red que supervisan el tráfico e identifican los datos que salen de la organización y que pueden infringir las políticas de seguridad.

- Los datos de los terminales se pueden proteger mediante una tecnología que supervisa la información transferida entre usuarios y partes externas, bloqueando los intentos de compartir datos protegidos en tiempo real.

- Los datos en reposo dentro de las soluciones de almacenamiento se pueden proteger mediante controles de acceso, cifrado y políticas de retención de datos.

- Los datos en uso pueden estar protegidos por sistemas que supervisan y marcan las interacciones de usuarios no autorizados.

La clasificación automatizada de datos es una característica esencial de una solución de protección contra filtraciones de datos. La tecnología DLP puede utilizar reglas, metadatos y tecnología de aprendizaje automático para analizar los datos y determinar si requieren una protección especial. Las soluciones DLP suelen incluir también características de seguridad, como sistemas de detección de intrusiones o sistemas de prevención de intrusiones, así como tecnología para autenticar a los usuarios que acceden o reciben datos.

¿Cómo funciona la protección contra filtraciones de datos?

Una solución de protección contra filtraciones de datos analiza el contenido y el contexto de los datos que entran y salen de una organización, incluidos los datos enviados por correo electrónico y mensajes instantáneos. El análisis de contenido analiza el contenido específico de los mensajes y el tráfico de red, mientras que el análisis de contexto analiza factores externos como el tamaño y el formato de un mensaje.

Las herramientas de DLP utilizan una variedad de técnicas para analizar el contenido y garantizar que se ajusta a las políticas de protección contra filtraciones de datos. Cuando los datos parecen infringir la directiva de DLP, la solución de DLP puede bloquear la información para que no abandone la organización mientras alerta a los equipos de seguridad. La mayoría de las soluciones DLP utilizan una variedad de técnicas.

- La coincidencia de expresiones regulares busca tipos específicos de información, como números de tarjetas de crédito de 16 dígitos, números de la Seguridad Social de 9 dígitos y otros tipos de datos que se ajusten a un formato específico.

- El análisis de suma de comprobación de archivos ayuda a descubrir si los datos almacenados en las bases de datos están protegidos adecuadamente.

- La huella de datos estructurados, también conocida como coincidencia exacta de datos, busca coincidencias exactas de una base de datos activa o de un volcado de base de datos.

- La coincidencia parcial de datos busca coincidencias completas o parciales de archivos específicos, incluidas varias versiones de formularios que han sido rellenadas por diferentes usuarios.

- El análisis estadístico utiliza el aprendizaje automático y los métodos estadísticos para activar alertas de posibles filtraciones de contenido seguro.

- Las coincidencias de léxico analizan datos no estructurados mediante reglas y términos de diccionario para detectar información confidencial.

- La categorización identifica los datos confidenciales y las infracciones de cumplimiento mediante el análisis de las categorías de datos.

- La coincidencia exacta de archivos hace coincidir los hashes de archivos con las huellas de datos exactas.

¿Cuáles son las ventajas de la protección contra filtraciones de datos?

Las organizaciones que adoptan estrategias y tecnologías de DLP pueden obtener beneficios significativos.

- Bloquear actividades potencialmente maliciosas. El software DLP analiza automáticamente el tráfico que entra y sale de la red para identificar y bloquear posibles filtraciones, robos de datos y amenazas como el ransomware.

- Garantizar el cumplimiento normativo. Los marcos normativos, como HIPAA, RGPD, PCI DSSy otros estándares comunes, han establecido requisitos claros de cumplimiento de la normativa sobre cómo se deben proteger los datos de clientes y pacientes. Las soluciones de DLP ayudan a las organizaciones a garantizar la protección eficaz de estos datos, lo que ayuda a evitar multas, acciones legales y pérdida de confianza del cliente.

- Mejorar la visibilidad. Al ayudar a las organizaciones a identificar y realizar un seguimiento de los datos en reposo y en tránsito, las soluciones de DLP proporcionan una mejor visibilidad de los tipos de datos almacenados en toda la organización.

¿Cuáles son las prácticas recomendadas con respecto al DLP?

- Clasificar datos. Al clasificar los datos en función del riesgo de filtraciones y el impacto en la organización, los equipos de seguridad pueden priorizar mejor los esfuerzos de DLP y asignar recursos limitados para lograr el mayor impacto.

- Datos de inventario. Los equipos de TI no pueden proteger los datos que no conocen. La realización de un análisis e inventario completos de los datos puede ayudar a identificar todas las categorías y tipos de datos, así como los activos de datos específicos que deben protegerse.

- Implementar un programa centralizado. Cuando varios departamentos y unidades adoptan sus propias soluciones, los esfuerzos de protección contra filtraciones de datos pueden ser incoherentes e ineficaces debido a las deficiencias en las políticas de seguridad. Un programa de prevención de pérdida de datos centralizado permite un enfoque más coherente para proteger la información confidencial.

- Impartir formación sobre concienciación en materia de seguridad. La formación puede ayudar a los empleados a comprender los riesgos de las filtraciones de datos, cómo pueden contribuir a ellas y qué pueden hacer para mantener la seguridad de los datos.

Preguntas frecuentes

DLP puede significar prevención de filtraciones de datos, prevención de fugas de datos, protección contra filtraciones de datos, prevención de pérdidas de datos o protección contra pérdidas de datos.

La filtración de datos se produce cuando los datos críticos de una organización se exponen accidentalmente al público o se transfieren a un destinatario externo no deseado.

Soluciones de seguridad Akamai

Akamai protege la experiencia de sus clientes, su personal, sus sistemas y sus datos, ayudándole a integrar la seguridad en todo lo que crea, dondequiera que lo cree o distribuya. La visibilidad de las amenazas globales que ofrece nuestra plataforma nos permite adaptar y desarrollar su estrategia de seguridad para integrar el enfoque Zero Trust, detener el ransomware, proteger las aplicaciones y las API o combatir los ataques DDoS, y le proporciona la confianza necesaria para innovar, crecer y transformar todo su entorno.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.