- Le informazioni di identificazione personale (PII) sono dati personali univoci di un individuo, tra cui codici fiscali, indirizzi e-mail, recapiti postali e numeri di telefono.

- Le informazioni sanitarie protette (PHI) sono le cartelle cliniche di un individuo.

- I dati sensibili dei clienti possono includere numeri di carte di credito, transazioni finanziarie, nomi utente e password.

- I dati finanziari riservati includono rapporti finanziari, dati relativi alle transazioni finanziarie e informazioni sui numeri dei conti bancari.

- La proprietà intellettuale include software, piani aziendali, brevetti e segreti commerciali.

- Le credenziali degli account includono informazioni di accesso che consentono ai criminali di assumere il controllo degli account e accedere ai sistemi critici.

La protezione dalla fuga o dalla perdita di dati (DLP) è l'insieme delle pratiche e delle tecnologie di cybersecurity utilizzate per impedire che i dati sensibili e le preziose informazioni aziendali vengano divulgati, persi, corrotti, eliminati o rubati in modo dannoso o accidentale. La protezione dalla fuga di dati è una parte essenziale dei programmi di sicurezza che utilizzano un sistema Zero Trust perché consente alle organizzazioni di difendersi da attacchi dannosi e fughe accidentali, oltre a garantire la conformità alle normative sulla protezione dei dati e sulla privacy.

Perché la protezione dalla fuga di dati è importante?

Che si tratti di record dei clienti, piani aziendali o documenti finanziari, la fuga o la perdita di dati possono avere conseguenze devastanti per un'organizzazione. Negli attacchi informatici in cui i dati vengono divulgati o resi visibili, le organizzazioni possono incorrere in pesanti sanzioni o azioni legali. Le fughe di dati possono anche causare perdite significative in termini di ricavi, clienti, contratti aziendali e reputazione, poiché i clienti potrebbero non voler instaurare relazioni commerciali con un'azienda che non è in grado di proteggere adeguatamente i propri dati. Le perdite causate da violazioni e fughe di dati possono anche mettere a repentaglio i potenziali clienti aziendali e le opportunità competitive.

La trasformazione digitale consente di proteggere i dati complessi. Le reti IT sono più distribuite, la forza lavoro è sempre più remota e i dipendenti utilizzano frequentemente dispositivi personali come laptop e dispositivi mobili per scopi aziendali. Per complicare le cose, i quadri normativi come l'HIPAA e il GDPR creano requisiti complessi per il recupero, la protezione e il trattamento delle informazioni sensibili. Inoltre, nonostante la crescente esigenza di protezione dalla fuga di dati, i team IT di ogni settore riscontrano una carenza di talenti che spesso lascia le organizzazioni prive di competenze e sistemi di protezione adeguati.

In questo ambiente, le soluzioni per la sicurezza dei dati e per la protezione dalle fughe di dati svolgono un ruolo prezioso nell'identificare automaticamente le potenziali fughe di dati e nell'impedire l'esfiltrazione dei dati sensibili.

Come si verificano le fughe di dati?

Le fughe di dati, in genere, si verificano in uno dei tre modi seguenti.

- Fughe di dati accidentali. Molte fughe di dati sono involontarie e indesiderate. Le fughe accidentali possono avvenire semplicemente, ad esempio, con l'invio di un'e-mail contenente informazioni riservate ad un elenco di distribuzione errato oppure possono verificarsi fughe involontarie a causa di un'errata configurazione delle impostazioni di sicurezza che rendono visibili i dati o che consentono l'accesso agli hacker.

- Minacce interne. I dati possono essere divulgati da dipendenti, collaboratori o associati attuali o precedenti che hanno accesso ai dati sensibili all'interno di un'organizzazione. Questi utenti interni malintenzionati possono divulgare informazioni per una serie di motivi, tra cui guadagno personale, come forma di rappresaglia o per il desiderio di portare con sé alcune informazioni quando cambiano lavoro.

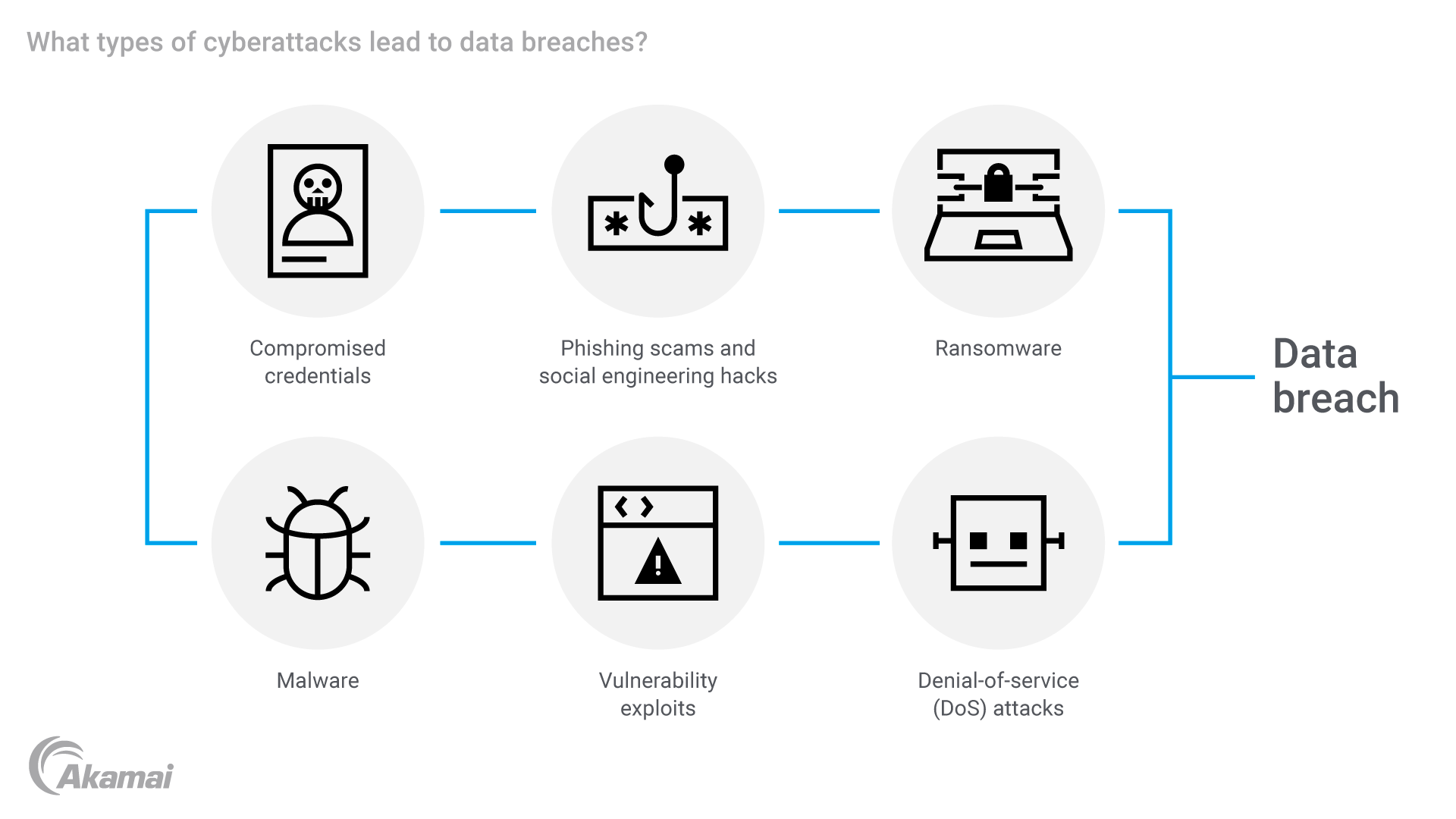

- Attacchi informatici. L'esfiltrazione dei dati è l'obiettivo finale di molti attacchi informatici. I criminali informatici rubano ed esfiltrano frequentemente i dati dopo aver ottenuto l'accesso non autorizzato agli ambienti IT tramite malware, lo sfruttamento delle vulnerabilità, attacchi di phishing o ransomware oppure campagne di social engineering.

Quali sono le forme di protezione dalla fuga di dati?

- Le soluzioni DLP per e-mail monitorano i messaggi e-mail per identificare le informazioni sensibili, bloccare potenziali fughe, segnalare truffe di phishing e avvisare i team addetti alla sicurezza in caso di altri potenziali attacchi.

- Le tecnologie DLP di rete monitorano il traffico in entrata e in uscita da ogni dispositivo connesso alla rete, bloccando o avvisando i team addetti alla sicurezza circa potenziali fughe e minacce.

- La sicurezza DLP degli endpoint monitora le potenziali fughe di dati su laptop, server e telefoni cellulari, anche quando questi dispositivi non sono connessi alla rete.

- Il sistema DLP nel cloud tiene traccia dei dati e delle risorse IT che vengono caricati e scaricati dallo storage nel cloud e dagli archivi online per monitorare potenziali fughe e usi impropri.

Quali sono i componenti di una soluzione per la protezione dalla fuga di dati?

Le soluzioni per la protezione dalla fuga di dati sono progettate per proteggere diversi tipi di dati.

- I dati in movimento possono essere monitorati da filtri installati sull'edge della rete che monitorano il traffico e identificano i dati in uscita dall'organizzazione che potrebbero violare le policy di sicurezza.

- I dati sugli endpoint possono essere protetti da una tecnologia che monitora le informazioni trasferite tra utenti e parti esterne, bloccando i tentativi di condividere i dati protetti in tempo reale.

- I dati inattivi all'interno delle soluzioni di storage possono essere protetti tramite controlli degli accessi, crittografia e policy di conservazione dei dati.

- I dati in uso possono essere protetti da sistemi che monitorano e segnalano le interazioni degli utenti non autorizzati.

La classificazione automatizzata dei dati è una caratteristica essenziale di una soluzione per la protezione dalla fuga di dati. La tecnologia DLP può utilizzare regole, metadati e tecnologia di apprendimento automatico per analizzare i dati e determinare se richiedono una protezione speciale. Le soluzioni DLP, in genere, includono anche funzioni di sicurezza come sistemi di rilevamento o prevenzione delle intrusioni e tecnologie per autenticare gli utenti che accedono o ricevono i dati.

Come funziona una soluzione per la protezione dalla fuga di dati?

Una soluzione per la protezione dalla fuga di dati analizza il contenuto e il contesto dei dati in entrata e in uscita da un'organizzazione, inclusi i dati inviati tramite messaggi e-mail e istantanei. L'analisi dei contenuti esamina il contenuto specifico dei messaggi e il traffico di rete, mentre l'analisi del contesto esamina fattori esterni come le dimensioni e il formato di un messaggio.

Gli strumenti DLP utilizzano una varietà di tecniche per analizzare i contenuti allo scopo di garantire che siano conformi alle policy di protezione dalla fuga di dati. Quando i dati sembrano violare la policy DLP, la soluzione DLP può bloccare la fuoriuscita di informazioni dall'organizzazione e avvisare i team addetti alla sicurezza. La maggior parte delle soluzioni DLP utilizza una varietà di tecniche.

- La corrispondenza con le espressioni regolari cerca tipi specifici di informazioni, come numeri di carte di credito a 16 cifre, codici fiscali a 9 cifre e altri tipi di dati che rientrano in un formato specifico.

- L'analisi del checksum dei file aiuta a scoprire se i dati archiviati nei database sono adeguatamente protetti.

- Il fingerprinting dei dati strutturati, noto anche come corrispondenza esatta dei dati, cerca corrispondenze esatte da un database live o da un'immagine di database.

- L'abbinamento parziale dei dati cerca corrispondenze complete o parziali di file specifici, incluse più versioni dei moduli compilati da utenti diversi.

- L'analisi statistica utilizza l'apprendimento automatico e metodi statistici per attivare avvisi in caso di potenziali fughe di contenuti sicuri.

- Le corrispondenze Lexicon analizzano i dati non strutturati utilizzando regole e termini del dizionario per rilevare informazioni sensibili.

- La categorizzazione identifica i dati sensibili e le violazioni della conformità analizzando le categorie dei dati.

- L'esatta corrispondenza dei file associa gli hash dei file al fingerprinting esatto dei dati.

Quali sono i vantaggi apportati dalla protezione dalla fuga di dati?

Le organizzazioni che adottano strategie e tecnologie DLP possono ottenere vantaggi significativi, tra cui:

- Bloccare le attività potenzialmente dannose. Il software DLP esegue automaticamente la scansione del traffico in entrata e in uscita dalla rete per identificare e bloccare potenziali fughe, furti di dati e minacce come i ransomware.

- Garantire la conformità alle normative. I quadri normativi come HIPAA, GDPR, PCI DSS e altri standard comuni hanno stabilito chiari requisiti di conformità per la protezione dei dati di clienti e pazienti. Le soluzioni DLP aiutano le organizzazioni a garantire che questi dati siano protetti in modo efficace, aiutando ad evitare sanzioni, azioni legali e perdita di fiducia da parte dei clienti.

- Migliorare la visibilità. Aiutando le organizzazioni ad identificare e a monitorare i dati inattivi e in transito, le soluzioni DLP forniscono una migliore visibilità sui tipi di dati archiviati all'interno dell'organizzazione.

Quali sono le best practice DLP?

- Classificare i dati. Classificando i dati in base al rischio di fughe di dati e all'impatto sull'organizzazione, i team addetti alla sicurezza possono dare priorità alle attività DLP e allocare risorse limitate per il massimo impatto.

- Inventariare i dati. I team IT non possono proteggere i dati che non conoscono. L'esecuzione di una scansione completa e di un inventario dei dati può aiutare ad identificare tutte le categorie e i tipi di dati, nonché specifiche risorse di dati da proteggere.

- Implementare un programma centralizzato. Quando più reparti e unità adottano proprie soluzioni, le attività di protezione dalle fughe di dati possono risultare incoerenti e inefficaci a causa delle lacune nelle policy di sicurezza. Un programma DLP centralizzato consente un approccio più coeso alla protezione delle informazioni sensibili.

- Condurre una formazione sulla consapevolezza della sicurezza. La formazione può aiutare i dipendenti a comprendere i rischi di fughe di dati, come possono facilitarle e cosa possono fare per proteggere i dati.

Domande frequenti (FAQ)

L'acronimo DLP può riferirsi alle operazioni di prevenzione o protezione dalla fuga di dati oppure di prevenzione o protezione dalla perdita di dati.

La fuga di dati si verifica quando i dati critici all'interno di un'organizzazione vengono accidentalmente resi visibili al pubblico o trasferiti a un destinatario esterno indesiderato.

Soluzioni per la sicurezza di Akamai

Akamai protegge l'experience dei vostri clienti, dipendenti, sistemi e dati aiutandovi ad integrare la sicurezza in tutti i vostri prodotti, ovunque vengano creati e distribuiti. La visibilità della nostra piattaforma sulle minacce globali ci aiuta ad adattare ed evolvere la vostra strategia di sicurezza per favorire il modello Zero Trust, bloccare i ransomware, proteggere app e API o contrastare gli attacchi DDoS, offrendovi la sicurezza necessaria per concentrarvi costantemente sull'innovazione, sull'espansione e sulla trasformazione di tutto il possibile.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.