Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsinformationen und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

Internetsicherheit bezeichnet den Aufgabenbereich, bei dem es um den Schutz von Netzwerken, Servern, Nutzern, Geräten und IT-Systemen vor internetbasierten Cyberangriffen geht. Dies umfasst Angriffsvektoren wie Malware, Phishing und andere Arten von Angriffen, die zu Datenschutzverletzungen und Datendiebstahl führen können. Internetsicherheit erfordert in der Regel mehrere Ebenen von Technologien und Abwehrmechanismen, darunter eine Web Application Firewall, Intrusion Prevention Systems (IPS), URL-Filterung und Antiviren-/Anti-Malware-Lösungen. Die Internetsicherheit umfasst gegebenenfalls API-Sicherheit sowie Cloudsicherheitslösungen, die zum Schutz von Cloudumgebungen entwickelt wurden.

Wie funktioniert Internetsicherheit?

Lösungen für Internetsicherheit können vor Ort oder in der Cloud bereitgestellt werden. Der Webtraffic zu und von Endpunkten im Netzwerk wird über die Internetsicherheitstechnologie geleitet, die den gesamten Traffic und alle Anfragen überwacht und überprüft, um potenzielle Bedrohungen erkennen. Internetsicherheitslösungen umfassen in der Regel eine Vielzahl von Tools, die mehrere Ebenen des Schutzes vor Malware-Infektionen, Datenverlust, Diebstahl von Anmeldedaten und Verstößen gegen Sicherheitsrichtlinien bieten. Genehmigter Traffic wird zu seinem Ziel durchgelassen, während verdächtiger Traffic blockiert, unter Quarantäne gestellt oder gekennzeichnet werden kann.

Warum ist Internetsicherheit wichtig?

Das Internet hat es ermöglicht, die Welt und den Markt eng miteinander zu vernetzen. Gleichzeitig hat es die Angriffsflächen vergrößert, da mehr Daten, Anwendungen und Infrastruktur öffentlich zugänglich wurden. Cyberkriminelle haben diese Veränderungen ausgenutzt und viele Wege gefunden, die Verteidigung durch gezielte Angriffe auf Webanwendungen, APIs und Ressourcen zu überwinden. Stellt man dieser Art von Cyberkriminalität keine Hindernisse in den Weg, können Hacker leicht Zugang zu IT-Ökosystemen erlangen, um Geld zu stehlen, Daten zu extrahieren, Konten zu übernehmen und das Geschäft auf vielfältige Weise zu stören. Lösungen für Internetsicherheit schützen Unternehmen und ihre Daten und Nutzer vor unterschiedlichsten Bedrohungen sowie bei vor Verlusten bei Umsatz, Produktivität, Reputation, Kunden und Geschäftsmöglichkeiten.

Welche Vorteile bietet Internetsicherheit?

Wenn Unternehmen Programme für Internetsicherheit erfolgreich umsetzen, profitieren sie in mehrfacher Hinsicht.

- Datensicherheit. Internetsicherheit blockiert Angriffe wie Phishing, Malware und Drive-by-Downloads, die darauf abzielen, Datenzugriff zu erlangen und sensible Daten zu extrahieren. Technologien für Internetsicherheit können auch einen Beitrag dazu leisten, schädliche und unbeabsichtigte Datenlecks zu verhindern und Sicherheitsanmeldedaten, Finanzdaten, personenbezogene Daten und andere sensible Daten zu schützen.

- Geschäftskontinuität. Unternehmen mit starker Internetsicherheit können durch Cyberangriffe verursachte Ausfallzeiten und Störungen erfolgreicher vermeiden.

- Einhaltung gesetzlicher Vorschriften. Starke Programme für Internetsicherheit unterstützen Unternehmen bei der Einhaltung unterschiedlicher gesetzlicher Regelwerke wie DSGVO, HIPAA und PCI DSS.

- Unterstützung für Remote-Mitarbeiter. Lösungen für Internetsicherheit sind wichtig, um den sicheren Zugriff von Remote-Mitarbeitern und das sichere Arbeiten von jedem beliebigen Ort aus zu gewährleisten. Durch die Durchsetzung von Sicherheitsrichtlinien auf jedem Gerät, das mit dem Internet verbunden ist, können Mitarbeiter unabhängig von ihrem Standort produktiv bleiben.

- Markenreputation. Unternehmen, die webbezogenen Cyberangriffen ausgesetzt sind, erleiden unweigerlich Beschädigungen ihrer Marke. Andererseits können Unternehmen mit starker Sicherheit das Vertrauen in ihre Marke stärken und die Kundenbindung steigern.

- Finanzielle Verluste vermeiden. Internetsicherheit kann Unternehmen dabei unterstützen, die erheblichen finanziellen Verluste zu vermeiden, die häufig durch einen erfolgreichen Cyberangriff entstehen. Zu nennen sind hier die Kosten für die Abwehr von Angriffen und die Reparatur von Schäden, die Bußgelder aufgrund mangelnder Einhaltung gesetzlicher Vorschriften und der Produktivitätsverlust bei einem Ausfall infolge eines Cyberangriffs.

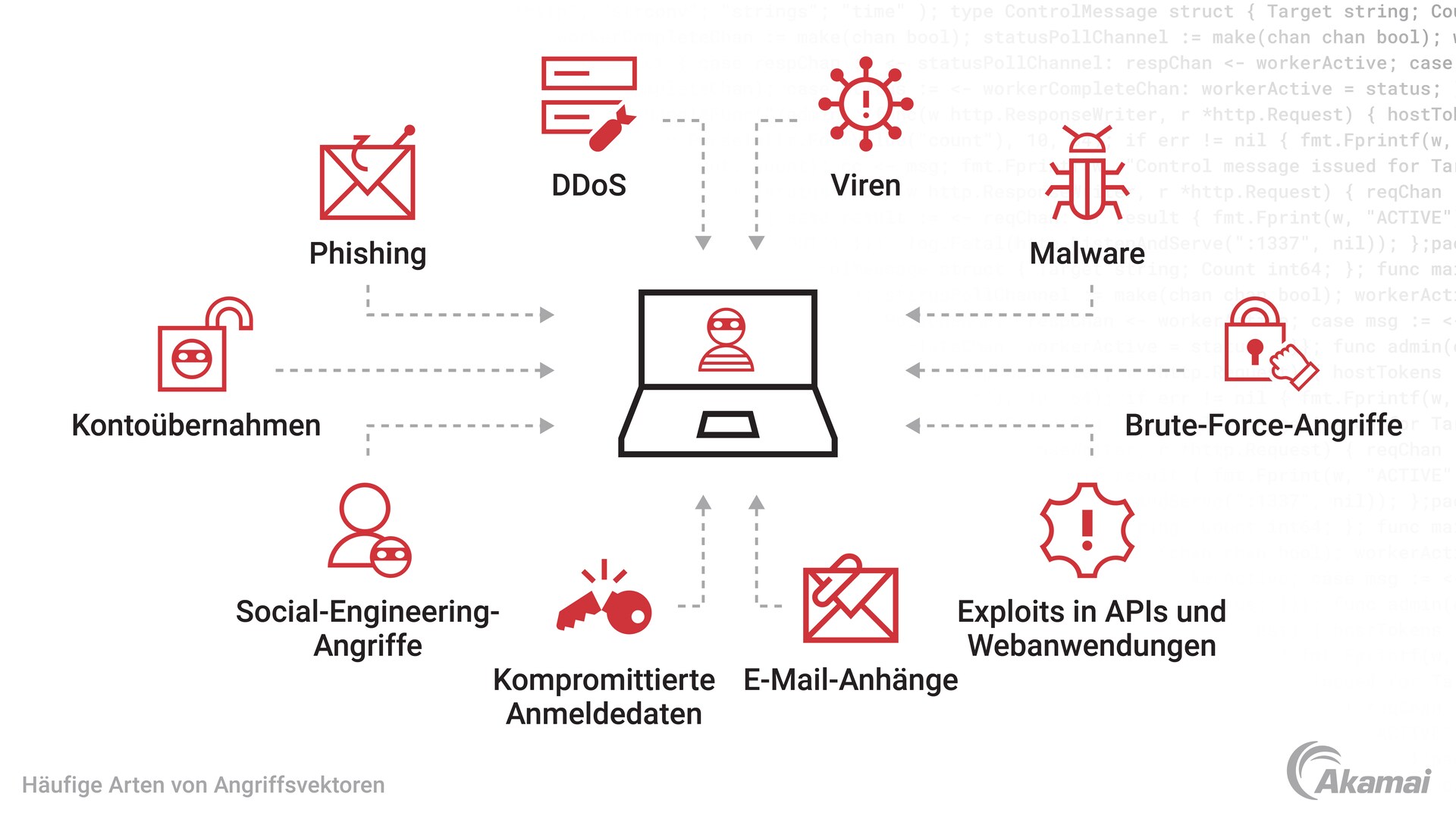

Welche Bedrohungen bestehen für die Internetsicherheit?

Bedrohungen für die Internetsicherheit lassen sich in mehrere Hauptbereiche unterteilen. Viele dieser Sicherheitsbedrohungen erscheinen in den OWASP Top 10, einer Liste der gefährlichsten Bedrohungen und Schwachstellen.

- Malware. Cyberkriminelle installieren oft schädliche Software oder Malware auf den Computern der Nutzer, um unterschiedlichste bösartige Aktionen durchzuführen, wie zum Beispiel Diebstahl von Anmeldedaten, Denial-of-Service-Angriffe oder Geldüberweisungen von Konten. Ransomware ist eine Art von Malware, die besonders gefährlich ist, da sie Dateien auf Computern und Servern verschlüsselt, sodass Angreifer im Austausch gegen einen Entschlüsselungscode Lösegeld verlangen können.

- Phishing-Angriffe. Bei Phishing-Angriffen nutzen Hacker gefälschte Websites oder andere Formen der Täuschung, um Opfer dazu zu bringen, vertrauliche Informationen wie Passwörter oder Kreditkarteninformationen preiszugeben.

- Webseiten-Hijacking. Beim Hijacking von Webseiten oder Browsern leiten Hacker arglose Nutzer auf eine gefälschte Website weiter oder veranlassen einen Browser, unerwünschte oder schädliche Aktionen auszuführen, wie zum Beispiel die Aufzeichnung von Tastenanschlägen oder den Diebstahl von Informationen.

- Advanced Persistent Threats. Diese Art von Angriff ermöglicht es Hackern, über einen längeren Zeitraum in der IT-Umgebung eines Unternehmens unentdeckt zu bleiben, sodass sie Daten erfassen, Aktionen beobachten und die Sicherheit und den Betrieb des Unternehmens unterwandern können.

- Shadow-IT. Der Begriff Shadow-IT umfasst alle von Nutzern verwendeten oder heruntergeladenen Lösungen, die nicht von der IT-Abteilung genehmigt wurden. Nutzer greifen oft auf Shadow-IT zurück, um Probleme zu lösen, neue Technologien zu testen oder die Effizienz zu verbessern. Da Shadow-IT naturgemäß nicht durch Sicherheitskontrollen geschützt ist, kann sie Lücken in der Internetsicherheit mit sich bringen, die Angreifern einen Zugang eröffnen.

- Injection-Angriffe. Angreifer können Eingabefelder innerhalb einer Website oder Webanwendung verwenden, um schädlichen Code einzuschleusen, der Änderungen an der Software vornimmt oder Angreifern den Zugriff auf Systeme ermöglicht. SQL-Injection in Online-Formularen kann es Hackern ermöglichen, Daten und Berechtigungen innerhalb einer Datenbank zu ändern.

- Denial of Service (DoS). Denial-of-Service- und Distributed-Denial-of-Service-Angriffe (DDoS) führen dazu, dass IT-Ressourcen wie Server abstürzen oder langsamer werden, da sie mit schädlichen oder gefälschten Anfragen überflutet werden. Infolgedessen können diese IT-Ressourcen keine Dienste für legitime Nutzer und Anwendungen bereitstellen.

- XSS-Angriffe (Cross-Site-Scripting). Dieser Angriffsvektor nutzt Webseiten aus, die Nutzereingaben nicht ausreichend validieren, wodurch schädlicher Code zum Nutzer gelangen kann. XSS-Angriffe können verwendet werden, um eine Vielzahl von schädlichen Aktionen durchzuführen, zum Beispiel das Stehlen von Nutzercookies oder die Durchführung von Aktionen im Namen eines Nutzers.

- Passwortdiebstahl. Angreifer verwenden häufig gestohlene oder kompromittierte Passwörter, um Zugriff auf Nutzerkonten auf Websites zu erhalten. So können sie Geld und Daten stehlen, Konten übernehmen oder auf IT-Umgebungen zugreifen.

Was sind Internetsicherheitslösungen?

Sicherheitsteams können eine Vielzahl von Internetsicherheitslösungen einsetzen, um sich vor Angriffen aus dem Internet zu schützen.

- Anwendungskontrolle. Sicherheitsadministratoren können anwendungsspezifische Regeln durchsetzen, um die Nutzung bestimmter Anwendungen und der darin enthaltenen sensiblen Daten zu kontrollieren.

- Schutz vor Datenlecks (Data Leak Prevention, DLP). Mithilfe von DLP-Lösungen können Unternehmen ihre wichtigsten Datenressourcen identifizieren und Sicherheitsrichtlinien zu definieren, um sie zu schützen. DLP-Technologien können auch den Traffic überwachen, um zu verhindern, dass sensible Daten das Unternehmen durch bösartige oder unbeabsichtigte Datenlecks verlassen.

- Antiviren-/Anti-Malware-Software. Internetsicherheitslösungen können Viren und Malware blockieren, indem sie den gesamten eingehenden und ausgehenden Webtraffic des Unternehmens überprüfen, um nach Paketen zu suchen, die mit bekannter Malware und Viren verbundenen Code enthalten.

- URL-Filterung. Unternehmen können URL-Filterung implementieren, um Nutzer daran zu hindern, Websites zu besuchen, die basierend auf Bedrohungsfeeds als verdächtig oder als schädlich eingestuft werden.

- Secure Web Gateway (SWG). Ein SWG überwacht den Traffic und setzt Richtlinien durch, um unerwünschten Traffic zu blockieren und zu verhindern, dass Bedrohungen in eine IT-Umgebung gelangen.

- Web Application Firewall (WAF). Eine WAF in Netzwerkumgebungen blockiert die Injektion von schädlichem Code, verhindert DDoS-Angriffe und stärkt die Sicherheitslage eines Unternehmens.

- DNS-Kontrollen. Mithilfe von DNS-Kontrollen – etwa einer DNS-Firewall – lassen sich Angriffe erkennen und abwehren, die das DNS (Domain Name System) ausnutzen, das die vom Menschen lesbaren Namen von Websites in Adressen konvertiert, die von Computern gelesen werden können.

- Schwachstellenscanner. Durch das Scannen von Anwendungen auf bekannte Schwachstellen können Sicherheitsteams Schwachstellen in Software erkennen und beheben, bevor Angreifer sie entdecken und ausnutzen können.

- VPN. Ein virtuelles privates Netzwerk verschlüsselt den Traffic zwischen Remote-Geräten und dem Netzwerk, um Daten zu schützen und MITM-Angriffe (Machine in the Middle) zu verhindern.

- Schulungen zum Sicherheitsbewusstsein. Indem Unternehmen Mitarbeiter über gängige Techniken aufklären, die von Angreifern verwendet werden, können sie Angriffe verhindern, die durch menschliches Fehler verursacht werden.

- Intrusion Detection und Intrusion Prevention (Erkennung und Verhinderung von Eindringlingen). Intrusion-Detection-Systeme (IDS) und Intrusion-Prevention-Systeme (IPS) identifizieren und blockieren verdächtige Versuche, Zugriff auf ein Netzwerk zu erlangen.

Was sind die Best Practices für Internetsicherheit?

Sicherheitsteams setzen diese Praktiken häufig ein, um die Internetsicherheit zu verbessern.

- Einsatz von HTTPS. HTTPS (Hypertext Transfer Protocol Secure) schützt die Kommunikation zwischen Browsern und Webservern, indem Daten verschlüsselt werden und so verhindert wird, dass sie während der Übertragung von Cyberkriminellen abgefangen werden.

- Updates und Patches. Die regelmäßige Aktualisierung von Software und das regelmäßige Patchen von Systemen sind wichtig, um Schwachstellen zu beseitigen, die Hacker für unterschiedliche Arten von Angriffen nutzen.

- Sichere Passwörter. Nutzer dazu anzuhalten, starke Passwörter zu verwenden und Passwörter nicht wiederzuverwenden, kann dazu beitragen, dass Angreifer keinen Zugriff auf Konten und IT-Netzwerke erhalten.

- Multi-Faktor-Authentifizierung (MFA). MFA-Lösungen (Link zu https://www.akamai.com/de/glossary/what-are-mfa-solutions) erfordern, dass Nutzer zwei oder mehr Arten der Identifizierung durchlaufen müssen, bevor sie Zugriff auf IT-Ressourcen erhalten.

- Häufige Backups. Das regelmäßige Sichern von Datenbanken, Dateien und Website-Konfigurationsdaten ist entscheidend, um den Betrieb nach einem Sicherheitsverstoß oder Angriff schnell wiederherzustellen.

FAQs

Internetsicherheitslösungen setzen Sicherheitsrichtlinien für den Traffic ins Internet und aus dem Internet durch und bieten Schutz vor Bedrohungen, die Websites, Webanwendungen und APIs (Application Programming Interfaces) ins Visier nehmen. Netzwerksicherheitslösungen konzentrieren sich darauf, unbefugten Zugriff auf Netzwerke zu verhindern, indem sie den Netzwerktraffic überwachen und die Netzwerkinfrastruktur schützen.

Cloudbasierte Internetsicherheit bezieht sich auf Lösungen, die sich in der Cloud und nicht in On-Premise-Hardware befinden. Cloudbasierte Internetsicherheitsdienstes bieten dieselben Services und Funktionen wie On-Premise-Lösungen, es sind aber keine Vorabinvestitionen in Hardware und Software erforderlich. Da der Zugriff auf cloudbasierte Internetsicherheit von überall aus möglich ist, ist sie oft besser geeignet, die Anforderungen einer stark verteilten Remote-Mitarbeiterschaft zu erfüllen.