A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.

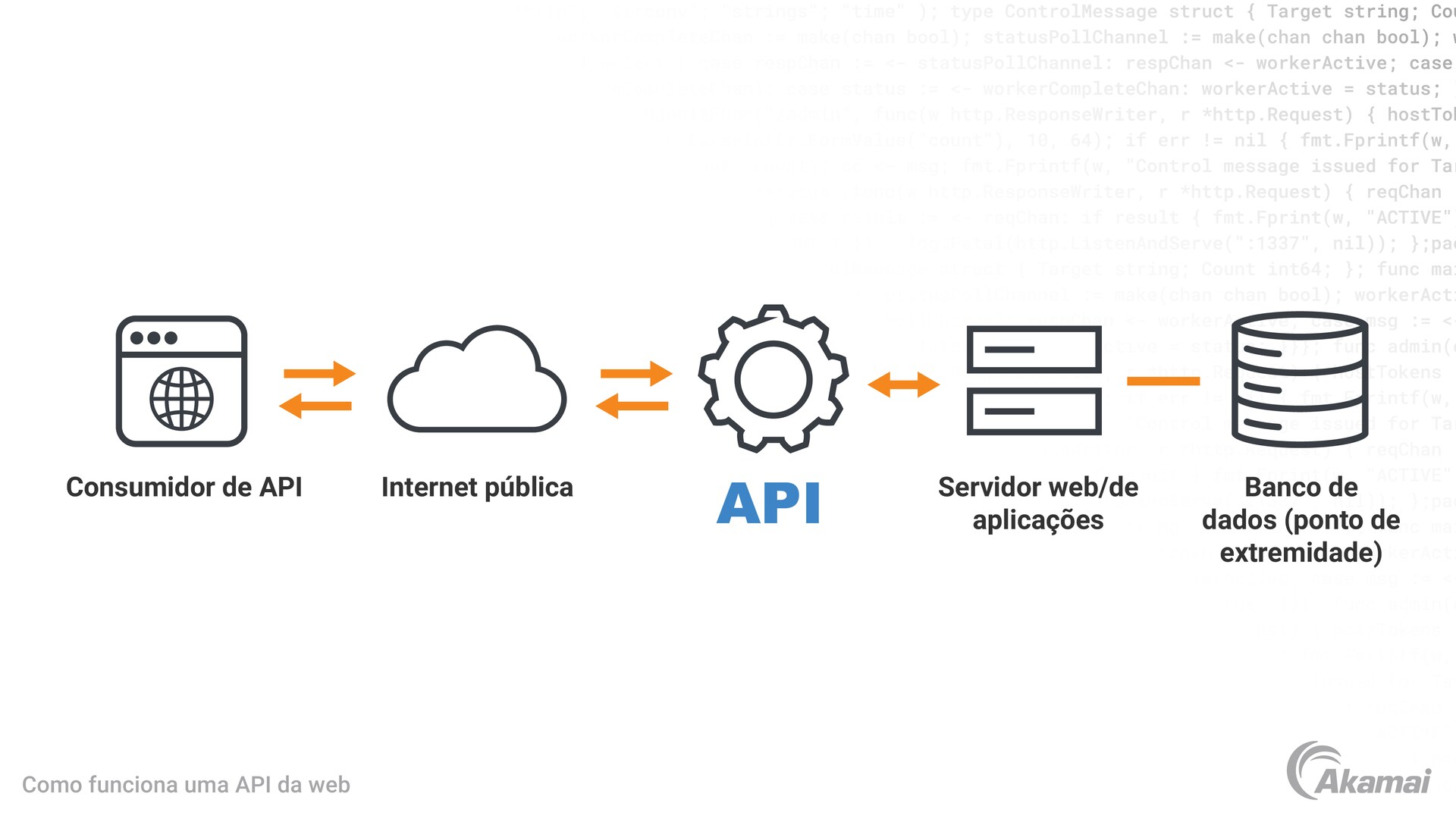

As interfaces de programação de aplicativos (APIs) são componentes essenciais dos aplicativos de software modernos. Ao permitir que bancos de dados, aplicativos e plataformas se comuniquem entre si e troquem informações, as APIs são essenciais para o funcionamento adequado dos ecossistemas digitais. Eles também têm acesso ou transmitem grandes quantidades de dados confidenciais. Esses fatos tornaram as APIs um vetor de ataque muito popular entre os cibercriminosos e fizeram com que a prevenção de ameaças à segurança das APIs se tornasse uma alta prioridade para os CISOs.

O que é uma API?

As APIs definem regras e protocolos que permitem que os aplicativos se comuniquem e compartilhem dados com outros sistemas. Essa interconectividade permite que os desenvolvedores criem aplicativos que utilizam as funcionalidades e os serviços de aplicativos existentes, em vez de ter que recriar essas funções e serviços do zero a cada nova versão. Como resultado, as APIs aceleram o desenvolvimento de software e possibilitam inovação, colaboração e automação.

Por que os cibercriminosos visam as APIs

O crescimento explosivo no uso de APIs deu origem a ameaças de segurança de API cada vez mais potentes. Como as APIs geralmente permitem funcionalidades críticas, elas são alvos atraentes para agentes mal-intencionados que desejam prejudicar as empresas. As APIs também podem expor pontos de extremidade que, quando não estão devidamente protegidos, podem ser explorados para obter acesso aos dados e serviços de um aplicativo ou a um ambiente de TI mais amplo. Além disso, as APIs lidam com grandes quantidades de informações de identificação pessoal (PII), dados financeiros e outras informações confidenciais. A crescente dependência de APIs em aplicativos modernos e arquitetura de microsserviços criou uma nova e ampla superfície de ataque, com um número crescente de oportunidades para agentes mal-intencionados explorarem vulnerabilidades no código da API.

Por que a segurança da API é importante

As soluções de segurança de API ajudam a defender as APIs contra ameaças cibernéticas e vulnerabilidades para proteger informações confidenciais e garantir a disponibilidade dos dados e serviços que as APIs fornecem. A segurança da API abrange várias camadas de proteção que normalmente incluem autenticação, autorização, validação e criptografia para proteger os pontos de extremidade da API.

Ao defender-se com sucesso contra uma ampla gama de ameaças à segurança da API, as organizações podem evitar ataques potencialmente devastadores e atingir objetivos críticos de cibersegurança.

- Proteção de dados confidenciais: As APIs frequentemente lidam com uma grande quantidade de informações confidenciais. A segurança superior da API ajuda a evitar violações de segurança que expõem dados confidenciais do usuário e PII, além de impedir que invasores obtenham acesso não autorizado a aplicativos e sistemas de TI.

- Manter a confiança: uma violação de dados pode prejudicar significativamente a reputação de uma organização, causando perda de confiança e perda de oportunidades de negócios. As APIs seguras ajudam a manter a confiança dos usuários, clientes e parceiros, protegendo seus dados e garantindo a confiabilidade dos serviços.

- Garantia de conformidade: muitos setores estão sujeitos a requisitos regulatórios que exigem a proteção de dados confidenciais. As APIs seguras ajudam as organizações a cumprir essas regulamentações e evitar penalidades legais e multas.

- Prevenção de interrupções no serviço: os cibercriminosos costumam visar APIs como parte de ataques de negação de serviço (DoS) e outras interrupções que podem afetar a disponibilidade dos serviços para usuários e clientes. Garantir a segurança das APIs é fundamental para manter as operações comerciais e a produtividade.

Tipos de ameaças à segurança de API

Existem muitos tipos diferentes de ameaças à segurança das APIs. O Top 10 em Segurança de APIs do OWASP é uma lista das ameaças de segurança das APIs mais perigosas, conforme determinado pelo Open Worldwide Application Security Project. Essas e outras ameaças exploram uma variedade de problemas de segurança da API.

Problemas de autenticação e autorização

A Autenticação é o processo de garantir que um usuário, dispositivo ou aplicativo que tenta acessar uma API é realmente quem ou o que afirma ser. A Autorização determina o que uma entidade autenticada tem permissão para fazer com a API. Os invasores podem explorar vulnerabilidades nos protocolos de autenticação ou burlar as verificações de autorização para obter acesso não autorizado à API. Isso é chamado de abuso de API ou abuso de lógica de negócios e pode levar a violações de dados, transações não autorizadas ou outras atividades maliciosas. Os tipos de ameaças à segurança da API nesta área incluem:

Autenticação corrompida: mecanismos de autenticação fracos ou mal configurados podem permitir que invasores se passem por usuários legítimos.

Autorização interrompida em nível de objeto: a falha na aplicação adequada do controle de acesso pode permitir que usuários não autorizados acessem ou modifiquem dados confidenciais.

Autorização interrompida de propriedade em nível de objeto: essa ameaça envolve o acesso não autorizado a propriedades específicas de um objeto.

Exposição e vazamento de dados

Com essas ameaças à segurança das APIs, os invasores fazem com que as APIs retornem dados excessivos ou mascarados de forma inadequada, permitindo que os hackers extraiam informações confidenciais ao analisar as respostas das APIs. Essas ameaças à segurança da API incluem:

- Exposição excessiva de dados: as APIs podem retornar mais dados do que o necessário, aumentando o risco de exposição de informações confidenciais.

- Mascaramento de dados insuficiente: não mascarar adequadamente dados confidenciais, como PII, pode levar a violações de dados.

Ataques de injeção

Em um ataque de injeção, os invasores criam solicitações de API que incluem código malicioso para explorar vulnerabilidades na forma como uma API processa entradas. Quando o sistema back-end executa o código, os invasores podem obter acesso não autorizado, manipular dados ou realizar outras ações prejudiciais. Os ataques de injeção incluem:

Injeção de SQL: inserir consultas SQL maliciosas em solicitações de API para manipular ou acessar o banco de dados.

Injeção de comandos: executar comandos arbitrários no servidor injetando código malicioso em solicitações de API.

DoS (Negação de serviço)

Os ataques de DoS e os ataques distribuídos de negação de serviço ou de DDoS enviam um grande número de solicitações para uma API em um curto período de tempo, sobrecarregando a capacidade da API de lidar com elas. Como resultado, a API pode travar ou ficar lenta e ficar indisponível para usuários legítimos.

Configurações incorretas de segurança

Essa categoria de ameaças à segurança da API permite que invasores tirem proveito de configurações incorretas ou inseguras da API e de seu ambiente. Ao explorar essas configurações incorretas, os hackers podem obter acesso não autorizado, aumentar privilégios ou comprometer o sistema. Os alvos comuns incluem pontos de extremidade inseguros, informações de depuração expostas e vulnerabilidades da API não corrigidas.

Configurações padrão inseguras: esses ataques exploram configurações padrão que não são seguras.

Configurações incompletas: esses ataques aproveitam-se de uma falha na configuração adequada das definições de segurança.

Ataques de máquina no meio, ou MITM (Machine-In-The-Middle)

Em ataques MITM, os hackers interceptam a comunicação entre o cliente e a API para roubar informações confidenciais, manipular dados ou injetar código malicioso no fluxo de comunicação. Os ataques MITM podem tirar proveito de:

Falta de criptografia: a falta de criptografia dos dados em trânsito facilita a interceptação e a leitura dos dados por parte dos invasores.

Criptografia fraca: usar protocolos de criptografia desatualizados ou fracos.

Credenciais comprometidas

Os agentes maliciosos costumam usar técnicas de engenharia social para obter credenciais legítimas e acessar chaves API privilegiadas. Isso permite que eles façam login fingindo ser um usuário ou administrador legítimo para acessar uma API. Alternativamente, os invasores podem usar ataques de força bruta para adivinhar repetidamente as senhas até encontrar uma combinação que funcione.

Violação de APIs

Os invasores podem abusar ou usar indevidamente as APIs, explorando falhas que produzem comportamentos ou resultados indesejados ou maliciosos. Com a falsificação de solicitação no lado do servidor (SSRF), por exemplo, um invasor manipula uma API para fazer solicitações não autorizadas a sistemas internos. Isso pode levar ao acesso não autorizado a serviços internos e violações de dados, o que muitas vezes pode resultar em ataques de extração de dados em grande escala e dispendiosos.

Os desafios da segurança das APIs

As equipes que defendem suas organizações contra ameaças à segurança da API precisam superar vários desafios.

Falta de visibilidade: as APIs geralmente existem em ecossistemas complexos que incluem vários serviços, integrações de terceiros e microsserviços. Quando APIs de código aberto e de terceiros são adicionadas a essa combinação, as equipes de segurança frequentemente têm dificuldade em identificar e inventariar todas as APIs em sua pegada digital, sem falar em protegê-las.

Solicitações em tempo real: as APIs precisam lidar frequentemente com solicitações em tempo real, o que dificulta a implementação de medidas de segurança que podem introduzir latência.

Proliferação rápida e expansão das APIs: em muitas organizações, as APIs são desenvolvidas em ritmo acelerado por várias equipes, muitas vezes sem uma estrutura central para governar ou proteger as APIs. Isso dificulta a garantia de segurança consistente em várias plataformas.

Ciclos de desenvolvimento rápidos: os rápidos ciclos de desenvolvimento do software moderno podem levar a que a segurança seja negligenciada. Os pipelines de integração contínua e implantação contínua (CI/CD) podem não ter os testes de segurança adequados para garantir que as vulnerabilidades sejam devidamente tratadas.

Como mitigar ameaças à segurança da API

Para mitigar com sucesso as ameaças à segurança das APIs, as organizações devem adotar várias medidas de segurança.

Autenticação e autorização robustas: o uso de métodos de autenticação robustos, como OAuth e autenticação multifatorial (MFA), pode ajudar a garantir que apenas usuários autorizados tenham acesso à API. A implementação de autorizações em nível de função e verificações de autorização interrompidas em nível de objeto podem impedir o acesso não autorizado a dados confidenciais.

Análise de tráfego em tempo real: analisar o comportamento do tráfego da API é fundamental para garantir que as APIs estejam protegidas, pois mesmo uma API operando dentro dos parâmetros corretos pode ser usada indevidamente. A análise de tráfego examina alterações no comportamento de APIs que diferem da expectativa de referência, como uma chamada de API originada em um país e, uma hora depois, originada em outro país.

Testes de APIs robustos: avaliar uma API quanto a vulnerabilidades antes de colocá-la em produção é uma forma de proteger o ciclo de vida da API antes mesmo que os problemas comecem. Essa prática ajuda os desenvolvedores a acompanhar o ritmo da inovação sem comprometer a segurança das APIs que sustentam essa inovação.

Gateways de API: um gateway de API serve como ponto de entrada para todas as solicitações de API, gerenciando tarefas como autenticação, limitação de taxa, gerenciamento de tráfego e armazenamento em cache para evitar ataques de DDoS em tempo real.

Restrição e limitação da taxa: a limitação de taxa e o controle de fluxo podem ajudar a prevenir ataques de DoS e de DDoS, limitando o número de solicitações que uma API pode processar em um determinado período de tempo. Isso garante que a API permaneça disponível para usuários legítimos, mesmo em condições de tráfego intenso.

Validação de entrada: a validação de todos os dados inseridos pode impedir muitos ataques comuns, como injeção de SQL e exposição excessiva de dados. Garantir que apenas dados válidos e esperados sejam processados pela API pode reduzir o risco de vulnerabilidades de segurança.

Use comunicação segura: o uso da Transport Layer Security (TLS) para criptografar dados em trânsito pode ajudar a proteger informações confidenciais contra interceptação por invasores. Garantir que todas as comunicações entre clientes e APIs sejam criptografadas é essencial para manter a confidencialidade e a integridade dos dados.

Auditorias regulares e testes de segurança de API: a realização regular de auditorias e testes de segurança pode ajudar a identificar e resolver vulnerabilidades antes que elas possam ser exploradas por invasores. Ferramentas automatizadas de teste de segurança podem ser integradas ao pipeline de CI/CD para garantir o monitoramento contínuo da segurança.

Soluções de gerenciamento e gateway de API: o uso de soluções de gerenciamento e gateway de API pode fornecer controle centralizado sobre a segurança da API. Essas ferramentas podem ajudar a aplicar políticas de segurança, monitorar o uso da API e detectar possíveis ameaças à segurança.

Implemente arquitetura Zero Trust: a adoção de um modelo de segurança Zero Trust garante que nenhum usuário ou dispositivo seja considerado confiável por padrão, independentemente de sua localização. A verificação contínua de identidades e permissões ajuda a garantir que apenas usuários autorizados possam acessar as APIs.

Use firewalls de aplicações web (WAFs): os firewalls de aplicações web podem ajudar a proteger as APIs contra ataques comuns baseados na web, como injeção de SQL e cross-site scripting (XSS). Os WAFs podem ser configurados para bloquear solicitações maliciosas e fornecer uma camada adicional de segurança.

Práticas recomendadas de segurança de API

Além de implementar soluções específicas de segurança de API, as organizações podem melhorar a segurança de API aderindo a estas práticas recomendadas.

Siga as diretrizes do OWASP: o Open Worldwide Application Security Project (OWASP) fornece diretrizes abrangentes para proteger APIs. O Top 10 em Segurança de APIs do OWASP destaca os riscos mais críticos à segurança de API e fornece recomendações para mitigá-los.

Pontos de extremidade de API seguras: garantir que todos os pontos de extremidade da API estejam devidamente protegidos com verificações de autenticação e autorização pode ajudar a impedir o acesso não autorizado. Implementar medidas adequadas de controle de acesso e revisar regularmente as configurações dos terminais pode aumentar a segurança.

Use tokens JSON Web (JWTs): o uso de tokens JSON Web para troca segura de dados pode ajudar a garantir que as solicitações de API sejam autenticadas e autorizadas. Os JWTs oferecem uma maneira segura de transmitir informações entre as partes e podem ser usadas para verificar a integridade e a autenticidade das solicitações de API.

Monitore o comportamento de API: monitorar o comportamento de API ajuda a detectar atividades incomuns ou suspeitas que podem indicar uma ameaça à segurança. A implementação de soluções de registro e monitoramento pode fornecer visibilidade do tráfego da API e ajudar a identificar possíveis incidentes de segurança.

Eduque os desenvolvedores: educar os desenvolvedores sobre as práticas recomendadas de segurança de API e incorporar a segurança no processo de desenvolvimento de API com testes de API pode ajudar a evitar vulnerabilidades de segurança. Oferecer treinamento e recursos sobre práticas seguras de codificação pode aumentar a segurança geral das APIs.

Automatize as medidas de segurança: a automação ajuda a garantir a aplicação consistente de medidas de segurança em todo o ciclo de vida da API. Ferramentas automatizadas podem ser usadas para testes de segurança, monitoramento e aplicação de políticas de segurança para reduzir a probabilidade de erros humanos.

Proteja as chaves da API: as chaves da API, que são identificadores que autenticam as solicitações de API, podem ser expostas se não forem protegidas adequadamente. usar MFA e armazenar chaves da API com segurança pode ajudar a protegê-las contra acesso não autorizado.

Mitigue os bots: bots maliciosos podem explorar APIs para realizar ataques cibernéticos automatizados, como preenchimento de credenciais ou extração de dados confidenciais. A implementação de estratégias de mitigação de bots e o monitoramento do tráfego da API podem ajudar a detectar e prevenir tais atividades.

Perguntas frequentes

A segurança de APIs foca mais estritamente na proteção de APIs para impedir o acesso não autorizado, criptografar e proteger dados e corrigir vulnerabilidades comuns. A segurança de aplicações tem um escopo mais amplo, concentrando-se em proteger toda a aplicação, incluindo seu código, infraestrutura e dados do usuário.

Um ponto de extremidade de API é um endereço ou URL específico onde uma aplicação pode acessar outro serviço para obter dados ou executar ações.