Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsinformationen und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

APIs (Application Programming Interfaces) sind wesentliche Komponenten moderner Softwareanwendungen. Sie ermöglichen die Kommunikation zwischen Datenbanken, Anwendungen und Plattformen und sind somit für das ordnungsgemäße Funktionieren digitaler Ökosysteme unerlässlich. Sie haben auch Zugriff auf riesige Mengen vertraulicher Daten oder übertragen diese. Aufgrund dieser Tatsachen sind APIs zu einem äußerst beliebten Angriffsvektor für Cyberkriminelle geworden – und die Abwehr von API-Sicherheitsbedrohungen hat für CISOs mittlerweile oberste Priorität.

Was ist eine API?

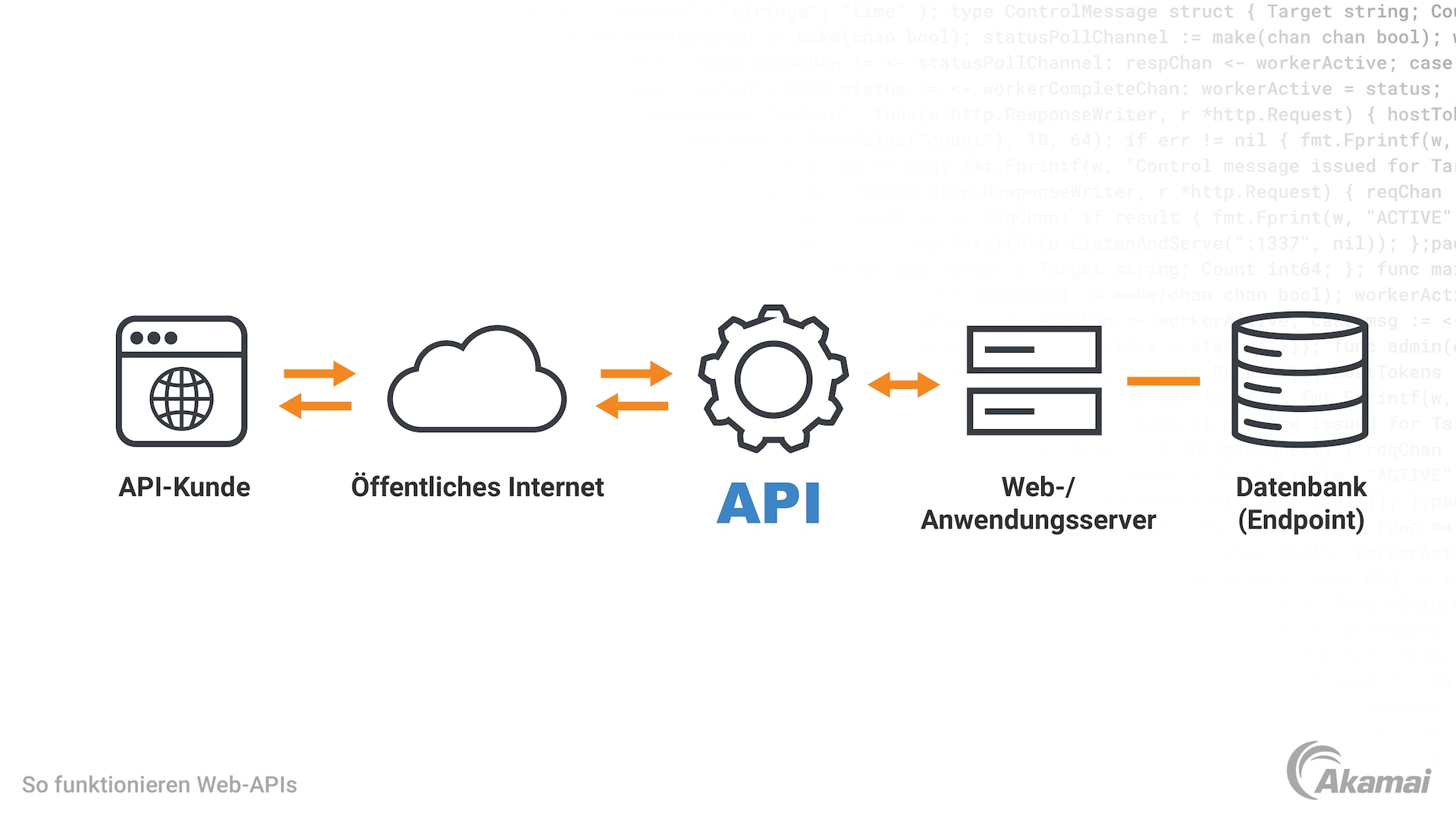

APIs definieren Regeln und Protokolle, mit denen Anwendungen mit anderen Systemen kommunizieren und Daten austauschen können. Diese Vernetzung ermöglicht es Entwicklern, Anwendungen zu erstellen, die die Funktionen und Dienste vorhandener Anwendungen nutzen, anstatt diese Funktionen und Dienste bei jeder neuen Version von Grund auf neu erstellen zu müssen. Infolgedessen beschleunigen APIs die Softwareentwicklung und ermöglichen Innovation, Zusammenarbeit und Automatisierung.

Warum Cyberkriminelle APIs ins Visier nehmen

Da die API-Nutzung rasant zugenommen hat, bestehen immer mehr Risiken im Zusammenhang mit der API-Sicherheit. Da APIs oft wichtige Funktionen ermöglichen, sind sie attraktive Ziele für Cyberkriminelle, die Unternehmen außer Gefecht setzen möchten. APIs können auch Endpunkte offenlegen, die, wenn sie nicht ordnungsgemäß gesichert sind, ausgenutzt werden können, um Zugriff auf die Daten und Dienste einer Anwendung oder auf eine größere IT-Umgebung zu erhalten. Darüber hinaus verarbeiten APIs große Mengen an personenbezogenen Daten, Finanzdaten und anderen vertraulichen Informationen. Da APIs zunehmend auf moderne Anwendungs- und Microservices-Architekturen angewiesen sind, entsteht eine neue und größere Angriffsfläche, die Cyberkriminellen immer mehr Möglichkeiten bietet, Schwachstellen im API-Code auszunutzen.

Warum API-Sicherheit wichtig ist

API-Sicherheitslösungen schützen APIs vor Cyberbedrohungen und Schwachstellen, um vertrauliche Informationen zu schützen und die Verfügbarkeit der von APIs bereitgestellten Daten und Dienste zu gewährleisten. API-Sicherheit umfasst mehrere Schutzebenen, die in der Regel Authentifizierung, Autorisierung, Validierung und Verschlüsselung zum Schutz von API-Endpunkten beinhalten.

Durch die erfolgreiche Abwehr einer Vielzahl von API-Sicherheitsbedrohungen können Unternehmen einen potenziell verheerenden Angriff verhindern und kritische Cybersicherheitsziele erreichen.

- Vertrauliche Daten schützen: APIs verarbeiten oft eine große Menge vertraulicher Informationen. Mit überragender API-Sicherheit können Sicherheitsverletzungen verhindert werden, durch die vertrauliche Nutzerdaten und personenbezogene Daten offengelegt werden können, und verhindert werden, dass Angreifer unbefugten Zugriff auf Anwendungen und IT-Systeme erhalten.

- Vertrauen aufrechterhalten: Eine Datenschutzverletzung kann den Ruf eines Unternehmens erheblich schädigen und zu Vertrauensverlust sowie zum Verlust von Geschäftsmöglichkeiten führen. Mit sicheren APIs kann das Vertrauen von Nutzern, Kunden und Partnern gewahrt werden, indem sie deren Daten schützen und die Zuverlässigkeit der Dienste gewährleisten.

- Compliance gewährleisten: Viele Branchen unterliegen gesetzlichen Vorschriften, die den Schutz vertraulicher Daten vorschreiben. Sichere APIs unterstützen Unternehmen dabei, diese Vorschriften einzuhalten und rechtliche Strafen und Bußgelder zu vermeiden.

- Serviceunterbrechungen verhindern: Cyberkriminelle greifen APIs häufig als Teil von DoS-Angriffen (Denial of Service) und anderen Störungen an, die die Verfügbarkeit von Diensten für Nutzer und Kunden beeinträchtigen können. Die Gewährleistung der Sicherheit von APIs ist für die Aufrechterhaltung des Geschäftsbetriebs und der Produktivität von entscheidender Bedeutung.

Arten von API-Sicherheitsbedrohungen

Es gibt viele verschiedene Arten von API-Sicherheitsbedrohungen. Die OWASP API Security Top 10 ist eine Liste mit den gefährlichsten API-Sicherheitsbedrohungen, die vom Open Worldwide Application Security Project ermittelt wurden. Diese und andere Bedrohungen nutzen eine Vielzahl von API-Sicherheitsproblemen aus.

Authentifizierungs- und Autorisierungsprobleme

Authentifizierung ist der Prozess, mit dem sichergestellt wird, dass Nutzer, Geräte oder Anwendungen, die auf eine API zuzugreifen möchten, tatsächlich die sind, für die sie sich ausgeben. Durch Autorisierung wird festgelegt, was eine authentifizierte Entität mit der API tun darf. Angreifer können Schwachstellen in Authentifizierungsprotokollen ausnutzen oder Autorisierungsprüfungen umgehen, um unbefugten Zugriff auf die API zu erhalten. Dies wird als API-Missbrauch oder Missbrauch von Geschäftslogik bezeichnet und kann zu Datenschutzverletzungen, nicht autorisierten Transaktionen oder anderen böswilligen Aktivitäten führen. Zu den Arten von API-Sicherheitsbedrohungen in diesem Bereich gehören:

Fehlerhafte Authentifizierung: Schwache oder falsch konfigurierte Authentifizierungsmechanismen können es Angreifern ermöglichen, sich als legitime Nutzer auszugeben.

Fehlerhafte Autorisierung auf Objektebene: Wenn die Zugriffskontrolle nicht ordnungsgemäß durchgesetzt wird, können unbefugte Nutzer auf vertrauliche Daten zugreifen oder diese ändern.

Fehlerhafte Autorisierung auf Objekteigenschaftsebene: Diese Bedrohung umfasst unbefugten Zugriff auf bestimmte Eigenschaften eines Objekts.

Datenoffenlegung und Datenlecks

Mit diesen API-Sicherheitsbedrohungen bringen Angreifer APIs dazu, übermäßige oder falsch maskierte Daten zurückzugeben. So können Hacker durch die Analyse von API-Antworten vertrauliche Informationen extrahieren. Zu diesen API-Sicherheitsbedrohungen gehören:

- Übermäßige Offenlegung von Daten: APIs können mehr Daten zurückgeben als erforderlich, wodurch das Risiko der Offenlegung vertraulicher Informationen steigt.

- Unzureichende Datenmaskierung: Wenn vertrauliche Daten wie personenbezogene Daten nicht ordnungsgemäß maskiert werden, kann dies zu Datenschutzverletzungen führen.

Injection-Angriffe

Bei einem Injection-Angriff erstellen Angreifer API-Anfragen, die schädlichen Code enthalten, um Schwachstellen in der Art und Weise auszunutzen, wie eine API Eingaben verarbeitet. Wenn das Backend-System den Code ausführt, können Angreifer möglicherweise unbefugten Zugriff erhalten, Daten manipulieren oder andere schädliche Aktionen durchführen. Injection-Angriffe umfassen:

SQL-Injection: Einfügen schädlicher SQL-Abfragen in API-Anfragen, um die Datenbank zu manipulieren oder darauf zuzugreifen.

Befehls-Injection: Ausführung beliebiger Befehle auf dem Server, indem schädlicher Code in API-Anfragen injiziert wird.

Denial of Service (DoS)

DoS- und DDoS- Angriffe (Distributed Denial of Service) senden in kurzer Zeit eine große Anzahl von Anfragen an eine API und überlasten damit deren Fähigkeit, diese zu verarbeiten. Infolgedessen kann die API abstürzen oder verlangsamt werden und für legitime Nutzer nicht mehr verfügbar sein.

Fehlerhafte Sicherheitskonfigurationen

Diese Kategorie von API-Sicherheitsbedrohungen ermöglicht es Angreifern, fehlerhafte oder unsichere Konfigurationen der API und ihrer Umgebung auszunutzen. Durch die Ausnutzung dieser Fehlkonfigurationen können Hacker unbefugten Zugriff erlangen, Berechtigungen erweitern oder das System kompromittieren. Häufige Ziele sind unsichere Endpunkte, offengelegte Debugging-Informationen und nicht gepatchte API-Schwachstellen.

Unsichere Standardkonfigurationen: Bei diesen Angriffen werden Standardeinstellungen ausgenutzt, die nicht sicher sind.

Unvollständige Konfigurationen: Bei diesen Angriffen wird die fehlerhafte Konfiguration von Sicherheitseinstellungen ausgenutzt.

Machine-in-the-Middle-Angriffe (MITM)

Bei MITM-Angriffen fangen Hacker die Kommunikation zwischen dem Client und der API ab, um vertrauliche Informationen zu stehlen, Daten zu manipulieren oder schädlichen Code in den Kommunikationsfluss einzuschleusen. MITM-Angriffe können folgende Bedingungen ausnutzen:

Fehlende Verschlüsselung: Werden Daten während der Übertragung nicht verschlüsselt, können sie Angreifer leichter abfangen und lesen.

Schwache Verschlüsselung: Verwendung veralteter oder schwacher Verschlüsselungsprotokolle.

Kompromittierte Anmeldedaten

Cyberkriminelle nutzen häufig Social-Engineering-Techniken, um an legitime Anmeldedaten zu gelangen und auf privilegierte API-Schlüssel zuzugreifen. So können sie sich als legitimer Nutzer oder Administrator anmelden, um auf eine API zuzugreifen. Alternativ können Angreifer mit Brute-Force-Angriffen Passwörter wiederholt erraten, bis eine funktionierende Kombination gefunden wird.

API-Missbrauch

Angreifer können APIs missbrauchen, indem sie Schwachstellen ausnutzen, die zu unbeabsichtigten oder böswilligen Verhaltensweisen oder Ergebnissen führen. Bei Server-Side Request Forgery (SSRF) manipuliert ein Angreifer beispielsweise eine API, um unbefugte Anfragen an interne Systeme zu senden. Dies kann zu unbefugtem Zugriff auf interne Dienste und Datenschutzverletzungen führen, was häufig umfangreiche und kostspielige Daten-Scraping-Angriffe zur Folge haben kann.

Herausforderungen beim Schutz von APIs

Teams, die ihr Unternehmen vor API-Sicherheitsbedrohungen schützen, müssen eine Reihe von Herausforderungen meistern.

Mangelnde Transparenz: APIs sind häufig Teil komplexer Ökosysteme, die mehrere Dienste, Integrationen von Drittanbietern und Microservices umfassen. Handelt es sich zusätzlich dann auch noch um Open-Source- und Drittanbieter-APIs, haben Sicherheitsteams häufig Schwierigkeiten, alle APIs in ihrer digitalen Umgebung zu identifizieren und zu inventarisieren, geschweige denn, sie zu schützen.

Echtzeitanforderungen: APIs müssen Anfragen häufig in Echtzeit verarbeiten, was die Implementierung von Sicherheitsmaßnahmen, die zu Latenzzeiten führen können, erschwert.

Schnelle Verbreitung und API-Ausbreitung: In vielen Unternehmen werden APIs schnell von mehreren Teams entwickelt, oft ohne ein zentrales Framework für die Verwaltung oder Sicherung von APIs. Dadurch ist es schwer, eine einheitliche Sicherheit über verschiedene Plattformen hinweg zu gewährleisten.

Schnelle Entwicklungszyklen: Die schnellen Entwicklungszyklen moderner Softwareentwicklung können dazu führen, dass Sicherheitsaspekte vernachlässigt werden. Pipelines für kontinuierliche Integration und kontinuierliche Bereitstellung (CI/CID) verfügen möglicherweise nicht über die richtigen Sicherheitstests, um sicherzustellen, dass Schwachstellen ordnungsgemäß behoben werden.

API-Sicherheitsbedrohungen abwehren

Um API-Sicherheitsbedrohungen erfolgreich abzuwehren, sollten Unternehmen mehrere Sicherheitsmaßnahmen ergreifen.

Starke Authentifizierung und Autorisierung: Durch die Verwendung starker Authentifizierungsmethoden wie OAuth und Multi-Faktor-Authentifizierung (MFA) kann sichergestellt werden, dass nur autorisierte Nutzer auf die API zugreifen können. Mit der Implementierung von Autorisierung auf Funktionsebene und der Überprüfung von Autorisierungen auf Objektebene kann der unbefugte Zugriff auf vertrauliche Daten verhindert werden.

Traffic-Analysen in Echtzeit: Die Analyse des Verhaltens des API-Traffics ist entscheidend für den Schutz von APIs, da selbst eine API, die innerhalb der richtigen Parameter arbeitet, missbraucht werden kann. Bei der Traffic-Analyse werden Änderungen im API-Verhalten untersucht, die von den erwarteten Grundwerten abweichen, beispielsweise ein API-Aufruf, der erst in einem Land und dann eine Stunde später aus einem anderen Land erfolgt.

Robuste API-Tests: Die Überprüfung einer API auf Schwachstellen vor Inbetriebnahme ist eine Möglichkeit, den API-Lebenszyklus zu schützen, bevor Probleme überhaupt auftreten. Auf diese Weise können Entwickler mit Innovationen Schritt halten, ohne die Sicherheit der APIs zu beeinträchtigen, die diese Innovationen unterstützen.

API-Gateways: Ein API-Gateway dient als Einstiegspunkt für alle API-Anfragen und verwaltet Aufgaben wie Authentifizierung, Durchsatzbegrenzung, Traffic-Management und Caching, um DDoS-Angriffe in Echtzeit zu verhindern.

Ratenbeschränkung und Drosselung: Ratenbeschränkung und Drosselung können dazu beitragen, DoS- und DDoS-Angriffe zu verhindern, indem die Anzahl der Anfragen begrenzt wird, die eine API in einem bestimmten Zeitraum verarbeiten kann. Dadurch wird sichergestellt, dass die API auch unter Bedingungen mit hohem Traffic für legitime Nutzer verfügbar bleibt.

Input Validation: Mit der Validierung aller Eingabedaten können viele häufige Angriffe wie SQL-Injection und übermäßige Offenlegung von Daten verhindert werden. Wird sichergestellt, dass nur gültige und erwartete Daten von der API verarbeitet werden, kann das Risiko von Sicherheitslücken verringert werden.

Sichere Kommunikation: Bei Verwendung von TLS (Transport Layer Security) zur Verschlüsselung von Daten während der Übertragung können vertrauliche Informationen vor dem Abfangen durch Angreifer geschützt werden. Um die Vertraulichkeit und Integrität der Daten zu gewährleisten, ist es unerlässlich, dass die gesamte Kommunikation zwischen Clients und APIs verschlüsselt ist.

Regelmäßige Audits und API-Sicherheitstests: Durch regelmäßige Überprüfungen und Tests der Sicherheit können Schwachstellen erkannt und behoben werden, bevor sie von Angreifern ausgenutzt werden können. Automatisierte Sicherheitstesttools können in die CI/CD-Pipeline integriert werden, um eine kontinuierliche Sicherheitsüberwachung zu gewährleisten.

API-Management- und Gateway-Lösungen: Mit API-Management- und Gateway-Lösungen kann die API-Sicherheit zentral gesteuert werden. Diese Tools können Sicherheitsrichtlinien durchsetzen, die API-Nutzung überwachen und potenzielle Sicherheitsbedrohungen erkennen.

Zero-Trust-Architektur implementieren: Durch die Einführung eines Zero-Trust-Sicherheitsmodells wird sichergestellt, dass unabhängig vom Standort standardmäßig kein Nutzer oder Gerät vertrauenswürdig ist. Durch die kontinuierliche Überprüfung von Identitäten und Berechtigungen wird sichergestellt, dass nur autorisierte Nutzer auf APIs zugreifen können.

Web Application Firewalls (WAFs) nutzen: Web Application Firewalls können APIs vor gängigen webbasierten Angriffen wie SQL-Injection und Cross-Site Scripting (XSS) schützen. WAFs können so konfiguriert werden, dass sie böswillige Anfragen blockieren und eine zusätzliche Sicherheitsebene bieten.

Best Practices für API-Sicherheit

Neben der Implementierung spezifischer API-Sicherheitslösungen können Unternehmen die API-Sicherheit verbessern, indem sie sich an diese Best Practices halten.

OWASP-Richtlinien einhalten: Das Open Worldwide Application Security Project (OWASP) bietet umfassende Richtlinien zum Schutz von APIs. Die OWASP API Security Top 10 hebt die wichtigsten API-Sicherheitsrisiken hervor und enthält Empfehlungen zur Minderung dieser Risiken.

Sichere API-Endpunkte: Wird sichergestellt, dass alle API-Endpunkte ordnungsgemäß mit Authentifizierungs- und Autorisierungsprüfungen gesichert sind, kann unbefugter Zugriff verhindert werden. Durch die Implementierung geeigneter Zugriffskontrollmaßnahmen und die regelmäßige Überprüfung der Endpunktkonfigurationen kann die Sicherheit verbessert werden.

JSON Web Tokens (JWTs) verwenden: Mit JSON Web Tokens für den sicheren Datenaustausch kann sichergestellt werden, dass API-Anfragen authentifiziert und autorisiert werden. JWTs bieten eine sichere Möglichkeit zur Übertragung von Informationen zwischen Parteien und können zur Überprüfung der Integrität und Authentizität von API-Anfragen verwendet werden.

API-Verhalten überwachen: Die Überwachung des API-Verhaltens hilft, ungewöhnliche oder verdächtige Aktivitäten zu erkennen, die auf eine Sicherheitsbedrohung hinweisen können. Die Implementierung von Protokollierungs- und Überwachungslösungen kann Einblicke in den API-Traffic bieten und dabei helfen, potenzielle Sicherheitsvorfälle zu identifizieren.

Entwickler schulen: Die Schulung von Entwicklern in den Best Practices für die API-Sicherheit und die Integration von Sicherheit in den API-Entwicklungsprozess mit API-Tests kann dazu beitragen, Sicherheitslücken zu vermeiden. Die Bereitstellung von Schulungen und Ressourcen zu sicheren Codierungspraktiken kann die allgemeine Sicherheit von APIs verbessern.

Sicherheitsmaßnahmen automatisieren: Automatisierung trägt dazu bei, dass Sicherheitsmaßnahmen über den gesamten API-Lebenszyklus hinweg konsistent angewendet werden. Automatisierte Tools können für Sicherheitstests, Überwachung und Durchsetzung von Sicherheitsrichtlinien eingesetzt werden, um die Wahrscheinlichkeit menschlichen Versagens zu verringern.

API-Schlüssel schützen: API-Schlüssel, die als Identifikatoren zur Authentifizierung von API-Anfragen dienen, können offengelegt werden, wenn sie nicht ordnungsgemäß gesichert sind. Die Verwendung von MFA und die sichere Speicherung von API-Schlüsseln können dazu beitragen, sie vor unbefugtem Zugriff zu schützen.

Bots abwehren: Schädliche Bots können APIs ausnutzen, um automatisierte Cyberangriffe wie Credential Stuffing oder Scraping vertraulicher Daten durchzuführen. Mit Strategien zur Botabwehr und der Überwachung des API-Traffics können solche Aktivitäten erkannt und verhindert werden.

FAQs

API-Sicherheit konzentriert sich stärker auf den Schutz von APIs, um unbefugten Zugriff zu verhindern, Daten zu verschlüsseln und zu sichern und gängige Schwachstellen zu beheben. Anwendungssicherheit hat einen breiteren Anwendungsbereich. Hierbei geht es um den Schutz der gesamten Anwendung, einschließlich ihres Codes, der Infrastruktur und der Nutzerdaten.

Ein API-Endpunkt ist eine bestimmte Adresse oder URL, über die eine Anwendung auf einen anderen Service zugreifen kann, um Daten abzurufen oder Aktionen auszuführen.