Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.

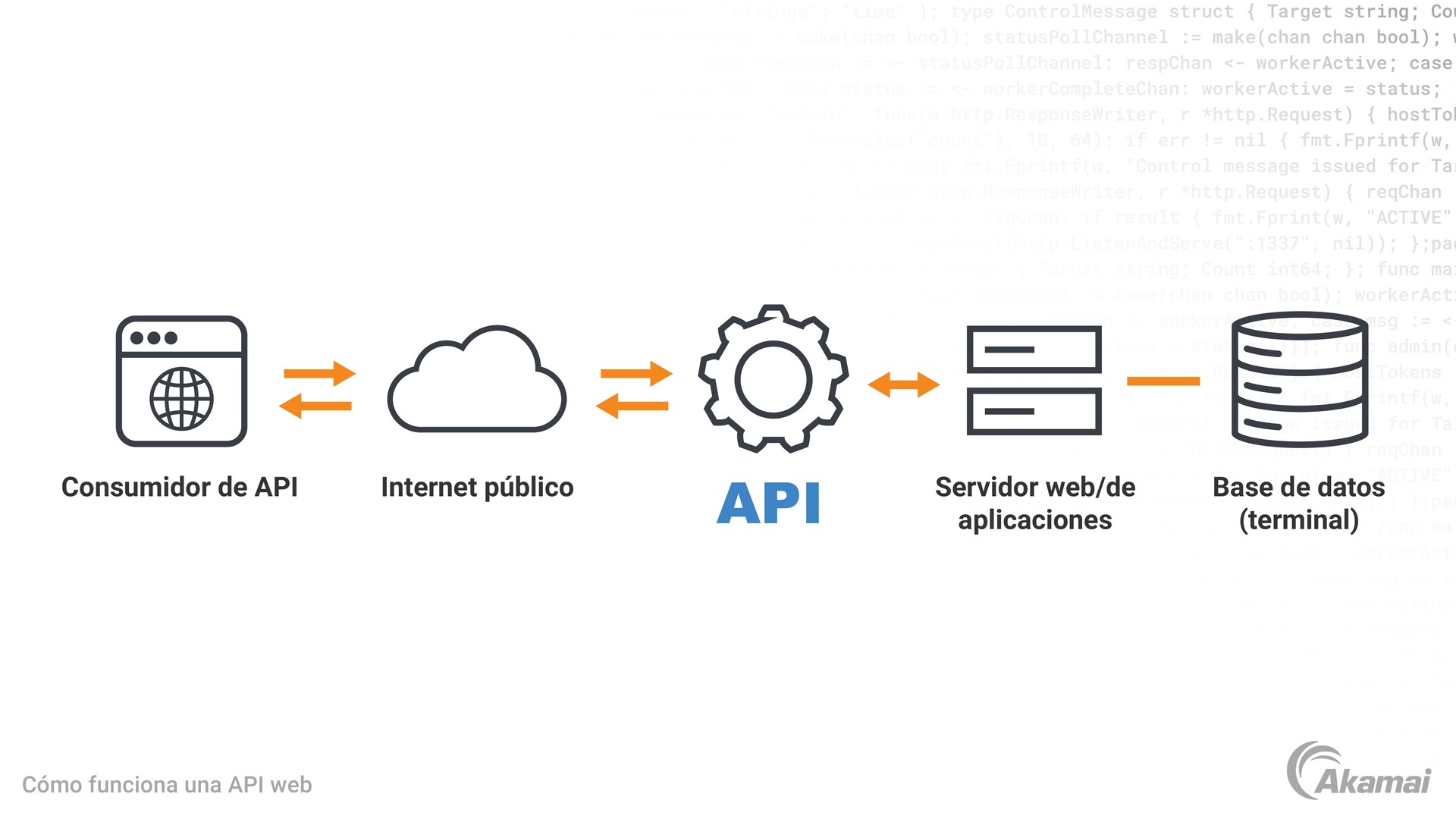

Las interfaces de programación de aplicaciones (API) son componentes esenciales de las aplicaciones de software modernas. Al facilitar que las bases de datos, las aplicaciones y las plataformas se comuniquen entre sí e intercambien información, las API son esenciales para que los ecosistemas digitales funcionen correctamente. También tienen acceso o transmiten grandes cantidades de datos confidenciales. Estos hechos han convertido a las API en un vector de ataque muy popular para los ciberdelincuentes y han provocado que la prevención de las amenazas de seguridad de API sea una importante prioridad para los CISO.

¿Qué es una API?

Las API definen reglas y protocolos que permiten a las aplicaciones comunicarse y compartir datos con otros sistemas. Esta interconexión permite a los desarrolladores crear aplicaciones que aprovechen la funcionalidad y los servicios de las aplicaciones existentes, en lugar de tener que volver a crear esas funciones y servicios desde cero con cada nueva versión. Como resultado, las API aceleran el desarrollo de software y permiten la innovación, la colaboración y la automatización.

Por qué las API son el objetivo de los ciberdelincuentes

El crecimiento explosivo del uso de API ha dado lugar a amenazas de seguridad de API cada vez más potentes. Dado que las API suelen habilitar funciones esenciales, son objetivos atractivos para los atacantes que desean interrumpir las empresas. Las API también pueden exponer terminales que, cuando no se protegen correctamente, pueden explotarse para obtener acceso a los datos y servicios de una aplicación o a un entorno de TI más amplio. Además, las API gestionan grandes cantidades de información de identificación personal (PII), datos financieros y otra información confidencial. La creciente dependencia de las API de las aplicaciones modernas y la arquitectura de microservicios ha creado una nueva y amplia superficie de ataque, con un número cada vez mayor de oportunidades para que los agentes maliciosos aprovechen las vulnerabilidades del código de las API.

Por qué la seguridad de las API es tan importante

Las soluciones de seguridad de API ayudan a defender las API de las ciberamenazas y vulnerabilidades para proteger la información confidencial y garantizar la disponibilidad de los datos y servicios que proporcionan las API. La seguridad de API abarca varias capas de protección que suelen incluir autenticación, autorización, validación y cifrado para proteger los terminales de API.

Al defenderse con éxito contra una amplia gama de amenazas de seguridad de API, las organizaciones pueden evitar un ataque potencialmente devastador y lograr objetivos cruciales de ciberseguridad.

- Proteger datos confidenciales: las API suelen gestionar una gran cantidad de información confidencial. Una seguridad de API superior ayuda a evitar las infracciones de seguridad que expongan datos confidenciales de los usuarios y PII, y ayuda a evitar que los atacantes obtengan acceso no autorizado a las aplicaciones y los sistemas de TI.

- Mantener la confianza: una filtración de datos puede dañar significativamente la reputación de una organización, así como provocar la pérdida de confianza y de oportunidades de negocio. Las API seguras ayudan a mantener la confianza de los usuarios, clientes y partners, ya que protegen sus datos y garantizan la fiabilidad de los servicios.

- Garantizar el cumplimiento: muchos sectores están sujetos a requisitos normativos que exigen la protección de datos confidenciales. Las API seguras ayudan a las organizaciones a cumplir con estas normativas y a evitar sanciones legales y multas.

- Evitar interrupciones del servicio: los ciberdelincuentes suelen tener API como objetivo de ataques de denegación de servicio (DoS) y otras interrupciones que pueden afectar a la disponibilidad de los servicios para los usuarios y los clientes. Garantizar la seguridad de las API es fundamental para mantener las operaciones empresariales y la productividad.

Tipos de amenazas de seguridad de API

Existen muchos tipos diferentes de amenazas de seguridad de API. Los 10 principales riesgos de seguridad de API según OWASP es una lista de las amenazas de seguridad de API más peligrosas según establece el Proyecto Abierto de Seguridad de Aplicaciones a Nivel Mundial (OWASP). Estas y otras amenazas explotan una variedad de problemas de seguridad de API.

Problemas de autenticación y autorización

La autenticación es el proceso de garantizar que un usuario, dispositivo o aplicación que intenta acceder a una API sea realmente quién o lo que afirma ser. La autorización determina qué puede hacer una entidad autenticada con la API. Los atacantes pueden aprovechar las debilidades de los protocolos de autenticación u omitir las comprobaciones de autorización para obtener acceso no autorizado a la API. Esto se denomina abuso de API o abuso de la lógica empresarial y puede provocar filtraciones de datos, transacciones no autorizadas u otras actividades maliciosas. Entre los tipos de amenazas a la seguridad de las API en esta área se incluyen los siguientes:

Autenticación comprometida: unos mecanismos de autenticación débiles o mal configurados pueden permitir que los atacantes suplanten a usuarios legítimos.

Autorización a nivel de objeto comprometida: no aplicar correctamente el control de acceso puede permitir que los usuarios no autorizados accedan o modifiquen datos confidenciales.

Autorización a nivel de propiedad de objeto comprometida: esta amenaza implica el acceso no autorizado a propiedades específicas de un objeto.

Exposición y filtración de datos

Con estas amenazas a la seguridad de las API, los atacantes consiguen que las API devuelvan datos excesivos o incorrectamente enmascarados, lo que permite a los hackers extraer información confidencial mediante el análisis de las respuestas de API. Entre las amenazas a la seguridad de las API comunes se incluyen las siguientes:

- Exposición excesiva de datos: las API pueden devolver más datos de los necesarios, lo que aumenta el riesgo de exponer información confidencial.

- Enmascaramiento de datos insuficiente: no enmascarar correctamente los datos confidenciales, como la PII, puede provocar filtraciones de datos.

Ataques de inyección

En un ataque de inyección, los atacantes crean solicitudes de API que incluyen código malicioso para explotar las vulnerabilidades en la forma en que una API procesa las entradas. Cuando el sistema back-end ejecuta el código, los atacantes pueden obtener acceso no autorizado, manipular datos o realizar otras acciones dañinas. Entre los ataques de inyección se incluyen los siguientes:

Inyección SQL: inserción de consultas SQL maliciosas en solicitudes de API para manipular o acceder a la base de datos.

Inyección de comandos: ejecución de comandos arbitrarios en el servidor inyectando código malicioso en las solicitudes de API.

Denegación de servicio (DoS)

Los ataques DoS y los ataques distribuidos de denegación de servicio o DDoS envían un gran número de solicitudes a una API en un corto periodo de tiempo, lo que satura la capacidad de la API para gestionarlas. Como resultado, la API puede bloquearse o ralentizarse y dejar de estar disponible para los usuarios legítimos.

Errores de configuración de seguridad

Esta categoría de amenazas a la seguridad de las API permite a los atacantes aprovechar configuraciones incorrectas o poco seguras de la API y su entorno. Al explotar estos errores de configuración, los hackers pueden obtener acceso no autorizado, escalar privilegios o comprometer el sistema. Los objetivos comunes incluyen terminales poco seguros, exposición de información de depuración y vulnerabilidades de API sin parches.

Configuraciones predeterminadas no seguras: estos ataques explotan ajustes predeterminados que no son seguros.

Configuraciones incompletas: estos ataques aprovechan que no se hayan configurado correctamente los ajustes de seguridad.

Ataques de máquina intermediaria (MITM)

En los ataques de MITM, los hackers interceptan la comunicación entre el cliente y la API para robar información confidencial, manipular datos o inyectar código malicioso en el flujo de comunicación. Los ataques de MITM pueden aprovechar las siguientes vulnerabilidades:

Falta de cifrado: no cifrar los datos en tránsito facilita a los atacantes la interceptación y la lectura de los datos.

Cifrado débil: uso de protocolos de cifrado obsoletos o débiles.

Credenciales comprometidas

Los atacantes suelen utilizar técnicas de ingeniería social para obtener credenciales legítimas y acceder a claves de API con privilegios. Esto les permite iniciar sesión haciéndose pasar por un usuario o administrador legítimo para acceder a una API. Por otro lado, los atacantes pueden utilizar ataques de fuerza bruta para tratar repetidamente de adivinar las contraseñas hasta que se encuentre una combinación que funcione.

Abuso de las API

Los atacantes pueden hacer un uso indebido de las API explotando defectos que producen comportamientos o resultados no intencionados o maliciosos. Con la falsificación de solicitudes del lado del servidor (SSRF), por ejemplo, un atacante manipula una API para realizar solicitudes no autorizadas a los sistemas internos. Esto puede derivar en un acceso no autorizado a los servicios internos y a filtraciones de datos, lo que a menudo puede dar lugar a costosos ataques de scraping de datos a gran escala.

Los desafíos de proteger las API

Los equipos que protegen a su organización contra las amenazas a la seguridad de las API deben superar una serie de desafíos.

Falta de visibilidad: las API suelen existir en ecosistemas complejos que incluyen varios servicios, integraciones de terceros y microservicios. Cuando se añaden API de código abierto y de terceros a esta combinación, los equipos de seguridad suelen tener dificultades para identificar e inventariar todas las API que forman parte de su presencia digital, y mucho menos para protegerlas.

Análisis en tiempo real: las API deben gestionar con frecuencia solicitudes en tiempo real, lo que dificulta la implementación de medidas de seguridad que puedan introducir latencia.

Proliferación rápida de API: en muchas organizaciones, varios equipos desarrollan las API a un ritmo rápido, a menudo sin un marco central para gobernarlas o protegerlas. Esto dificulta la capacidad de garantizar una seguridad coherente en varias plataformas.

Ciclos de desarrollo rápidos: los rápidos ciclos de desarrollo del desarrollo de software moderno pueden hacer que se pase por alto la seguridad. Es posible que los canales de integración e implementación continua (CI/CD) no tengan las pruebas de seguridad adecuadas para garantizar que las vulnerabilidades se solucionan correctamente.

Cómo mitigar las amenazas a la seguridad de las API

Para mitigar con éxito las amenazas a la seguridad de las API, las organizaciones deben adoptar varias medidas de seguridad.

Autenticación y autorización sólidas: el uso de métodos de autenticación sólidos, como OAuth y la autenticación multifactorial (MFA), puede ayudar a garantizar que solo los usuarios autorizados puedan acceder a la API. La implementación de la autorización a nivel de función y las comprobaciones de autorización a nivel de objeto comprometida pueden evitar el acceso no autorizado a datos confidenciales.

Análisis del tráfico en tiempo real: analizar el comportamiento del tráfico de las API es fundamental para garantizar que las API estén protegidas, ya que incluso una que opere dentro de los parámetros correctos puede ser objeto de abuso. El análisis del tráfico analiza los cambios en el comportamiento de las API que difieren de una expectativa básica, como una llamada de API que se originó en un país y, a continuación, se originó en un país diferente una hora más tarde.

Pruebas de API sólidas: evaluar las vulnerabilidades de una API antes de ponerla en producción es una forma de proteger el ciclo de vida de la API antes de que comiencen los problemas. Esta práctica ayuda a los desarrolladores a mantener el ritmo de la innovación sin comprometer la seguridad de las API que respaldan esa innovación.

Puertas de enlace de API: una puerta de enlace de API sirve como punto de entrada para todas las solicitudes de API y realiza tareas como la autenticación, la limitación de velocidad, la gestión del tráfico y el almacenamiento en caché para evitar ataques DDoS en tiempo real.

Limitación y regulación de velocidad: la limitación y la regulación de velocidad pueden ayudar a evitar ataques DoS y DDoS al limitar el número de solicitudes que una API puede gestionar en un periodo de tiempo determinado. Esto garantiza que la API siga estando disponible para los usuarios legítimos incluso en condiciones de tráfico elevado.

Validación de entradas: La validación de todos los datos de entrada puede evitar muchos ataques comunes, como la inyección SQL y la exposición excesiva de datos. Garantizar que la API solo procese datos válidos y esperados puede reducir el riesgo de vulnerabilidades de seguridad.

Uso de una comunicación segura: utilizar la seguridad de la capa de transporte (TLS) para cifrar los datos en tránsito puede ayudar a proteger la información confidencial de ser interceptada por los atacantes. Garantizar que toda la comunicación entre los clientes y las API esté cifrada es esencial para mantener la confidencialidad y la integridad de los datos.

Auditorías y pruebas de seguridad de API periódicas: realizar auditorías y pruebas de seguridad periódicas puede ayudar a identificar y abordar las vulnerabilidades antes de que los atacantes puedan explotarlas. Las herramientas de pruebas de seguridad automatizadas se pueden integrar en el canal de CI/CD para garantizar una supervisión continua de la seguridad.

Soluciones y puerta de enlace de gestión de API: El uso de soluciones de gestión y puerta de enlace de API puede proporcionar un control centralizado sobre la seguridad de las API. Estas herramientas pueden ayudar a aplicar políticas de seguridad, supervisar el uso de API y detectar posibles amenazas de seguridad.

Implementación de la arquitectura Zero Trust: la adopción de un modelo de seguridad Zero Trust garantiza que ningún usuario o dispositivo sea de confianza de forma predeterminada, independientemente de su ubicación. La verificación continua de identidades y permisos ayuda a garantizar que solo los usuarios autorizados puedan acceder a las API.

Uso de firewalls de aplicaciones web (WAF): los firewalls de aplicaciones web pueden ayudar a proteger las API de los ataques basados en web más comunes, como la inyección SQL y los scripts entre sitios (XSS). Los WAF pueden configurarse para que bloqueen solicitudes maliciosas y proporcionar una capa adicional de seguridad.

Prácticas recomendadas de seguridad de API

Además de implementar soluciones de seguridad de API específicas, las organizaciones pueden mejorar la seguridad de las API siguiendo estas prácticas recomendadas.

Seguir las directrices de OWASP: el Proyecto Abierto de Seguridad de Aplicaciones a Nivel Mundial (OWASP) proporciona directrices completas para proteger las API. Los 10 principales riesgos de seguridad de API según OWASP destacan los riesgos de seguridad de API más importantes y proporcionan recomendaciones para mitigarlos.

Proteger terminales de API: garantizar que todos los terminales de API estén protegidos correctamente con comprobaciones de autenticación y autorización puede ayudar a evitar el acceso no autorizado. La implementación de medidas de control de acceso adecuadas y la revisión periódica de las configuraciones de los terminales pueden mejorar la seguridad.

Utilizar tokens web JSON (JWT): el uso de tokens web JSON para el intercambio seguro de datos puede ayudar a garantizar que las solicitudes de API se autentiquen y autoricen. Los JWT proporcionan una forma segura de transmitir información entre las partes y se pueden utilizar para verificar la integridad y la autenticidad de las solicitudes de API.

Supervisar el comportamiento de las API: la supervisión del comportamiento de las API ayuda a detectar actividades inusuales o sospechosas que pueden indicar una amenaza de seguridad. Implementar soluciones de registro y supervisión puede proporcionar visibilidad del tráfico de API y ayudar a identificar posibles incidentes de seguridad.

Formar a los desarrolladores: educar a los desarrolladores sobre las prácticas recomendadas de seguridad de API e incorporar la seguridad en el proceso de desarrollo de API con pruebas de API puede ayudar a evitar vulnerabilidades de seguridad. Proporcionar formación y recursos sobre prácticas de codificación segura puede mejorar la seguridad general de las API.

Automatizar las medidas de seguridad: la automatización ayuda a garantizar la aplicación coherente de las medidas de seguridad en todo el ciclo de vida de las API. Se pueden utilizar herramientas automatizadas para las pruebas de seguridad, la supervisión y la aplicación políticas de seguridad para reducir la probabilidad de error humano.

Proteger claves de API: las claves de API, que son identificadores que autentican las solicitudes de API, pueden quedar expuestas si no se protegen correctamente. El uso de MFA y el almacenamiento seguro de claves de API pueden ayudar a protegerlas del acceso no autorizado.

Mitigar bots: los bots maliciosos pueden explotar las API para realizar ciberataques automatizados, como Credential Stuffing o scraping de datos confidenciales. La implementación de estrategias de mitigación de bots y la supervisión del tráfico de API pueden ayudar a detectar y prevenir dichas actividades.

Preguntas frecuentes

La seguridad de las API se centra más estrictamente en proteger las API para evitar el acceso no autorizado, cifrar y proteger los datos y corregir vulnerabilidades comunes. La seguridad de las aplicaciones tiene un alcance más amplio y se centra en proteger toda la aplicación, incluido su código, su infraestructura y sus datos de usuario.

Un terminal de API es una dirección o URL específica en la que una aplicación puede acceder a otro servicio para obtener datos o realizar acciones.