Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

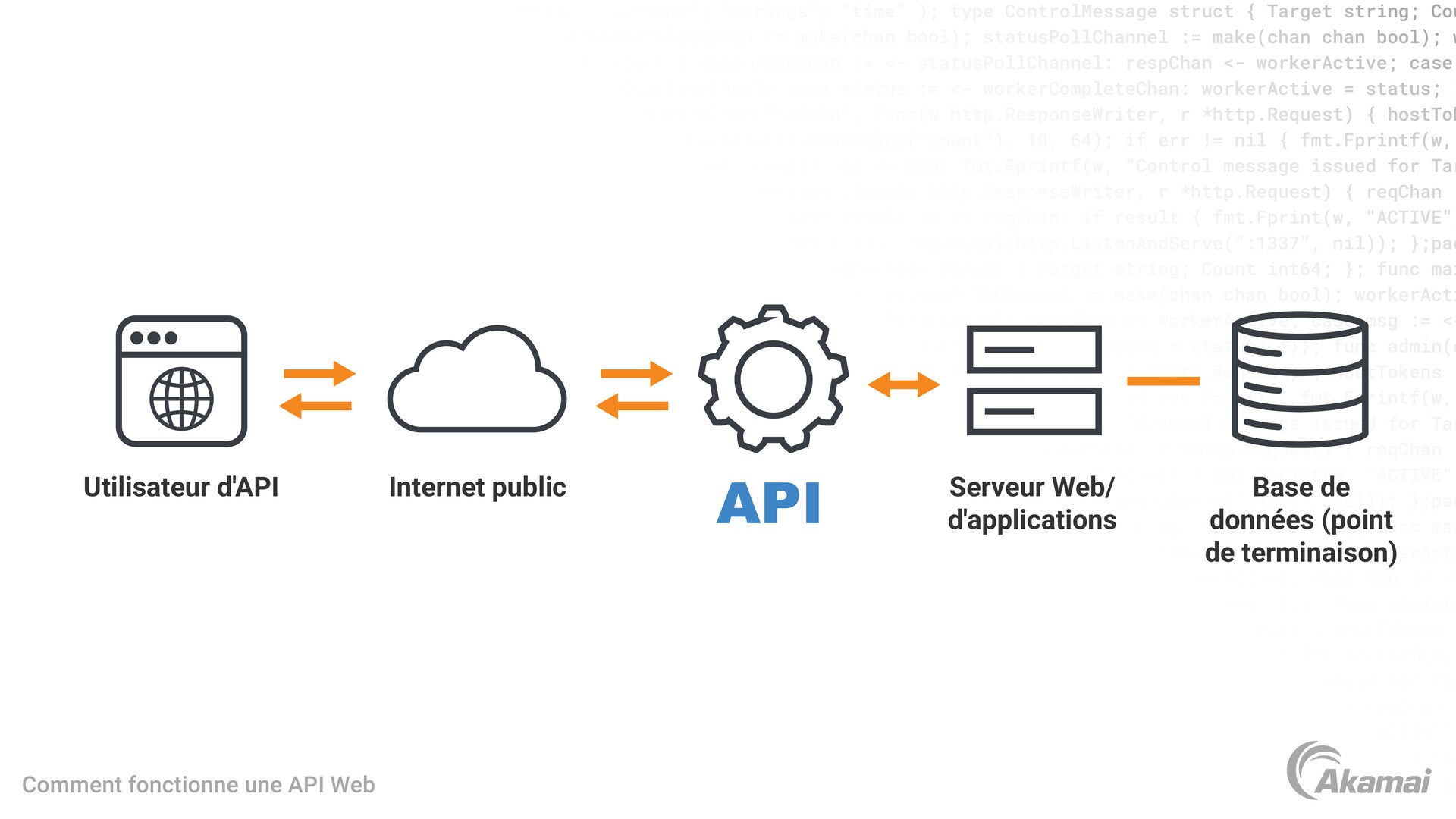

Les interfaces de programmation d'applications (API) sont des composants essentiels des applications logicielles modernes. En permettant aux bases de données, applications et plateformes de communiquer entre elles et d'échanger des informations, les API sont essentielles au bon fonctionnement des écosystèmes digitaux. Elles ont également accès ou transmettent de grandes quantités de données sensibles. Ces faits ont fait des API un vecteur d'attaque très populaire pour les cybercriminels et ont fait de la prévention des menaces de sécurité des API une priorité pour les RSSI.

Qu'est-ce qu'une API ?

Les API définissent des règles et des protocoles qui permettent aux applications de communiquer et de partager des données avec d'autres systèmes. Cette interconnectivité permet aux développeurs de créer des applications qui exploitent les fonctionnalités et les services des applications existantes, plutôt que de devoir recréer ces fonctions et services à partir de zéro à chaque nouvelle version. Par conséquent, les API accélèrent le développement logiciel et favorisent l'innovation, la collaboration et l'automatisation.

Pourquoi les cybercriminels ciblent-ils les API ?

La croissance exponentielle de l'utilisation des API a donné lieu à des menaces de sécurité des API de plus en plus puissantes. Les API offrant souvent des fonctionnalités essentielles, elles constituent des cibles attrayantes pour les acteurs malveillants qui souhaitent perturber les activités. Les API peuvent également exposer des points de terminaison qui, lorsqu'ils ne sont pas correctement sécurisés, peuvent être exploités pour accéder aux données et services d'une application ou à un environnement informatique plus vaste. En outre, les API gèrent de grandes quantités d'informations personnelles identifiables (PII), de données financières et d'autres informations sensibles. La dépendance croissante envers les API dans les applications modernes et l'architecture de microservices a créé une nouvelle surface d'attaque vaste, avec un nombre croissant d'opportunités pour les cybercriminels d'exploiter les vulnérabilités du code API.

Pourquoi la sécurité des API est-elle importante

Les solutions de sécurité des API aident à protéger les API contre les cybermenaces et les vulnérabilités afin de protéger les informations confidentielles et de garantir la disponibilité des données et des services fournis par les API. La sécurité des API englobe plusieurs couches de protection qui incluent généralement l'authentification, l'autorisation, la validation et le chiffrement pour protéger les points de terminaison des API.

En se protégeant efficacement contre un large éventail de menaces de sécurité des API, les entreprises peuvent déjouer une attaque potentiellement dévastatrice et atteindre des objectifs de cybersécurité essentiels.

- Protection des données financières sensibles : les API gèrent souvent un grand nombre d'informations sensibles. Une sécurité efficace des API permet d'éviter les failles de sécurité qui exposent les données sensibles des utilisateurs et les informations personnelles, et empêche les pirates d'accéder aux applications et aux systèmes informatiques s'ils n'y sont pas autorisés.

- Maintien de la confiance : une violation de données peut nuire considérablement à la réputation d'une entreprise, ce qui entraîne une perte de confiance et une perte d'opportunités commerciales. Les API sécurisées permettent de préserver la confiance des utilisateurs, des clients et des partenaires en protégeant leurs données et en garantissant la fiabilité des services.

- Garantie de la conformité : de nombreux secteurs sont soumis à des exigences réglementaires qui imposent la protection des données sensibles. Les API sécurisées aident les entreprises à se conformer à ces réglementations et à éviter les sanctions légales et les amendes.

- Prévention des interruptions de service : les cybercriminels ciblent souvent les API dans le cadre d'attaques par déni de service (DoS) et d'autres perturbations pouvant affecter la disponibilité des services pour les utilisateurs et les clients. Il est essentiel de garantir la sécurité des API pour maintenir les opérations et la productivité de l'entreprise.

Types de menaces de sécurité des API

Il existe de nombreux types de menaces de sécurité des API. La liste des 10 principaux risques pour la sécurité des API selon l'OWASP est une liste des menaces de sécurité des API les plus dangereuses, telles que déterminées par le projet Open Worldwide application Security. Ces menaces, entre autres, exploitent divers problèmes de sécurité des API.

Problèmes d'authentification et d'autorisation

L'authentification est le processus qui permet de s'assurer qu'un utilisateur, un terminal ou une application qui tente d'accéder à une API est vraiment qui ou ce qu'il prétend être. L'autorisation détermine ce qu'une entité authentifiée est autorisée à faire avec l'API. Les pirates peuvent exploiter les faiblesses des protocoles d'authentification ou contourner les contrôles d'autorisation pour obtenir un accès non autorisé à l'API. Il s'agit d'un abus d'API ou d'un abus de logique métier qui peut entraîner des violations de données, des transactions non autorisées ou d'autres activités malveillantes. Les types de menaces de sécurité des API dans ce domaine sont les suivants :

Authentification interrompue : des mécanismes d'authentification faibles ou mal configurés peuvent permettre aux attaquants de se faire passer pour des utilisateurs légitimes.

Autorisation brisée au niveau de l'objet : si le contrôle d'accès n'est pas correctement appliqué, les utilisateurs non autorisés peuvent accéder aux données sensibles ou les modifier.

Autorisation brisée autorisation brisée au niveau de la propriété de l'objet : cette menace implique un accès non autorisé à des propriétés spécifiques d'un objet.

Exposition et fuite de données

Avec ces menaces de sécurité des API, les pirates obtiennent des API qu'elles renvoient des données en quantité excessive ou mal masquées, ce qui permet aux pirates d'extraire des informations sensibles en analysant les réponses des API. Menaces courantes en matière de sécurité des API :

- Exposition excessive des données : Les API peuvent renvoyer plus de données que nécessaire, ce qui augmente le risque d'exposer les informations sensibles.

- Masquage de données insuffisant : Ne pas masquer correctement les données sensibles, telles que les données personnelles, peut entraîner des violations de données.

Attaques par injection

Lors d'une attaque par injection, les pirates informatiques envoient des requêtes API qui incluent du code malveillant pour exploiter les vulnérabilités dans la façon dont une API traite les entrées. Lorsque le système back-end exécute le code, les pirates peuvent obtenir un accès non autorisé, manipuler des données ou effectuer d'autres actions nuisibles. Parmi les attaques par injection figurent les attaques suivantes :

L'injection SQL : insertion de requêtes SQL malveillantes dans des requêtes API pour manipuler ou accéder à la base de données.

Injection de commande : exécution de commandes arbitraires sur le serveur en injectant du code malveillant dans les requêtes API.

Déni de service (DoS) :

Les attaques par déni de service (DoS) et les attaques par déni de service distribué (DDoS) envoient un grand nombre de requêtes à une API en peu de temps, ce qui submerge la capacité de l'API à les traiter. Par conséquent, l'API peut se bloquer ou ralentir et devenir indisponible pour les utilisateurs légitimes.

Erreurs de configuration de la sécurité

Cette catégorie de menaces de sécurité des API permet aux pirates de tirer parti de configurations incorrectes ou non sécurisées de l'API et de son environnement. En exploitant ces erreurs de configuration, les pirates peuvent obtenir un accès non autorisé, augmenter leurs privilèges ou compromettre le système. Les points de terminaison non sécurisés, les informations de débogage exposées et les vulnérabilités d'API non corrigées sont des cibles courantes.

Configurations par défaut non sécurisées : ces attaques exploitent des paramètres par défaut qui ne sont pas sécurisés.

Configurations incomplètes : ces attaques exploitent une configuration inappropriée des paramètres de sécurité.

Attaques de type « machine-in-the-middle » (MITM)

Dans les attaques MITM, les pirates interceptent la communication entre le client et l'API pour voler des informations sensibles, manipuler des données ou injecter du code malveillant dans le flux de communication. Les attaques de type MITM peuvent profiter des situations suivantes :

Manque de chiffrement : le fait de ne pas chiffrer les données en transit facilite l'interception et la lecture des données par les pirates.

Chiffrement faible : utilisation de protocoles de chiffrement obsolètes ou faibles.

Informations d'identification compromises

Les cybercriminels utilisent souvent des techniques d'ingénierie sociale pour obtenir des informations d'identification légitimes et accéder à des clés API privilégiées. Cela leur permet de se connecter en se faisant passer pour un utilisateur ou un administrateur légitime pour accéder à une API. Les pirates peuvent également utiliser des attaques en force pour essayer de deviner plusieurs fois leurs mots de passe jusqu'à ce qu'une combinaison efficace soit trouvée.

Les exploitations d'API en particulier

Les pirates peuvent abuser ou utiliser à mauvais escient les API en exploitant les failles qui produisent des comportements ou des résultats involontaires ou malveillants. Par exemple, avec la falsification de requête côté serveur (SSRF), un pirate manipule une API pour envoyer des requêtes non autorisées aux systèmes internes. Cela peut entraîner un accès non autorisé aux services internes et des violations de données, ce qui peut souvent entraîner des attaques de récupération de données à grande échelle et coûteuses.

Les défis de la sécurisation des API

Les équipes qui défendent leur entreprise contre les menaces de sécurité des API doivent relever un certain nombre de défis.

Manque de visibilité : les API existent souvent dans des écosystèmes complexes qui incluent plusieurs services, des intégrations tierces et des microservices. Lorsque des API Open Source et tierces sont ajoutées à cette combinaison, les équipes de sécurité ont souvent du mal à identifier et à inventorier toutes les API de leur empreinte digitale, et encore plus à les sécuriser.

Exigences en temps réel : les API doivent souvent traiter les demandes en temps réel, ce qui rend difficile la mise en œuvre de mesures de sécurité susceptibles d'introduire une latence.

Prolifération rapide et prolifération des API : Dans de nombreuses entreprises, les API sont développées à un rythme rapide par plusieurs équipes, souvent sans structure centrale pour la gouvernance ou la sécurisation des API. Il est donc difficile d'assurer une sécurité cohérente sur diverses plateformes.

Cycles de développement rapides : les cycles de développement rapides du développement logiciel moderne peuvent conduire à l'omission de la sécurité. Les pipelines d'intégration continue et de déploiement continu (CI/CD) peuvent ne pas disposer des tests de sécurité appropriés pour s'assurer que les vulnérabilités sont correctement traitées.

Comment atténuer les menaces de sécurité des API

Pour atténuer efficacement les menaces de sécurité des API, les entreprises ont le bon choix d'adopter plusieurs mesures de sécurité.

Authentification forte et autorisation : l'utilisation de méthodes d'authentification fortes, telles que OAuth et l'authentification multifactorielle (MFA), peut contribuer à garantir que seuls les utilisateurs autorisés peuvent accéder à l'API. La mise en œuvre d'une autorisation au niveau des fonctions et de vérifications d'autorisations brisées au niveau des objets peut empêcher tout accès non autorisé aux données sensibles.

Analyse du trafic en temps réel : l'analyse du comportement du trafic API est essentielle pour garantir la protection des API, car même une API fonctionnant avec des paramètres corrects peut être utilisée à titre abusif. L'analyse du trafic examine les changements de comportement des API qui diffèrent d'une prévision de base, comme un appel d'API qui a été émis dans un pays, puis qui a été émis d'un autre pays une heure plus tard.

Tests API robustes : l'évaluation des vulnérabilités d'une API avant sa mise en production est un moyen de protéger le cycle de vie de l'API avant même que les problèmes ne surviennent. Cette pratique aide les développeurs à suivre le rythme de l'innovation sans compromettre potentiellement la sécurité des API qui soutiennent cette innovation.

Passerelles d'API : une passerelle d'API sert de point d'entrée pour toutes les requêtes API, effectuant des tâches telles que l'authentification, la limitation du débit, la gestion du trafic et la mise en cache pour empêcher les attaques DDoS en temps réel.

Limitation du débit : la limitation du débit peut aider à prévenir les attaques DoS et DDoS en limitant le nombre de requêtes qu'une API peut traiter dans un délai donné. Cela garantit que l'API reste disponible pour les utilisateurs légitimes, même dans des conditions de trafic élevé.

Input Validation : la validation de toutes les données d'entrée peut empêcher de nombreuses attaques courantes, telles que l'injection SQL et l'exposition excessive des données. S'assurer que seules les données valides et attendues sont traitées par l'API peut réduire le risque de failles de sécurité.

Utiliser une communication sécurisée : utilisez le protocole TLS (transport Layer Security) pour chiffrer les données en transit afin de protéger les informations sensibles contre l'interception par les pirates. Il est essentiel de s'assurer que toutes les communications entre les clients et les API sont cryptées pour préserver la confidentialité et l'intégrité des données.

Audits réguliers et tests de sécurité des API : la réalisation d'audits et de tests de sécurité réguliers peut aider à identifier et à résoudre les vulnérabilités avant qu'elles ne puissent être exploitées par les pirates. Des outils de test de sécurité automatisés peuvent être intégrés dans le pipeline CI/CD pour assurer une surveillance continue de la sécurité.

Solutions de gestion des API et de passerelle : l'utilisation de solutions de gestion des API et de passerelle peut fournir un contrôle centralisé sur la sécurité des API. Ces outils peuvent vous aider à appliquer des stratégies de sécurité, à surveiller l'utilisation des API et à détecter les menaces de sécurité potentielles.

Mettre en œuvre l'architecture Zero Trust : l'adoption d'un modèle de sécurité Zero Trust garantit qu'aucun utilisateur ou terminal n'est approuvé par défaut, quel que soit son emplacement. La vérification continue des identités et des autorisations permet de s'assurer que seuls les utilisateurs autorisés peuvent accéder aux API.

Utiliser des pare-feux d'application Web (WAF) : Les pare-feux d'applications Web protègent les API contre les attaques Web courantes, telles que l'injection SQL et le cross-site scripting (XSS). Les WAF peuvent être configurés pour bloquer les requêtes malveillantes et fournir une couche de sécurité supplémentaire.

Meilleures pratiques de sécurité des API

En plus de mettre en œuvre des solutions de sécurité d'API spécifiques, les entreprises peuvent améliorer la sécurité des API en respectant ces meilleures pratiques.

Suivez les directives de l'OWASP : le projet OWASP (Open Worldwide application Security Project) fournit des directives complètes pour sécuriser les API. La liste des 10 principaux risques pour la sécurité des API selon l'OWASP met en évidence les risques les plus critiques en matière de sécurité des API et fournit des recommandations pour les atténuer.

Points de terminaison API sécurisés : s'assurer que tous les points de terminaison d'API sont correctement sécurisés grâce à des contrôles d'authentification et d'autorisation peut aider à empêcher tout accès non autorisé. Mettre en œuvre des mesures de contrôle d'accès appropriées et revoir régulièrement les configurations des points de terminaison peut améliorer la sécurité.

Utiliser des jetons Web JSON (JWT) : l'utilisation de jetons Web JSON pour un échange de données sécurisé peut vous aider à vous assurer que les demandes d'API sont authentifiées et autorisées. Les JWT offrent un moyen sécurisé de transmettre des informations entre les parties et peuvent être utilisés pour vérifier l'intégrité et l'authenticité des requêtes API.

Surveiller le comportement de l'API : la surveillance du comportement des API permet de détecter les activités inhabituelles ou suspectes pouvant indiquer une menace de sécurité. La mise en œuvre de solutions de journalisation et de surveillance peut fournir une visibilité sur le trafic API et aider à identifier les incidents de sécurité potentiels.

Former les développeurs : la formation des développeurs sur les meilleures pratiques de sécurité des API et l'intégration de la sécurité dans le processus de développement des API avec des tests d'API peuvent aider à prévenir les vulnérabilités de sécurité. La mise à disposition de formations et de ressources sur les pratiques de codage sécurisé peut améliorer la sécurité globale des API.

Automatiser les mesures de sécurité : l'automatisation permet d'assurer une application cohérente des mesures de sécurité tout au long du cycle de vie des API. Des outils automatisés peuvent être utilisés pour les tests de sécurité, la surveillance et l'application de stratégies de sécurité afin de réduire le risque d'erreur humaine.

Protéger par des clés d'API : les clés d'API, qui sont des identifiants qui authentifient les demandes d'API, peuvent être exposées si elles ne sont pas correctement sécurisées. L'utilisation de MFA et le stockage sécurisé des clés d'API peuvent contribuer à les protéger contre tout accès non autorisé.

Atténuer les bots : les bots malveillants peuvent exploiter les API pour exécuter des cyberattaques automatisées, telles que le « credential stuffing » ou l'extraction de données sensibles. La mise en œuvre de stratégies d'atténuation des bots et la surveillance du trafic API peuvent aider à détecter et à prévenir de telles activités.

FAQ

La sécurité des API se concentre plus étroitement sur la protection des API pour empêcher les accès non autorisés, chiffrer et sécuriser les données et corriger les vulnérabilités courantes. La sécurité des applications a une portée plus large, se concentrant sur la sécurisation de l'ensemble de l'application, y compris son code, son infrastructure et ses données utilisateur.

Un point de terminaison API est une adresse ou une URL spécifique à laquelle une application peut accéder à un autre service pour obtenir des données ou effectuer des actions.