Akamai는 온라인 비즈니스를 지원하고 보호하는 사이버 보안 및 클라우드 컴퓨팅 기업입니다. 시장을 대표하는 보안 솔루션, 탁월한 위협 인텔리전스, 글로벌 운영팀이 모든 곳에서 기업 데이터와 애플리케이션을 보호하는 심층적 방어 기능을 제공합니다. Akamai의 풀스택 클라우드 컴퓨팅 솔루션은 세계에서 가장 분산된 플랫폼에서 성능과 경제성을 제공합니다. 글로벌 기업들은 자신감 있게 비즈니스를 성장시키는 데 필요한 업계 최고 수준의 안정성, 확장성, 전문성을 제공하는 Akamai를 신뢰합니다.

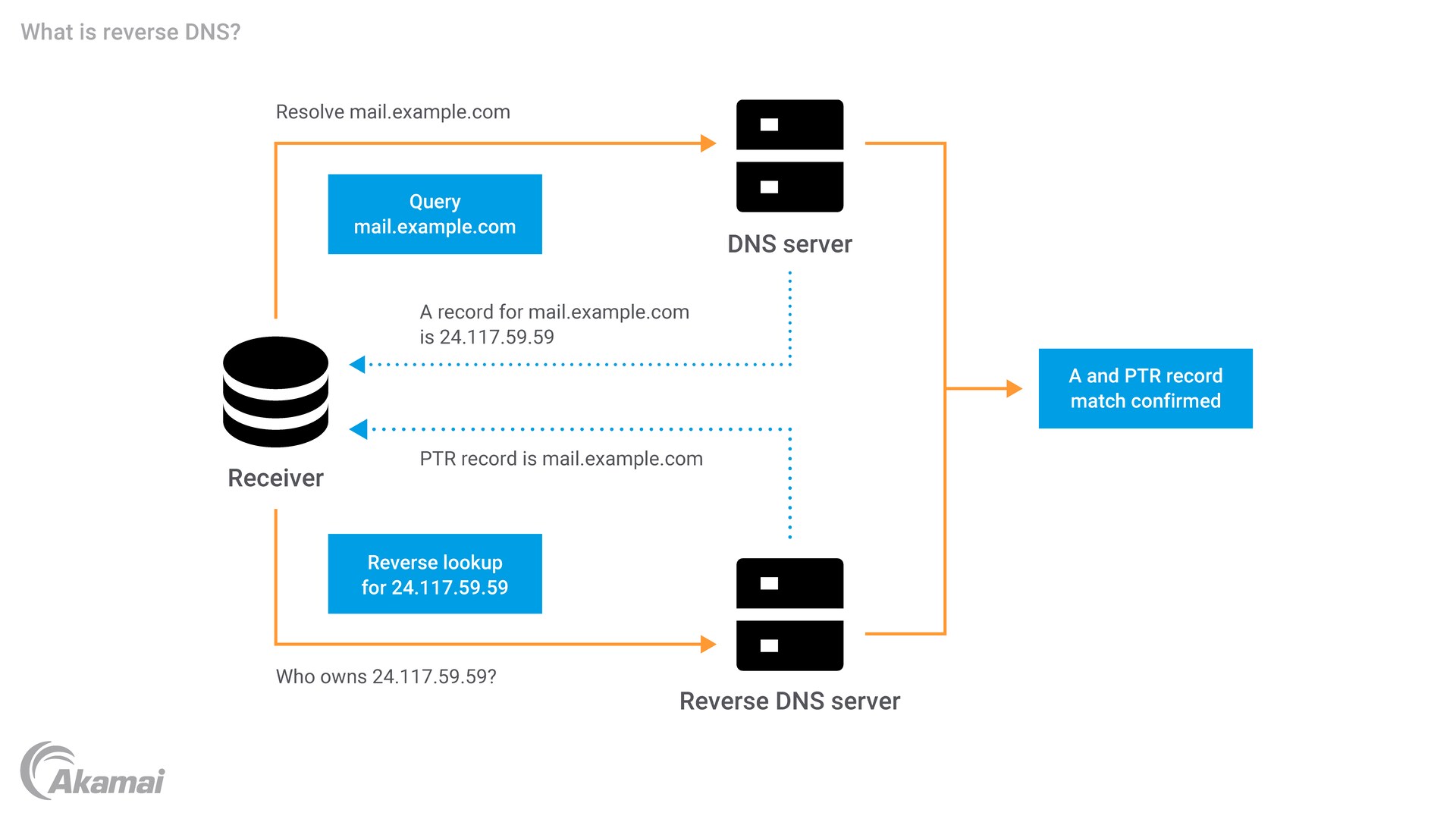

리버스 DNS(rDNS)는 입력된 IP 주소에서 이름을 검색하는 프로세스인 반면, "기존" DNS 룩업은 호스트 이름을 IP로 변환하는 그 반대의 기능을 수행합니다.

dig -x 24.117.59.59

Mac 주소에서 리버스 DNS 룩업을 수행한 예(터미널 사용)

nslookup 24.117.59.59

Windows 및 Linux에서 리버스 DNS 룩업을 수행한 예

구체적으로, rDNS는 끝에 “in-addr.arpa”가 추가된 IP 값을 역으로 알아냅니다.1 따라서 위의 예에서 명령어는 실제로 “59.59.117.24.in-addr.arpa”를 조회합니다. IP의 소유자가 rDNS를 성공적으로 구성하면 이 쿼리는 IP를 도메인과 연결하는 "포인터"(PTR) 레코드를 반환합니다.

59.59.117.24.in-addr.arpa. 43200 IN PTR 24-117-59-59.cpe.sparklight.net.

리버스 DNS가 중요한 이유는 무엇일까요?

rDNS는 기존의 웹 트래픽에 보편적으로 도입되지 않았지만 PTR 레코드는 스팸을 차단하거나 필터링하기 위해 rDNS 룩업을 수행하는 이메일 서버에 특히 중요합니다. 경고 신호 없이 메시지를 수신하려면 정상적인 이메일 제공업체는 IP 주소에 대해 rDNS를 적절히 구현하고 결과 호스트네임에 대해 DNS를 전달해야 합니다. 스팸 메일 발송자는 보통 감염된 컴퓨터에서 이메일을 보내는데, 이러한 컴퓨터의 IP는 rDNS 레코드가 없는 경우가 많습니다. 이런 컴퓨터에서 이메일이 오는 것을 방지하기 위해 rDNS가 설계되었습니다. 설사 스팸 메일 발송자가 이메일을 보내더라도 돌아오는 응답이 종종 일반적이고 동적인 출력으로 표시되는 경우가 많아 유효한 이메일 서비스가 아님을 알 수 있습니다.

위에 표시된 것처럼 가정용 IP 24.117.59.59는 24-117-59-59.cpe.sparklight.net PTR 레코드를 가리키는데, 이 레코드는 sparklight이라는 도메인이 뒤에 추가된 IP 주소이므로 동적 출력입니다. 따라서 스팸 메일 발신자가 컴퓨터를 해킹하고 가정용 IP에서 이메일을 보내는 경우 동적 응답이 오게 되고 이는 스팸이라는 강력한 신호이기 때문에 수신기는 메시지를 차단하거나 필터링할 가능성이 높습니다(참고로, 수용 가능한 응답의 예는 email.sparklight.net이 될 수 있습니다). 즉, 스팸 메일 발신자는 자신이 발송하는 메시지가 많은 사람들에게 수락되게 하려면 필수적인 DNS 환경을 갖추기 위해 IP 공간을 소유해야 합니다. 하지만, 대부분의 공격자에게 막대한 비용이 듭니다.

마지막으로, 일부 이메일 서버는 이메일 전송을 위한 표준화된 통신 프로토콜인 SMTP(Simple Mail Transfer Protocol)의 도움으로 보다 미묘한 차이가 있는 rDNS 설정에 의존합니다. 예를 들어, rDNS 쿼리가 SMTP 세션을 시작하는 메시지인 HELO 명령어와 일치하지 않으면 이메일 서버가 이메일을 거부하도록 설정할 수 있습니다. 따라서 봇넷이 다양한 네트워크에 속한 수백 또는 수천 대의 탈취된 컴퓨터로부터 수천 개의 이메일을 보낼 수 있다면, rDNS가 해당 IP에 적절히 설정되었더라도 악의적인 공격자가 각 HELO 메시지에서 올바른 도메인을 알리기 어려울 것입니다.

클라이언트: HELO mail.example.com

Server: 250 mail.example.com Hello

리버스 DNS는 어떻게 설정하나요?

rDNS 룩업에서 유효한 응답을 반환하려면 IP 소유자에게 할당된 고정 네트워크 범위를 반영하는 in-addr.arpa rDNS 영역 파일을 생성해야 합니다. 특히, 구역 관리자는 점으로 구분되어 명시적으로 제어되는 값이 있는 IP 주소의 마지막 쿼드를 제거하고, 점으로 구분된 남은 옥텟의 순서를 바꾸고, .in-add.arpa를 끝에 붙여야 합니다.

Sparklight는 클래스 B 주소를 소유하기 때문에 rDNS 구역 파일 이름은 117.24.in-addr.arpa입니다. 전체 레졸루션 프로세스를 살펴보면 ARPA는 24.0.0.0/8 클래스 A 주소2를 소유하지만 117.24 쿼리를 Sparklight:

Zone |

Comments |

|

|---|---|---|

Root servers |

J.root-servers.net에 위임합니다. |

모든 DNS 요청과 마찬가지로 쿼리는 루트 서버에서 시작됩니다. |

ICANN에 위임 |

in-addr.arpa. |

루트 서버는 ARPA 영역을 관리하는 ICANN 서버군에 위임합니다. |

ICANN/ARPA에 대한 또 다른 위임 |

24.in-addr.arpa. |

ICANN은 24.0.0.0/8 클래스 A를 소유한 ARPA에 위임 |

Sparklight로 위임 |

117.24.in-addr.arpa. |

그런 다음 쿼리는 이 범위를 소유하는 Sparklight에 위임됩니다. |

답변 |

59.59.117.24.in-addr.arpa. |

PTR 레코드 반환됨 |

포워드 DNS와 마찬가지로 rDNS 호스트네임의 각 "점"은 잠재적인 위임 지점입니다. ICANN은 in-addr.arpa 영역을 관리하고 하위 영역을 IP 공간의 소유자에게 위임합니다.

구역 파일 내에서 관련 PTR 레코드를 알려야 하며, 다른 구역과 마찬가지로 이름 서버(NS) 레코드도 정의해야 합니다.

59.59.117.24.in-addr.arpa. 43200 IN PTR 24-117-59-59.cpe.sparklight.net.

117.24.in-addr.arpa. 43200 IN NS ns2.cableone.net.

117.24.in-addr.arpa. 43200 IN. NS ns4.cableone.net.

117.24.in-addr.arpa. 43200 IN NS ns3.cableone.net.

117.24.in-addr.arpa. 43200 IN NS ns1.cableone.net.

결론

rDNS가 일반적인 웹 또는 네이티브 애플리케이션이 개방형 인터넷에서 작동할 때는 필요하지 않을 수 있지만, 모든 정상적인 이메일 서비스에는 중요합니다. 애플리케이션 소유자는 IP가 상용 ISP, 클라우드 사업자 또는 다른 조직/비즈니스 엔터티에 속하는지 확인할 수 있으므로 rDNS 룩업은 분석 및 문제 해결에 유용한 도구가 될 수 있습니다. 이 정보는 잠재 고객을 추적하는 데 유용하며, 특히 누가 자신의 사이트를 검색하는지 더 잘 이해하려는 B2B 기업에 유용합니다. 마찬가지로, IP를 소유한 사람이 누구인지 알면 보안 툴을 통해 요청이 공격자에서 온 것인지, 정상적인 출처에서 온 것인지 판단하는 데 도움이 됩니다.

rDNS는 포워드 DNS만큼 널리 사용되거나 알려지지는 않았지만 오늘날의 인터넷 생태계에서 중요한 역할을 합니다. 이러한 프로토콜의 미묘한 차이를 이해하는 것은 이메일 관리자, B2B 마케팅 분석가, 사이버 보안 전문가에게 매우 중요합니다.

1 ip6.arpa는 IPv6의 주소 영역입니다.

2 클래스 A 주소는 총 호스트 수가 많은 네트워크용입니다. 클래스 A는 네트워크 ID에 첫 번째 옥텟을 사용하여 126개의 네트워크를 허용합니다. 클래스 B 주소는 중대형 네트워크용입니다. 클래스 B는 네트워크 ID에 첫 두 개의 옥텟을 사용하여 16,384개의 네트워크를 허용합니다.