Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.

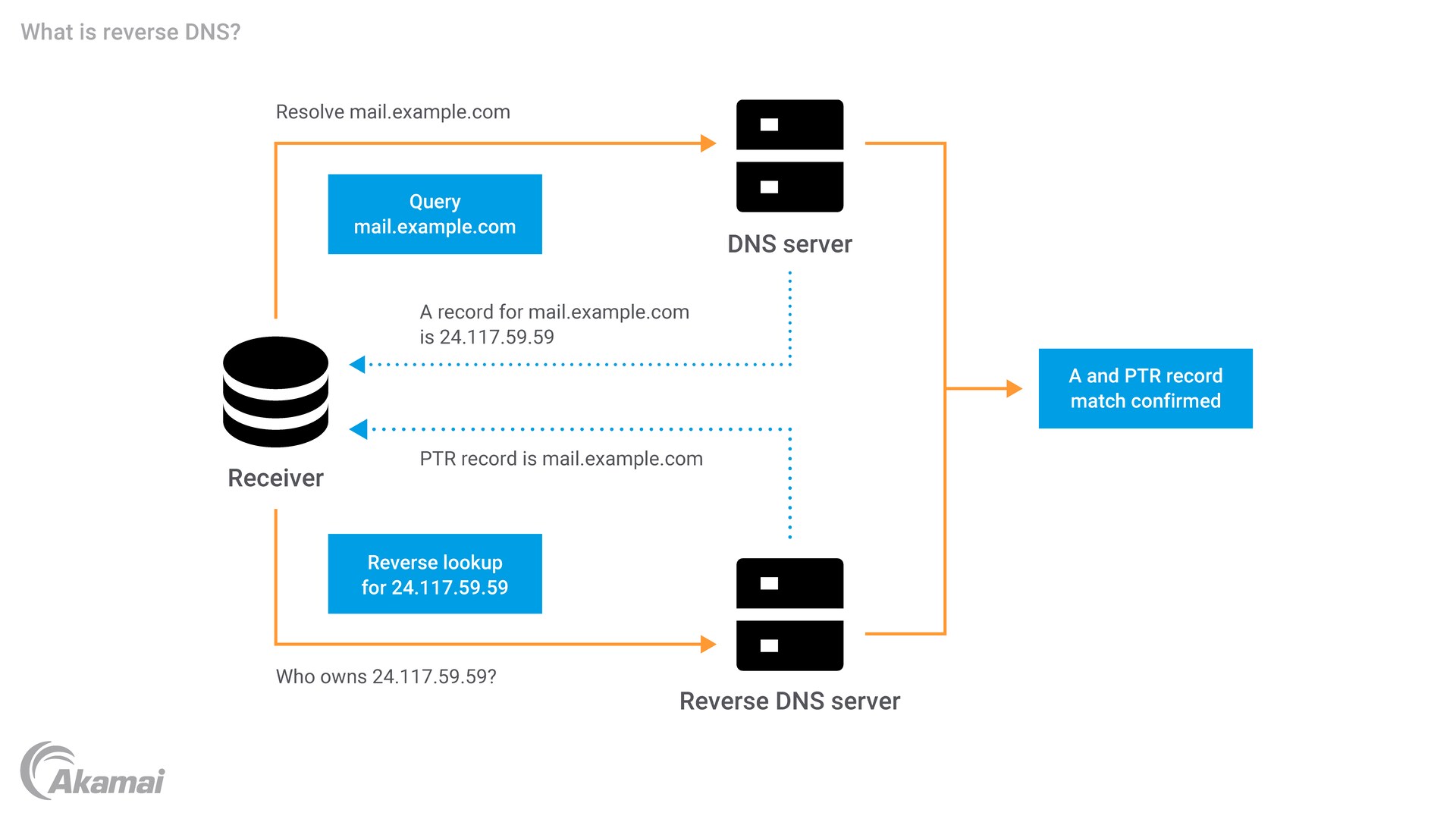

Il DNS inverso (rDNS) è il processo di rilevamento di un nome da un input di indirizzo IP, mentre le ricerche DNS "tradizionali" eseguono l'operazione opposta traducendo un nome host in un IP.

dig -x 24.117.59.59

Esempio di ricerca del DNS inverso su un Mac (tramite Terminal)

nslookup 24.117.59.59

Esempio di ricerca del DNS inverso per Windows e Linux

Nello specifico, l'rDNS implica la risoluzione inversa del valore IP con l'aggiunta di "in-addr.arpa" alla fine1. Pertanto, il comando nell'esempio precedente verrà effettivamente visualizzato come "59.59.117.24.in-addr.arpa". Se il proprietario dell'IP ha configurato correttamente l'rDNS, questa query restituirà un record PTR (puntatore) che associa l'IP a un dominio:

59.59.117.24.in-addr.arpa. 43200 IN PTR 24-117-59-59.cpe.sparklight.net.

Perché è importante il DNS inverso?

Sebbene l'rDNS non sia adottato universalmente per il traffico web tradizionale, i record PTR sono particolarmente importanti per i server di posta elettronica, che, spesso, eseguono ricerche rDNS per bloccare o filtrare lo spam. Per garantire che i messaggi vengano ricevuti senza contrassegni rossi, i provider di posta elettronica legittimi sono tenuti a implementare correttamente l'rDNS per gli indirizzi IP e a inoltrare il DNS per i nomi host risultanti. Questo requisito è stato stabilito per impedire agli spammer di inviare e-mail da computer compromessi, poiché questi IP, spesso, non dispongono di record rDNS e, se ne sono provvisti, la risposta è comunque un output generico e dinamico che suggerisce come il client non sia un servizio di posta elettronica valido.

Come mostrato sopra, l'IP 24.117.59.59 residenziale punta a un record PTR 24-117-59-59.cpe.sparklight.net, che è un output dinamico, poiché è semplicemente l'indirizzo IP a cui è stato aggiunto il dominio sparklight. Pertanto, se uno spammer dovesse manomettere la macchina e inviare un'e-mail dall'IP residenziale, il dispositivo ricevente probabilmente bloccherà o filtrerà il messaggio poiché le risposte dinamiche indicano chiaramente uno spam (per riferimento, un'accettabile risposta ipotetica sarebbe email.sparklight.net). In breve, uno spammer dovrebbe disporre di uno spazio IP tale da configurare le impostazioni DNS necessarie per consentire di accettare il messaggio a livello universale, che, tuttavia, richiede un costo proibitivo per la maggior parte dei criminali.

Infine, alcuni server di posta elettronica si affidano a impostazioni rDNS maggiormente diversificate con l'aiuto dell'SMTP (Simple Mail Transfer Protocol), un protocollo di comunicazione standardizzato per la trasmissione delle e-mail. Ad esempio, i server di posta elettronica possono essere configurati per rifiutare le e-mail quando la query rDNS non corrisponde al comando HELO, un messaggio che avvia la sessione SMTP. Pertanto, se una botnet è riuscita ad inviare migliaia di e-mail da centinaia o migliaia di computer compromessi su varie reti, sarebbe difficile per il criminale individuare il dominio corretto in ciascun messaggio HELO, anche se l'rDNS è stato configurato correttamente per l'IP.

Client: HELO mail.example.com

Server: 250 mail.example.com Hello

Come si configura il DNS inverso?

Affinché una ricerca rDNS restituisca una risposta valida, sarà necessario creare un file di zona rDNS in-addr.arpa corrispondente all'intervallo di rete fisso assegnato al proprietario dell'IP. In particolare, l'amministratore di zona deve rimuovere l'ultimo quartetto con i punti che contiene i valori esplicitamente sotto il proprio controllo, invertire l'ordine dell'ottetto con i punti rimanente e aggiungere .in-add.arpa.

Poiché Sparklight possiede un indirizzo di classe B, il nome del file della zona dell'rDNS è 117.24.in-addr.arpa. Analizzando il processo di risoluzione completa, ARPA possiede gli indirizzi 24.0.0.0/8 di classe A2, ma delega 117,24 query a Sparklight:

Zona |

Commenti |

|

|---|---|---|

Server radice |

j.root-servers.net. |

Come tutte le richieste del DNS, la query inizia dal server radice |

Delega all'ICANN |

in-addr.arpa. |

I server radice delegano a un set di server ICANN la gestione della zona ARPA |

Altra delega ai server ICANN/ARPA |

24.in-addr.arpa. |

Il server ICANN delega la gestione ad ARPA, che possiede l'indirizzo di classe A 24.0.0.0/8 |

Delega a Sparklight |

117.24.in-addr.arpa. |

La richiesta viene quindi delegata a Sparklight, che possiede questo intervallo |

Risposta |

59.59.117.24.in-addr.arpa. |

Record PTR restituito |

Come con il DNS di inoltro, ogni "punto" presente in un nome host dell'rDNS è un potenziale punto di delega. Il server ICANN gestisce la zona in-addr.arpa e delega le sottozone ai proprietari di uno spazio IP.

All'interno del file di zona, i record PTR pertinenti devono essere pubblicizzati e, proprio come con qualsiasi altra zona, devono essere definiti anche i record del server dei nomi (NS).

59.59.117.24.in-addr.arpa. 43200 IN PTR 24-117-59-59.cpe.sparklight.net.

117.24.in-addr.arpa. 43200 IN NS ns2.cableone.net.

117.24.in-addr.arpa. 43200 IN. NS ns4.cableone.net.

117.24.in-addr.arpa. 43200 IN NS ns3.cableone.net.

117.24.in-addr.arpa. 43200 IN NS ns1.cableone.net.

Conclusione

Anche se l'rDNS potrebbe non essere necessario per il funzionamento di una tipica applicazione web o nativa nell'Internet pubblico, è un requisito importante per qualsiasi servizio di posta elettronica funzionale. Una ricerca inversa può anche essere uno strumento utile per l'analisi e la risoluzione dei problemi, in quanto i proprietari delle applicazioni possono determinare se un IP appartiene a un ISP commerciale, a un provider di servizi cloud o a un'altra organizzazione/entità aziendale. Queste informazioni sono spesso utili per tenere traccia dei lead, in particolare per le aziende B2B che desiderano capire meglio chi sta navigando sul loro sito. Allo stesso modo, sapere chi possiede un IP può aiutare gli strumenti di sicurezza a determinare se la richiesta proviene da un criminale o da una fonte legittima.

Anche se non è così diffuso o noto come il DNS diretto, l'rDNS svolge un ruolo importante nell'odierno ecosistema di Internet e la comprensione di questo aspetto del protocollo è fondamentale per gli amministratori di e-mail, gli analisti di marketing B2B e gli esperti di cybersecurity.

1 ip6.arpa è la zona per gli indirizzi IPv6.

2 Gli indirizzi di classe A sono concepiti per le reti con un numero elevato di host totali. La classe A può gestire 126 reti utilizzando il primo ottetto per l'ID di rete. Gli indirizzi di classe B sono concepiti per le reti medio-grandi. La classe B può gestire 16.384 reti utilizzando i primi due ottetti per l'ID di rete.