Akamai は、オンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識を提供できる Akamai に信頼を寄せています。

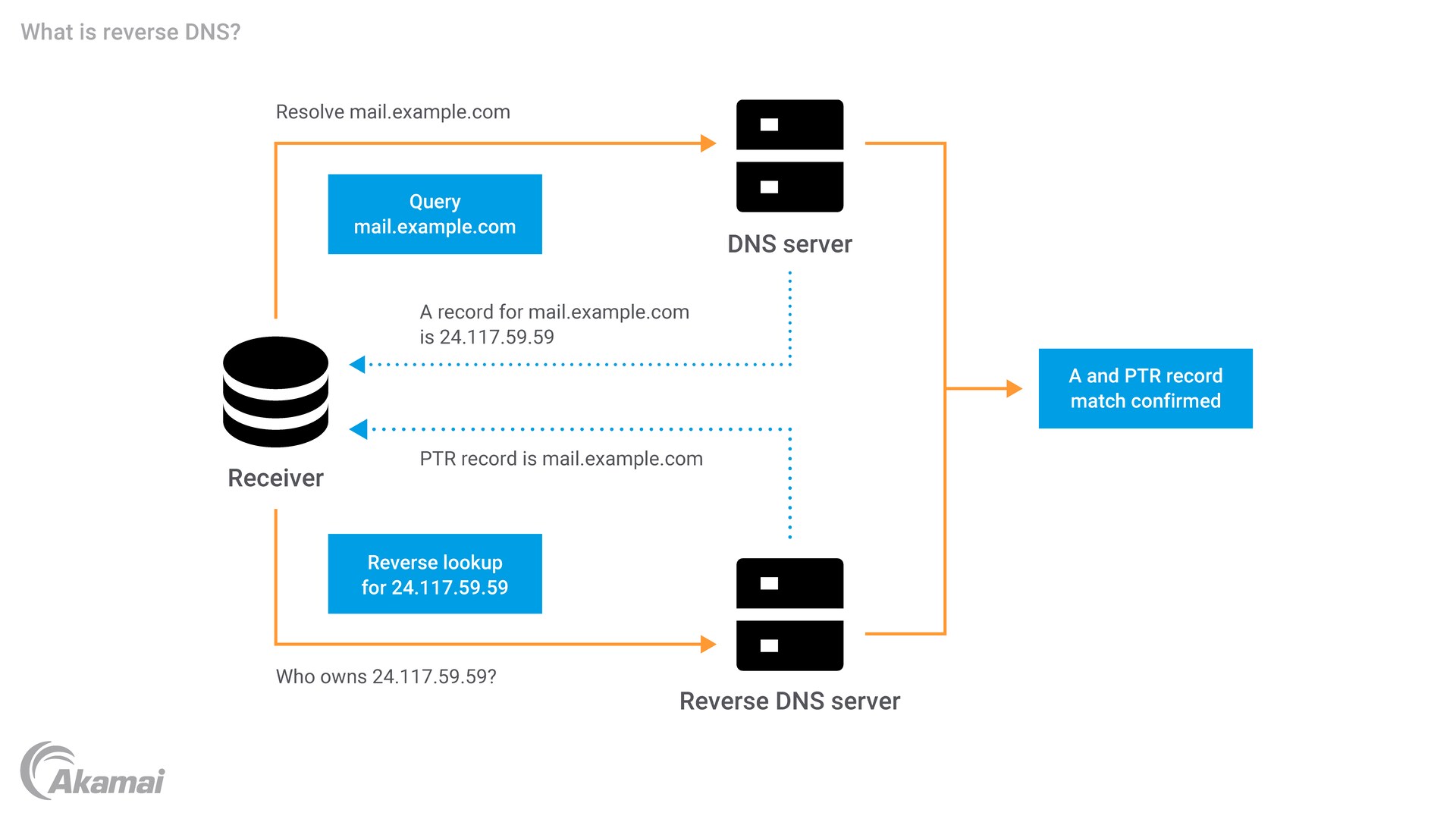

リバースDNS(rDNS)は、IPアドレスの入力から名前を検出するプロセスです。「従来の」DNSルックアップは、ホスト名をIPに変換することでその逆の機能を実現します。

dig -x 24.117.59.59

MacでのリバースDNSルックアップの例(Terminalを使用)

nslookup 24.117.59.59

WindowsおよびLinuxでのリバースDNSルックアップの例

具体的には、rDNSではIP値を逆に解決し、末尾に「in-addr.arpa」を追加します。1したがって、上記の例のコマンドは実際に「59.59.117.24.in-addr.arpa”」を検索します。IPの所有者がrDNSを正常に設定した場合、このクエリーは「pointer」(PTR)レコードを返します。これにより、IPとドメインが関連付けられます。

59.59.117.24.in-addr.arpa. 43200 IN PTR 24-117-59-59.cpe.sparklight.net.

リバースDNSが重要なのはなぜか

rDNSは従来のWebトラフィックに広く採用されているわけではありませんが、PTRレコードは、多くの場合、rDNSルックアップを実行してスパムをブロックまたはフィルタリングする電子メールサーバーにとって特に重要です。レッドフラグなしでメッセージを受信するためには、正当なEメールプロバイダーがIPアドレスにrDNSを適切に実装し、結果のホスト名にDNSを転送する必要があります。この期待値は、侵害されたマシンからスパム送信者が電子メールを送信できないようにするために確立されました。これらのIPにはrDNSレコードがないことが多く、rDNSレコードがある場合、応答はクライアントが有効な電子メールサービスではないことを示唆する一般的な動的出力になります。

前述のように、家庭用IP 24.117.59.59は24-117-59-59.cpe.sparklight.net PTRレコードを指しています。これは、スパークライトドメインが追加された単純なIPアドレスであるため、動的出力です。そのため、スパム送信者がマシンをハッキングして家庭用IPからメールを送信した場合、受信者はメッセージをブロックまたはフィルタリングする可能性があります。動的応答は強力なスパム信号であるためです(参考までに、想定される応答はemail.sparklight.netです)。つまり、スパム送信者は、メッセージを広く受け入れるために必要なDNS設定を調整するためにIPスペースを所有する必要があります。これは、ほとんどの脅威アクターにとって法外なコストです。

最後に、一部のメールサーバーは、電子メール送信のための標準化された通信プロトコルであるSMTP(Simple Mail Transfer Protocol)を使用して、より微妙なrDNS設定に依存しています。たとえば、rDNSクエリーがHELOコマンド(SMTPセッションを開始するメッセージ)に一致しない場合に電子メールを拒否するように電子メールサーバーを設定できます。そのため、ボットネットがさまざまなネットワークに属するハイジャックされた数百または数千台のマシンから数千の電子メールを送信できた場合、IPに対してrDNSが適切に設定されていても、攻撃者が各HELOメッセージで正しいドメインを通知することは困難です。

Client: HELO mail.example.com

Server: 250 mail.example.com Hello

リバースDNSはどのように設定しますか?

rDNSルックアップが有効な応答を返すためには、IP所有者に割り当てられた固定ネットワーク範囲を反映したin-addr.arpa rDNSゾーンファイルを作成する必要があります。具体的には、ゾーン管理者は、明示的に制御下にある値を含む最後のドット付きクワッドを削除し、残りのドット付きオクテットの順序を逆にして、.in-add.arpaを追加する必要があります。

SparklightはクラスBアドレスを所有しているため、rDNSゾーンファイル名は117.24.in-addr.arpaです。完全な解決プロセスを見ると、ARPAは 24.0.0.0/8の クラスAアドレス2を所有していますが、117.24のクエリーをSparklightに委任します。

ゾーン |

コメント |

|

|---|---|---|

ルートサーバー |

j.root-servers.net. |

すべてのDNSリクエストと同様に、クエリーはルートサーバーから開始されます |

ICANNへの委任 |

in-addr.arpa. |

ルートサーバーは、ARPAゾーンの管理を担当する一連のICANNサーバーに委任します |

ICANN/ARPAへの別の委任 |

24.in-addr.arpa. |

ICANNが24.0.0.0/8クラスAを所有するARPAに委任 |

Sparklightへの委任 |

117.24.in-addr.arpa. |

その後、この範囲を所有するSparklightにクエリーが委任されます。 |

解答 |

59.59.117.24.in-addr.arpa. |

PTRレコードが返されました |

フォワードDNSと同様に、rDNSホスト名の各「ドット」は委任ポイントになります。ICANNはin-addr.arpaゾーンを管理し、サブゾーンをIP空間の所有者に委任します。

ゾーンファイル内で、関連するPTRレコードをアドバタイズする必要があります。また、他のゾーンと同様に、ネームサーバー(NS)レコードも定義する必要があります。

59.59.117.24.in-addr.arpa. 43200 IN PTR 24-117-59-59.cpe.sparklight.net.

117.24.in-addr.arpa. 43200 IN NS ns2.cableone.net.

117.24.in-addr.arpa. 43200 IN. NS ns4.cableone.net.

117.24.in-addr.arpa.43200 IN NS ns3.cableone.net.

117.24.in-addr.arpa.43200 IN NS ns1.cableone.net.

結論

rDNSは、一般的なWebアプリケーションやネイティブアプリケーションがオープンインターネット上で機能するために必要ではありませんが、機能する電子メールサービスにとって重要な要件です。リバースルックアップは、IPが商用ISP、クラウドプロバイダー、または他の組織/ビジネスエンティティのものかどうかをアプリケーション所有者が判断できるため、分析やトラブルシューティングにも役立ちます。この情報は、リードを追跡するのに役立つことがよくあります。特に、サイトを閲覧している人をより深く理解したいB2B企業にとってはなおさらです。同様に、IPの所有者を知ることで、セキュリティツールはリクエストが攻撃者に属しているか正当なソースに属しているかを判断できます。

フォワードDNSほど普及しているわけではなく、認知度も低いものの、rDNSは今日のインターネットエコシステムにおいて重要な役割を果たしています。このプロトコルの微妙な違いを理解することは、Eメール管理者、B2Bマーケティングアナリスト、サイバーセキュリティの専門家にとって不可欠です。

1 ip6.arpaはIPv6アドレスのゾーンです。

2クラスAアドレスは、ホストの総数が多いネットワーク用です。クラスAでは、ネットワークIDに最初のオクテットを使用することで、126のネットワークを許可します。クラスBアドレスは、中規模から大規模のネットワーク向けです。クラスBは、ネットワークIDの最初の2オクテットを使用することで、16,384のネットワークを許可します。