Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsinformationen und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

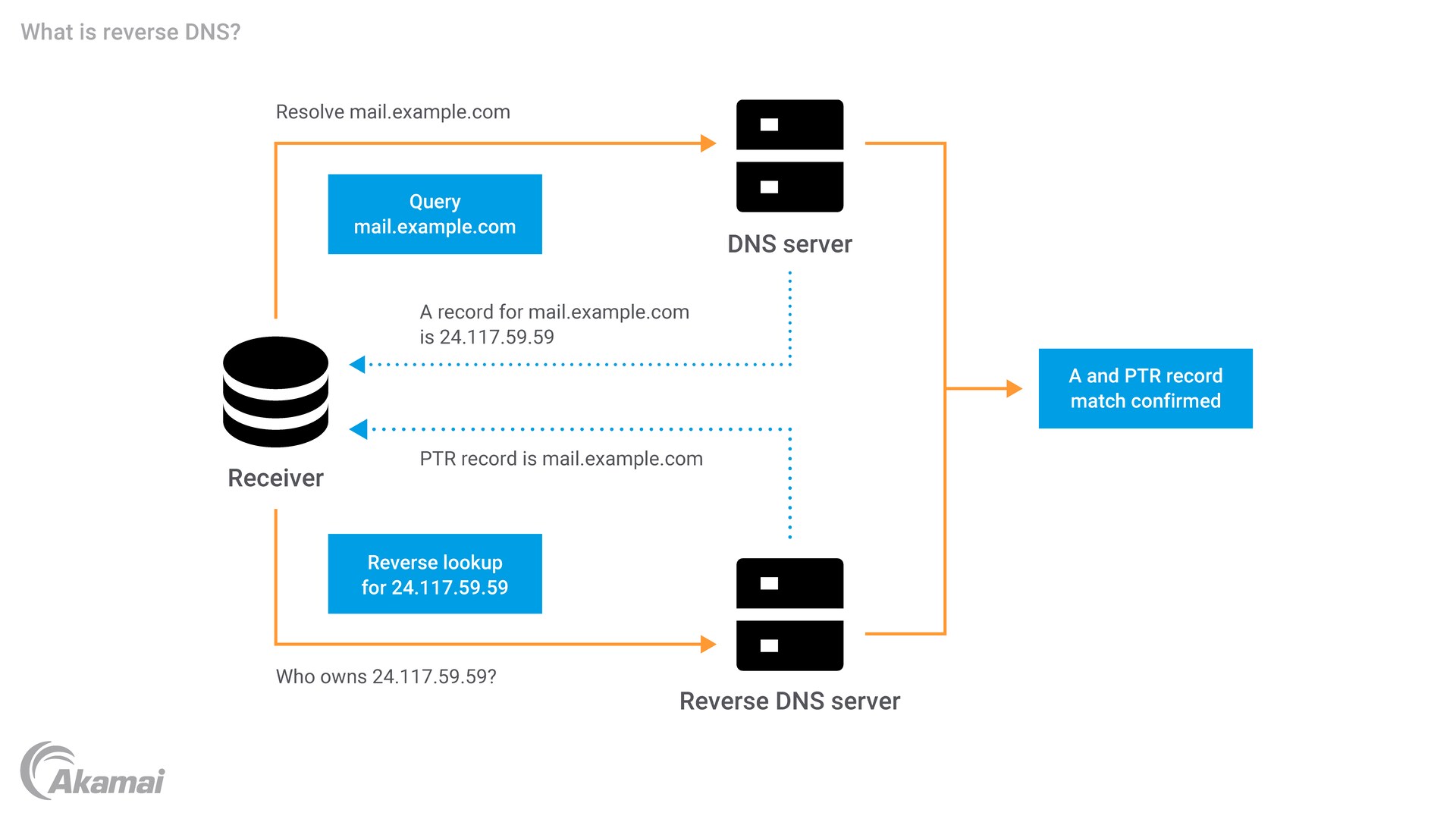

Reverse DNS (rDNS) ist der Prozess, bei dem ein Name aus einer IP-Adresseingabe erkannt wird, während „herkömmliche“ DNS-Abfragen die gegenteilige Aufgabe umsetzen, indem sie einen Hostnamen in eine IP übersetzen.

dig -x 24.117.59.59

Beispiel für eine Reverse-DNS-Suche auf einem Mac (mit Terminal)

nslookup 24.117.59.59

Beispiel für eine Reverse-DNS-Suche für Windows und Linux

Konkret umfasst rDNS die umgekehrte Auflösung des IP-Werts mit dem Zusatz „in-addr.arpa“ am Ende.1 Der Befehl im obigen Beispiel sucht also tatsächlich nach „59.59.117.24.in-addr.arpa”. Wenn der Eigentümer der IP erfolgreich das rDNS konfiguriert hat, gibt diese Abfrage einen PTR-Datensatz (Pointer) zurück, der die IP einer Domain zuordnet:

59.59.117.24.in-addr.arpa. 43200 IN PTR 24-117-59-59.cpe.sparklight.net.

Warum ist ein Reverse DNS wichtig?

Während rDNS nicht universell für den herkömmlichen Webtraffic eingesetzt wird, sind PTR-Datensätze besonders wichtig für E-Mail-Server, die häufig rDNS-Abfragen durchführen, um Spam zu blockieren oder herauszufiltern. Um sicherzustellen, dass Nachrichten ohne Warnsignale empfangen werden, müssen legitime E-Mail-Anbieter rDNS für IP-Adressen ordnungsgemäß implementieren und DNS für die resultierenden Hostnamen weiterleiten. Diese Erwartung wurde etabliert, um zu verhindern, dass Spammer E-Mails von kompromittierten Computern senden, da diese IPs oft keine rDNS-Datensätze haben. Wenn sie dies tun, handelt es sich häufig um eine generische, dynamische Ausgabe, die darauf hindeutet, dass der Client kein gültiger E-Mail-Dienst ist.

Wie oben gezeigt, verweist die private IP 24.117.59.59 auf einen PTR-Datensatz von 24-117-59-59.cpe.sparklight.net, bei dem es sich um eine dynamische Ausgabe handelt, da es schlicht die IP-Adresse mit der angehängten Sparlight-Domain ist. Wenn also ein Spammer das Gerät hackt und eine E-Mail von der privaten IP sendet, würde der Empfänger die Nachricht wahrscheinlich blockieren oder filtern, da dynamische Antworten ein starkes Spam-Signal sind (eine hypothetische akzeptable Antwort wäre email.sparklight.net). Kurz gesagt, ein Spammer müsste über einen IP-Bereich verfügen, um die erforderlichen DNS-Einstellungen für die universelle Akzeptanz der Nachricht zu arrangieren – ein unerschwinglicher Preis für die meisten Cyberkriminellen.

Schließlich verlassen sich einige E-Mail-Server auf differenziertere rDNS-Einstellungen mit Hilfe von SMTP (Simple Mail Transfer Protocol), einem standardisierten Kommunikationsprotokoll für die E-Mail-Übertragung. E-Mail-Server können beispielsweise so konfiguriert werden, dass sie E-Mails ablehnen, wenn die rDNS-Abfrage nicht mit dem HELO-Befehl übereinstimmt, einer Nachricht, die die SMTP-Sitzung startet. Wenn ein Botnet also Tausende von E-Mails von Hunderten oder Tausenden von gekaperten Computern senden könnte, die zu einer Vielzahl von Netzwerken gehören, wäre es für den Cyberkriminellen schwierig, die richtige Domain in jeder HELO-Nachricht anzukündigen, selbst wenn das rDNS ordnungsgemäß für die IP konfiguriert war.

Kunde: HELO mail.example.com

Server: 250 mail.example.com Hello

Wie richten Sie Reverse DNS ein?

Damit eine rDNS-Abfrage eine gültige Antwort zurückgibt, muss eine rDNS-Zonendatei für in-addr.arpa erstellt werden, die den festen Netzwerkbereich widerspiegelt, der dem IP-Eigentümer zugewiesen ist. Insbesondere sollte der Zonenadministrator das letzte gepunktete Quartettt entfernen, das die Werte enthält, die explizit unter seiner Kontrolle stehen, die Reihenfolge des verbleibenden gepunkteten Oktetts umkehren und .in-add.arpa hinzufügen.

Da Sparklight eine Klasse-B-Adresse besitzt, lautet ihr rDNS-Zonendateiname 117.24.in-addr.arpa. Im Hinblick auf den Prozess der vollständigen Auflösung ist ARPA Eigentümer der Klasse-A-Adressen2 24.0.0.0/8, delegiert jedoch 117.24-Anfragen an Sparklight:

Zone |

Kommentare |

|

|---|---|---|

Stammserver |

j.root-servers.net. |

Wie alle DNS-Anfragen beginnt die Abfrage am Root-Server |

Delegation an ICANN |

in-addr.arpa. |

Root-Server delegieren an eine Reihe von ICANN-Servern, die für die Verwaltung der ARPA-Zone verantwortlich sind |

Eine weitere Delegation an ICANN/ARPA |

24.in-addr.arpa. |

ICANN delegiert an ARPA, Eigentümer der Klasse A 24.0.0.0/8 |

Delegation an Sparklight |

117.24.in-addr.arpa. |

Die Abfrage wird dann an Sparklight delegiert, den Eigentümer dieses Bereichs |

Antwort |

59.59.117.24.in-addr.arpa. |

PTR-Datensatz zurückgegeben |

Genau wie bei Forward DNS ist jeder „Punkt“ in einem rDNS-Hostnamen ein potenzieller Delegationspunkt. ICANN verwaltet die Zone in-addr.arpa und delegiert Unterzonen an Eigentümer eines IP-Bereichs.

Innerhalb der Zonendatei sollten die relevanten PTR-Datensätze veröffentlicht werden. Wie bei jeder anderen Zone sollten auch Nameserver-Datensätze (NS) definiert werden.

59.59.117.24.in-addr.arpa. 43200 IN PTR 24-117-59-59.cpe.sparklight.net.

117.24.in-addr.arpa. 43200 IN NS ns2.cableone.net.

117.24.in-addr.arpa. 43200 IN. NS ns4.cableone.net.

117.24.in-addr.arpa. 43200 IN NS ns3.cableone.net.

117.24.in-addr.arpa. 43200 IN NS ns1.cableone.net.

Fazit

Obwohl rDNS möglicherweise nicht erforderlich ist, damit eine typische Web- oder native Anwendung im offenen Internet funktionieren kann, ist es eine wichtige Voraussetzung für jeden funktionalen E-Mail-Dienst. Eine umgekehrte Suche kann auch ein hilfreiches Tool für Analysen und Fehlerbehebung sein, da Anwendungseigentümer ermitteln können, ob eine IP zu einem kommerziellen ISP, Cloudanbieter oder einem anderen Unternehmen/Unternehmen gehört. Diese Informationen sind oft nützlich, um Leads nachzuverfolgen, insbesondere für B2B-Unternehmen, die besser verstehen möchten, wer auf ihrer Website surft. Auf ähnliche Weise kann das Wissen, wer Eigentümer einer IP ist, Sicherheitstools dabei unterstützen, festzustellen, ob die Anfrage zu einem Angreifer oder einer legitimen Quelle gehörte.

Obwohl rDNS nicht annähernd so weit verbreitet oder bekannt als Forward DNS, spielt rDNS eine wichtige Rolle im heutigen Internet-Ökosystem – und diese Nuance des Protokolls zu verstehen, ist für E-Mail-Administratoren, B2B-Marketinganalysten und Cybersicherheitsexperten unerlässlich.

1 ip6.arpa ist die Zone für IPv6-Adressen.

2 Adressen der Klasse A gelten für Netzwerke mit einer großen Anzahl von Hosts insgesamt. Klasse A ermöglicht 126 Netzwerke, indem das erste Oktett für die Netzwerk-ID verwendet wird. Klasse-B-Adressen sind für mittlere bis große Netzwerke bestimmt. Klasse B ermöglicht 16.384 Netzwerke, indem die ersten beiden Oktette für die Netzwerk-ID verwendet werden.