A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.

As APIs ( interfaces de programação de aplicações) são parte integrante da arquitetura moderna das aplicações. As APIs definem regras e protocolos que permitem que uma aplicação se comunique e troque dados com outros softwares, serviços e plataformas. Essa capacidade permite que os desenvolvedores criem aplicações mais avançadas, utilizando dados e funções de softwares existentes, e possibilita que as empresas integrem sistemas de TI com serviços externos e plataformas de terceiros.

As APIs também apresentam riscos operacionais significativos. À medida que as organizações se tornam cada vez mais centradas na nuvem e digitais, seu patrimônio de APIs cresce em escopo, escala e complexidade. As APIs são frequentemente distribuídas em vários ambientes, desde no local até na nuvem híbrida. Para aumentar a complexidade, o ecossistema de API de uma organização provavelmente se estende muito além de sua própria rede e presença na nuvem. Considere as inúmeras conexões que a API estabelece com aplicações, serviços e sistemas pertencentes a terceiros e ecossistemas de desenvolvedores.

À medida que suas APIs aumentam em escopo, escala e complexidade, é difícil conseguir insights em tempo real sobre:

Onde suas APIs estão localizadas em várias unidades de negócios que, em muitos casos, têm suas próprias equipes de desenvolvedores

Como suas APIs são configuradas, onde elas são roteadas e se elas têm os controles adequados de autenticação e autorização

Se suas APIs retornam dados confidenciais quando chamadas e quem pode ter acesso a esses dados

Tornando as coisas ainda mais desafiadoras, uma grande parte das APIs que as organizações acumulam não são gerenciadas, são invisíveis e muitas vezes estão desprotegidas. Isso inclui APIs inativas, sombras e zumbis que, em muitos casos, escapam das defesas das ferramentas comumente utilizadas.

Para proteger as APIs, bem como as aplicações, os serviços web e os ambientes de TI com os quais as APIs interagem, as equipes de segurança empresarial devem adotar tecnologias e práticas recomendadas para se proteger contra ataques, violações e abusos de APIs.

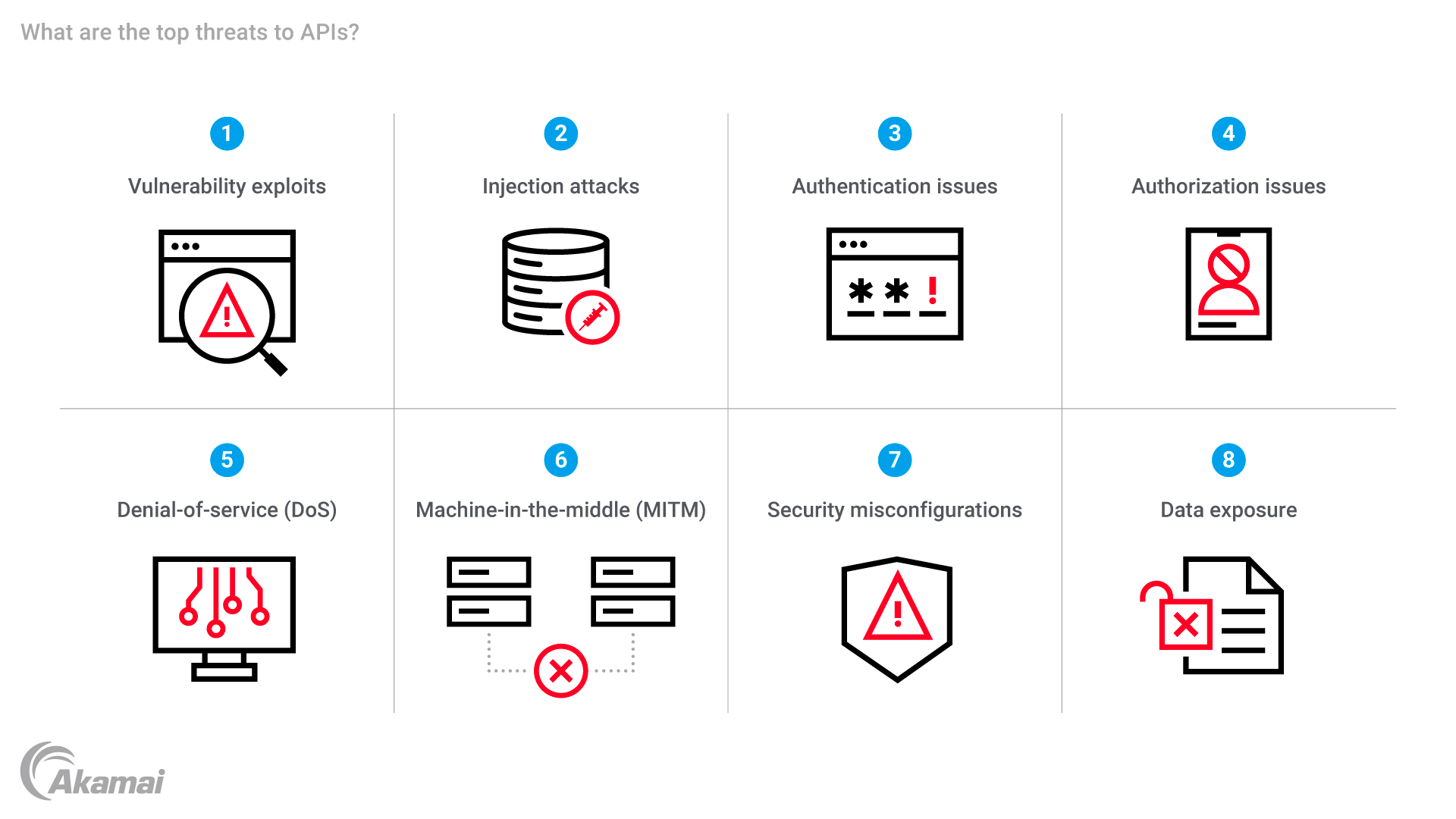

Principais ameaças às APIs

As ameaças mais comuns às APIs se enquadram em várias categorias.

Explorações de vulnerabilidade: muitas APIs são criadas com vulnerabilidades que permitem que invasores enviem solicitações de API que resultam em comportamentos indesejados. Ao explorar essas vulnerabilidades, os invasores podem obter acesso não autorizado a uma API ou aplicações relacionadas. Exemplos comuns incluem ataques como CSRF (falsificação de solicitação entre sites).

Ataques de injeção: em ataques como injeção SQL, cross-site scripting (XSS), injeção XML e scripting, os invasores injetam código malicioso nas solicitações da API. Quando o código é executado por um servidor, a API pode realizar determinadas ações indesejadas ou maliciosas.

Problemas de autenticação: a autenticação é o processo de determinar se um usuário, aplicação ou dispositivo é um cliente legítimo antes de aceitar e processar solicitações de API. Quando uma organização possui mecanismos de autenticação fracos, os invasores podem obter as credenciais de um usuário legítimo, roubar uma chave API, interceptar e usar um token de autenticação ou tentar várias combinações diferentes de senhas ou chaves de criptografia em um ataque de força bruta.

Problemas de autorização: a autorização é a tarefa de determinar o nível de acesso à API permitido a um cliente. Quando a autorização não é bem gerenciada, um cliente API pode ter acesso a dados que não deveriam estar disponíveis para ele, aumentando o risco de violação de dados. Um exemplo comum é uma ameaça chamada BOLA (Autorização interrompida em nível de objeto), em que um invasor pode acessar ou manipular objetos aos quais não deveria ter acesso, devido a um controle de acesso insuficiente.

Ataques de negação de serviço (DoS) ou negação de serviço distribuída (DDoS): esses ataques sobrecarregam uma API, inundando-a com mais tráfego do que ela pode suportar, fazendo com que ela trave ou fique lenta. Como resultado, o serviço pode ser negado a usuários legítimos.

Ataques man-in-the-middle (MITM): quando um invasor consegue interceptar o tráfego e as comunicações entre dois sistemas, ele pode capturar dados confidenciais, como chaves de API, tokens de acesso e credenciais de usuário, ou manipular os dados enviados de uma parte para outra.

Configurações incorretas de segurança: quando as equipes de TI não conseguem configurar adequadamente as definições de segurança para APIs, podem permitir que invasores obtenham acesso não autorizado, aumentem privilégios e comprometam o ambiente de TI.

Exposição de dados: muitas APIs podem ser manipuladas para divulgar mais informações do que o necessário ao responder a solicitações de API, uma falha que os invasores podem explorar para roubar dados ou obter acesso não autorizado.

A necessidade de proteger as APIs

Dado o papel fundamental que as APIs desempenham nos aplicativos e aplicações web modernos, a tarefa de proteger as APIs é essencial para a cibersegurança geral. A falha em proteger adequadamente as APIs pode ter um impacto negativo significativo em uma organização.

Perda de dados confidenciais: quando os invasores usam APIs para obter acesso a sistemas back-end, eles podem roubar dados confidenciais, como informações de identificação pessoal de clientes, planos de negócios, registros financeiros e propriedade intelectual.

Perda de confiança: As organizações que sucumbem às ameaças à segurança das APIs frequentemente sofrem uma perda de confiança por parte dos clientes e parceiros, o que afeta significativamente as oportunidades de negócios e os resultados financeiros. Após um ataque à API, uma equipe de segurança também pode enfrentar uma perda de confiança e danos à credibilidade entre as principais partes interessadas internas, como a alta liderança e o conselho de administração.

Falhas de conformidade: quando informações confidenciais são roubadas ou expostas em uma violação de dados, isso pode resultar em multas significativas e penalidades legais para organizações em setores altamente regulamentados. Muitas organizações têm as APIs em mente ao considerar sua abordagem para cumprir as regulamentações de segurança de dados, mas muito poucas estão cientes das práticas recomendadas para segurança e conformidade de APIs.

Violações de dados e ciberataques: muitos cibercriminosos utilizam ataques à API para obter acesso a ambientes de TI e lançar ciberataques maliciosos de maior dimensão.

Interrupções de serviços: como as APIs são essenciais para conectar aplicações e sistemas, um ataque a uma API pode interromper serviços e sistemas, causando interrupções ou uma perda significativa de produtividade.

Prejuízo financeiro: além de permitir que invasores esvaziem contas financeiras, os ataques à API representam um custo significativo para uma organização em termos de processo de mitigação, investigações forenses, perda de produtividade e perda de oportunidades de negócios.

Desafios na segurança de APIs

Para proteger as APIs, as equipes de TI devem superar uma série de desafios significativos.

Ecossistemas complexos de APIs: com milhares de APIs, inúmeros pontos de extremidade de API e diferentes tipos de solicitações, o ecossistema de API de uma organização é normalmente bastante complexo. Além disso, a pegada digital de uma organização pode conter APIs de código aberto, de terceiros e sombra, o que dificulta o inventário de todos os ativos. Como resultado, as equipes de TI podem ser incapazes de visualizar 100% das APIs, muito menos protegê-las com medidas de segurança robustas.

Ameaças em evolução: os invasores estão constantemente desenvolvendo novas maneiras de explorar APIs, exigindo vigilância constante e atualizações nas medidas de segurança.

Interconectividade: como as APIs estão tão interligadas em todo o ambiente de TI, as equipes de TI relutam em introduzir medidas de segurança que possam causar latência, baixo desempenho ou limites à escalabilidade.

Proliferação descontrolada: em muitas empresas, as APIs são desenvolvidas rapidamente por equipes diversas, sem uma estrutura central para proteger as APIs e gerenciar o desenvolvimento.

Pressão de entrega: o ritmo acelerado do ciclo de vida do desenvolvimento de software moderno gera um conflito entre a necessidade de proteger as APIs e a pressão para colocar rapidamente novas versões em produção.

Tecnologia para proteger APIs

As equipes de TI podem adotar várias camadas de tecnologia para proteger adequadamente as APIs. Aqui estão quatro exemplos de ferramentas tradicionais que as organizações normalmente utilizam para gerenciar APIs e fornecer um conjunto básico de proteções.

Protocolos de autenticação e autorização: a autenticação e a autorização são elementos essenciais da segurança de APIs . Protocolos como OAuth 2.0, OpenID Connect e JSON Web Tokens (JWT) podem ajudar a verificar a identidade dos usuários e controlar o acesso aos recursos. A implementação dessas tecnologias em combinação com o controle de acesso baseado em funções e o controle de acesso baseado em atributos pode melhorar significativamente os esforços para proteger as APIs.

Plataformas de gerenciamento de APIs: os fornecedores de plataformas de gerenciamento de API oferecem ferramentas abrangentes para ajudar as organizações a criar, publicar, monitorar, analisar e proteger APIs. Essas soluções oferecem uma maneira centralizada de gerenciar todo o ciclo de vida da API, desde o desenvolvimento até a desativação.

Gateway de API: um gateway de API funciona como um ponto de entrada único para todo o tráfego de API, gerenciando tarefas como limitação de taxa, restrição e validação de solicitações de API. como as APIs e os gateways capturam registros detalhados do tráfego e das atividades, eles também podem fornecer recursos de monitoramento em tempo real.

Firewall de aplicações web (WAF): os WAFs protegem as APIs filtrando e monitorando as solicitações HTTP. Um WAF fica entre os clientes e os servidores para monitorar, filtrar e analisar o tráfego HTTP/HTTPS de e para as aplicações web. É especialmente útil na defesa contra ataques que visam a camada de aplicação.

No entanto, a complexidade e a frequência dos ataques a APIs exigem outra camada de segurança além das ferramentas tradicionais utilizadas por muitas organizações. As empresas devem usar uma solução completa de segurança de APIsque forneça descoberta de APIs, gerenciamento da postura de segurança de APIs, proteção em tempo de execução e testes de segurança de APIs.

Essa abordagem abrangente funciona como um complemento importante às ferramentas existentes de uma organização para gerenciar e proteger APIs, como gateways de API e WAFs.

Descoberta de APIs: A maioria das organizações tem pouca ou nenhuma visibilidade sobre uma grande porcentagem do tráfego de API, muitas vezes porque elas pressupõem que todas as APIs são roteadas por meio de um gateway de API. Mas esse não é o caso. Muitas das APIs de uma organização típica não são gerenciadas (por exemplo, APIs inativas que são esquecidas, mas ainda em execução e ainda em contato com dados confidenciais). Sua empresa está exposta a uma série de riscos sem um inventário completo e preciso. Recursos essenciais necessários:

Localizar e inventariar todas as suas APIs, independentemente da configuração ou tipo

Detectar APIs inativas, legadas e zumbis

Identificar domínios esquecidos, negligenciados ou de sombra desconhecidos

Eliminar pontos cegos e revelar possíveis caminhos de ataque

Gerenciamento de postura de APIs: Com um inventário de API completo, é fundamental entender quais tipos de dados fluem através de suas APIs e como isso afeta sua capacidade de cumprir os requisitos regulamentares. O gerenciamento de postura da API fornece uma visão abrangente do tráfego, código e configurações para avaliar a postura de segurança da API da sua organização. Recursos essenciais necessários:

Verificar automaticamente a infraestrutura para descobrir configurações incorretas e riscos ocultos

Criar fluxos de trabalho personalizados para notificar as principais partes interessadas sobre vulnerabilidades

Identificar quais APIs e usuários internos podem acessar dados confidenciais

Atribuir classificações de gravidade aos problemas detectados para priorizar a correção

Segurança de tempo de execução da API: Sem dúvida, você está familiarizado com o conceito de "presumir uma violação". Violações e ataques específicos de API estão atingindo esse mesmo grau de inevitabilidade. Para todas as APIs que estão em produção, você precisa ser capaz de detectar e bloquear ataques em tempo real. Recursos essenciais necessários:

Monitorar a violação e o vazamento de dados, violações de políticas, comportamento suspeito e ataques a APIs

Analisar o tráfego de APIs sem alterações de rede adicionais ou agentes de difícil instalação

Integrar fluxos de trabalho existentes (emissão de tickets, SIEM, entre outros) para alertar equipes de segurança/operações

Evitar ataques e uso indevido em tempo real com correção parcial ou totalmente automatizada

Teste de segurança de APIs: As equipes de desenvolvimento de API estão sob pressão para trabalhar o mais rápido possível. A velocidade é essencial para cada aplicativo desenvolvido, tornando mais fácil para uma vulnerabilidade ou falha de design acontecer e não ser detectada. Testar APIs em desenvolvimento antes de serem lançadas na produção reduz muito o risco e o custo de corrigir uma API vulnerável. Recursos essenciais necessários:

Executar uma ampla gama de testes automatizados que simulam tráfego malicioso

Descobrir vulnerabilidades antes que as APIs entrem em produção para reduzir o risco de um ataque bem-sucedido

Inspecionar as especificações de API em relação às políticas e regras de governança estabelecidas

Executar testes de segurança com foco em API sob demanda ou como parte de um pipeline de CI/CD

Nota: Além das soluções de segurança de API, as organizações podem explorar os recursos de proteção de aplicações web e API (WAAP). Projetada para identificar e mitigar rapidamente ameaças de vários vetores de ataque, a WAAP amplia as proteções tradicionais de um WAF. Uma solução de segurança de API, trabalhando em conjunto com WAF e WAAP, amplia ainda mais as proteções além do firewall para criar a defesa mais forte possível.

Práticas recomendadas gerais para proteger APIs

Essas práticas recomendadas de segurança de API podem ajudar as organizações a mitigar os riscos de segurança e garantir uma segurança robusta das aplicações web:

Criptografar dados em trânsito: use os protocolos TLS (Transport Layer Security) e SSL (Secure Sockets Layer) para criptografar os dados enquanto eles são transferidos entre os clientes e a API, garantindo que as chamadas da API não possam ser interceptadas ou adulteradas.

Validar e higienizar entradas: certifique-se de que todas as entradas sejam devidamente validadas e higienizadas para evitar ataques de injeção. A validação é o processo de verificação para garantir que as entradas estejam em conformidade com as expectativas do que é considerado dados válidos. A higienização é o processo de limpeza ou filtragem de entradas para remover qualquer conteúdo potencialmente malicioso ou prejudicial.

Usar limitação de taxa e restrição: controle o número de solicitações de API para evitar o uso indevido ou excessivo das APIs, impedir o consumo excessivo de recursos e bloquear possíveis ataques de DoS e DDoS.

Monitorar e registrar a atividade da API: mantenha registros detalhados das chamadas de API e monitore-as para detectar atividades incomuns. Ao analisar os registros, as equipes de segurança podem descobrir padrões suspeitos ou anômalos de atividade, como picos anormais de tráfego ou repetidas tentativas de login malsucedidas, que podem indicar uma ameaça à segurança.

Realizar testes de segurança regulares: use testes e auditorias de segurança regulares para identificar e corrigir vulnerabilidades. Os testes podem ser realizados tanto em ambientes de desenvolvimento quanto em ambientes de produção para maximizar a capacidade da equipe de segurança de descobrir falhas.

Implementar acesso com privilégios mínimos: certifique-se de que os usuários e serviços tenham apenas o nível mínimo de acesso necessário para desempenhar suas funções. Isso ajuda a impedir o acesso não autorizado a APIs e recursos de TI.

Pontos de extremidade de API seguras: proteja os pontos de extremidade da API com medidas de segurança adequadas, como o uso de um gateway de API e um firewall de aplicações web.

Praticar o design seguro de API: uma das formas mais importantes de proteger as APIs é introduzir a segurança o mais cedo possível no processo de design. Ao testar e eliminar falhas durante o desenvolvimento, as equipes de desenvolvimento podem limitar o risco de vulnerabilidades serem exploradas por invasores após as APIs entrarem em produção.

Monitorar o Top 10 da OWASP: a OWASP (Open Worldwide Application Security Project) é uma fundação sem fins lucrativos que trabalha para melhorar a segurança do software. As Top 10 Seguranças de API da OWASP são uma lista das questões de segurança de API mais críticas que os desenvolvedores e profissionais de segurança devem abordar.

Adotar os princípios do Zero Trust: uma estrutura de Zero Trust parte do princípio de que nenhum usuário, dispositivo ou aplicação dentro ou fora de um ambiente de TI pode ser inerentemente confiável. Ao exigir autenticação e validação contínuas em todas as solicitações de acesso às APIs, uma estrutura Zero Trust impede o acesso não autorizado e limita os danos causados por ataques que conseguiram violar as defesas de uma organização.

Usar chaves de API: uma chave de API é um identificador exclusivo que autentica a aplicação ou o site que faz uma chamada de API, em vez da pessoa que utiliza o site. As chaves de API ajudam a evitar chamadas indesejadas, acesso não autorizado e violações de dados.

Perguntas frequentes

O SOAP (Protocolo de acesso a objetos simples) e a REST (Transferência de estado representacional) são tipos diferentes de APIs. Como um protocolo de mensagens altamente estruturado que utiliza XML para mensagens, as APIs SOAP são mais seguras por padrão devido a padrões integrados como o WS-Security. As APIs REST oferecem uma abordagem mais simples às APIs, mas não possuem recursos de segurança integrados. É necessário adicionar segurança para transmissão, implantação e interação de dados.

Os pontos de extremidade da API são caminhos específicos através dos quais as APIs interagem com outros sistemas ou aplicações. Cada ponto de extremidade representa uma função ou recurso exclusivo na API, e proteger esses pontos de extremidade é fundamental para impedir acessos não autorizados e ataques.