Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsinformationen und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

APIs (Application Programming Interfaces) sind integraler Bestandteil moderner Anwendungsarchitekturen. APIs definieren Regeln und Protokolle, die es einer Anwendung ermöglichen, mit anderer Software, Services und Plattformen zu kommunizieren und Daten auszutauschen. Diese Funktion ermöglicht es Entwicklern, leistungsfähigere Anwendungen zu erstellen, indem sie Daten und Funktionen aus bestehender Software nutzen, und sie ermöglicht es Unternehmen, IT-Systeme in externe Services und Plattformen von Drittanbietern zu integrieren.

Deswegen stellen APIs aber auch erhebliche betriebliche Risiken dar. Da Unternehmen zunehmend cloudzentriert und digital arbeiten, nimmt ihre API-Umgebung an Umfang und Komplexität zu. APIs sind oft über mehrere Umgebungen – von On-Prem bis zur Hybrid-Cloud – verteilt. Erschwerend kommt dazu, dass das API-Ökosystem eines Unternehmens wahrscheinlich weit über sein eigenes Netzwerk und seine Cloud-Präsenz hinausreicht. Denken Sie an die unzähligen Verbindungen, die APIs mit Apps, Services und Systemen von Drittanbietern und Entwickler-Ökosystemen hergestellt haben.

Da Ihre APIs an Umfang und Komplexität zunehmen, ist es schwierig, Echtzeit-Einblicke in folgende Aspekte zu gewinnen:

Wo in Ihren verschiedenen Geschäftseinheiten – die in vielen Fällen über jeweils eigene Entwicklerteams verfügen – sich Ihre APIs befinden

Wie Ihre APIs konfiguriert sind, wohin sie weitergeleitet werden und ob sie über ordnungsgemäße Authentifizierungs- und Autorisierungskontrollen verfügen

Ob Ihre APIs beim Aufruf vertrauliche Daten zurücksenden und wer Zugriff auf diese Daten erhalten kann

Und was die Sache noch schwieriger macht, ist, dass ein großer Teil der APIs, die sich im Unternehmen ansammeln, nicht verwaltet wird, nicht sichtbar ist und oft über keinen Schutz verfügt. Dazu gehören auch inaktive, Shadow- und Zombie-APIs, die in vielen Fällen die Abwehrmechanismen gängiger Tools umgehen.

Um APIs sowie die Anwendungen, Webservices und IT-Umgebungen zu schützen, mit denen APIs interagieren, müssen Sicherheitsteams von Unternehmen Technologien und Best Practices einführen, um sich vor API-Angriffen, API-Sicherheitsverletzungen und API-Missbrauch zu schützen.

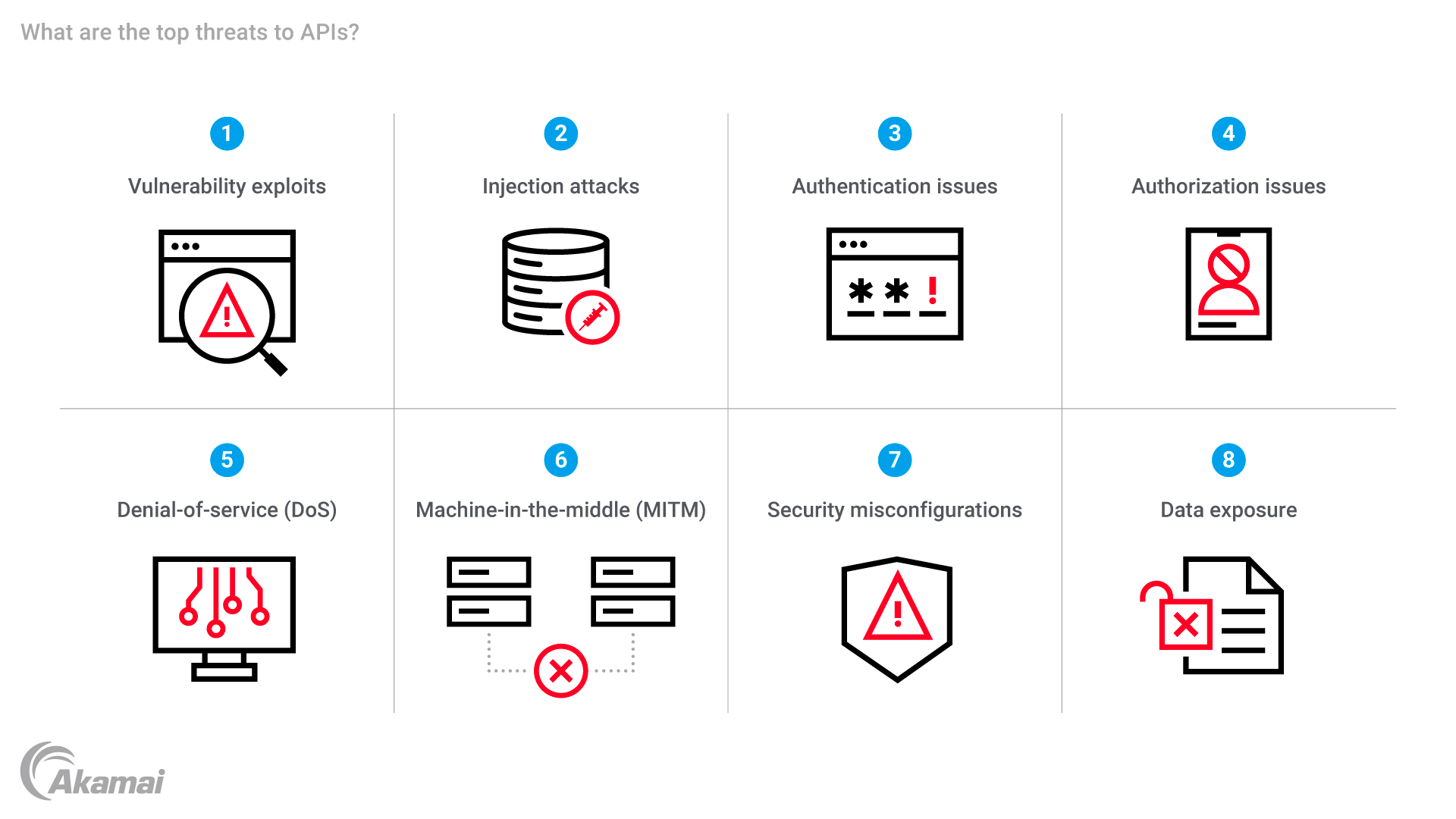

Die größten Bedrohungen für APIs

Die häufigsten Bedrohungen für APIs lassen sich in mehrere Kategorien einteilen.

Ausnutzung von Schwachstellen: Viele APIs werden schon mit Sicherheitslücken erstellt, die es Angreifern ermöglichen, API-Anfragen zu senden, die zu unerwünschtem Verhalten führen. Durch die Ausnutzung dieser Schwachstellen können Angreifer unbefugten Zugriff auf eine API oder mit ihr verbundene Anwendungen erhalten. Häufige Beispiele sind Angriffe wie Cross-Site Request Forgery (CSRF).

Injection-Angriffe: Bei Angriffen wie SQL-Injection, Cross-Site Scripting (XSS), XML Injection und Scripting injizieren Angreifer schädlichen Code in API-Anfragen. Wenn der Code von einem Server ausgeführt wird, kann die API bestimmte unerwünschte oder schädliche Aktionen ausführen.

Authentifizierungsprobleme: Authentifizierung ist der Prozess, bei dem festgestellt wird, ob ein Nutzer, eine Anwendung oder ein Gerät ein legitimer Client ist, bevor API-Anfragen angenommen und verarbeitet werden. Wenn ein Unternehmen über schwache Authentifizierungsmechanismen verfügt, können Angreifer die Anmeldedaten eines legitimen Nutzers abrufen, einen API-Schlüssel stehlen, ein Authentifizierungstoken abfangen und verwenden oder bei einem Brute-Force-Angriff viele verschiedene Passwörter oder Verschlüsselungsschlüsselkombinationen ausprobieren.

Autorisierungsprobleme: Die Autorisierung ist die Aufgabe, zu bestimmen, in welchem Umfang ein Client auf die API zugreifen darf. Wenn die Autorisierung nicht gut verwaltet wird, kann ein API-Client Zugriff auf Daten erhalten, die ihm nicht zur Verfügung stehen sollten, wodurch das Risiko einer Datenschutzverletzung steigt. Ein gängiges Beispiel ist eine Bedrohung namens Broken Object Level Authorization (BOLA), bei der ein Angreifer aufgrund unzureichender Zugriffskontrollen auf Objekte zugreifen oder diese manipulieren kann, auf die er eigentlich keinen Zugriff haben sollte.

Denial-of-Service- oder Distributed-Denial-of-Service-Angriffe (DoS/DDoS) Diese Angriffe überlasten eine API, indem sie sie mit mehr Traffic überschwemmen, als sie verarbeiten kann, was dazu führt, dass die API abstürzt oder verlangsamt wird. Infolgedessen kann der Service legitimen Nutzern verweigert werden.

Machine-in-the-Middle-Angriffe (MITM): Wenn ein Angreifer Traffic und Kommunikation zwischen zwei Systemen abfangen kann, kann er möglicherweise sensible Daten wie API-Schlüssel, Zugriffstoken und Nutzeranmeldedaten erbeuten oder Daten manipulieren, die von einer Seite an die andere gesendet werden.

Fehlerhafte Sicherheitskonfiguration: Wenn IT-Teams die Sicherheitseinstellungen für APIs nicht angemessen konfigurieren, können sie Angreifern ermöglichen, unbefugten Zugriff zu erhalten, Berechtigungen zu erhöhen und die IT-Umgebung zu kompromittieren.

Datenpreisgabe: Viele APIs können so manipuliert werden, dass sie bei der Reaktion auf API-Anfragen mehr Informationen offenlegen als erforderlich – ein Fehler, den Angreifer ausnutzen können, um Daten zu stehlen oder unbefugten Zugriff zu erhalten.

Der unerlässliche Schutz von APIs

Angesichts der entscheidenden Rolle, die APIs in modernen Webanwendungen und -Anwendungen spielen, ist der Schutz von APIs für die allgemeine Cybersicherheit von entscheidender Bedeutung. Wenn APIs nicht ordnungsgemäß geschützt werden, kann dies erhebliche negative Auswirkungen auf ein Unternehmen haben.

Verlust vertraulicher Daten: Wenn Angreifer APIs nutzen, um Zugriff auf Backend-Systeme zu erhalten, können sie möglicherweise vertrauliche Informationen wie personenbezogene Daten für Kunden, Geschäftspläne, Finanzdaten und geistiges Eigentum stehlen.

Vertrauensverlust: Unternehmen, die API-Sicherheitsbedrohungen zum Opfer fallen, verlieren häufig das Vertrauen ihrer Kunden und Partner, was sich erheblich auf ihre Geschäftschancen und ihren Gewinn auswirkt. Nach einem API-Angriff kann ein Sicherheitsteam auch einen Vertrauensverlust und eine Beeinträchtigung seiner Glaubwürdigkeit bei wichtigen internen Stakeholdern wie der Geschäftsleitung und dem Vorstand hinnehmen müssen.

Verstöße gegen Compliance-Vorgaben: Wenn vertrauliche Informationen bei einer Datenschutzverletzung gestohlen oder preisgegeben werden, kann dies zu erheblichen Bußgeldern und Strafen für Unternehmen in stark regulierten Branchen führen. Viele Unternehmen denken bei der Datenschutz-Compliance an APIs, aber weit weniger kennen die Best Practices für API-Sicherheit und Compliance.

Datendiebstahl und Cyberangriffe: Viele Cyberkriminelle nutzen API-Angriffe, um Zugriff auf IT-Umgebungen zu erhalten und größere schädliche Cyberangriffe durchzuführen.

Serviceunterbrechungen: Da APIs für die Verbindung von Anwendungen und Systemen unerlässlich sind, kann ein Angriff auf eine API Services und Systeme beschädigen, was zu Ausfällen oder erheblichen Produktivitätseinbußen führen kann.

Finanzieller Schaden: API-Angriffe ermöglichen es Angreifern nicht nur, Finanzkonten zu plündern, sondern verursachen einem Unternehmen auch erhebliche Kosten für Schadensbegrenzung, forensische Untersuchungen, Produktivitätsverluste und entgangene Geschäftsmöglichkeiten.

Herausforderungen bei der API-Sicherheit

Um APIs zu sichern, müssen IT-Teams eine Reihe bedeutender Herausforderungen bewältigen.

Komplexe API-Ökosysteme: Mit Tausenden von APIs, zahlreichen API-Endpunkten und verschiedenen Arten von Anfragen ist das API-Ökosystem eines Unternehmens in der Regel ziemlich komplex. Darüber hinaus kann die digitale Präsenz eines Unternehmens Open-Source-, Drittanbieter- und Shadow-APIs enthalten, die die Bestandsaufnahme jedes einzelnen Assets erschweren. Infolgedessen können IT-Teams möglicherweise nicht einmal 100 % der APIs im Blick behalten, geschweige denn sie mit starken Sicherheitsmaßnahmen schützen.

Zunehmend komplexe Bedrohungen: Angreifer entwickeln ständig neue Möglichkeiten, APIs auszunutzen, was ständige Wachsamkeit und Updates der Sicherheitsmaßnahmen erfordert.

Vernetzung: Da APIs in einer IT-Umgebung so eng miteinander verflochten sind, zögern IT-Teams, Sicherheitsmaßnahmen einzuführen, die zu Latenz, schlechter Performance oder geringerer Skalierbarkeit führen könnten.

Ungebremste Ausbreitung: In vielen Unternehmen werden APIs schnell von diversen Teams entwickelt, ohne dass es ein zentrales Framework zur Sicherung der APIs und zur Verwaltung der Entwicklung gibt.

Veröffentlichungsdruck: Das rasante Tempo des modernen Softwareentwicklungszyklus führt zu Spannungen zwischen der Notwendigkeit, APIs zu schützen, und dem Druck, neue Versionen schnell in die Produktion zu bringen.

Technologie zum Schutz von APIs

IT-Teams können mehrere Technologieebenen einsetzen, um APIs korrekt zu schützen. Hier sind vier Beispiele für traditionelle Tools, die Unternehmen in der Regel zur Verwaltung von APIs und zur Bereitstellung grundlegender Schutzmaßnahmen einsetzen.

Authentifizierungs- und Autorisierungsprotokolle: Authentifizierung und Autorisierung sind wesentliche Elemente der API-Sicherheit . Protokolle wie OAuth 2.0, OpenID Connect und JSON Web Tokens (JWT) können dabei helfen, die Identität von Nutzern zu überprüfen und den Zugriff auf Ressourcen zu kontrollieren. Die Implementierung dieser Technologien in Kombination mit rollenbasierter Zugriffskontrolle und attributbasierter Zugriffskontrolle kann die Bemühungen zum Schutz von APIs erheblich verbessern.

API-Verwaltungsplattformen: Anbieter von API-Verwaltungsplattformen bieten umfassende Tools, mit denen Unternehmen APIs erstellen, veröffentlichen, überwachen, analysieren und schützen können. Diese Lösungen bieten eine zentralisierte Möglichkeit für das gesamte Lebenszyklusmanagement der API von der Entwicklung bis zur Stilllegung.

API-Gateway: Ein API-Gateway dient als einzelner Einstiegspunkt für den gesamten API-Traffic und verwaltet Aufgaben wie Ratenbeschränkung, Drosselung und Validierung von API-Anfragen. Da APIs und Gateways detaillierte Protokolle von Traffic und Aktivitäten erfassen, können sie auch Echtzeitüberwachungsfunktionen bereitstellen.

Web Application Firewall (WAF): WAFs schützen APIs, indem HTTP-Anfragen gefiltert und überwacht werden. Eine WAF befindet sich zwischen Clients und Servern, um HTTP/HTTPS-Traffic von und zu Webanwendungen zu überwachen, zu filtern und zu analysieren. Sie ist besonders hilfreich bei der Abwehr von Angriffen auf die Anwendungsebene.

Die Komplexität und Häufigkeit von API-Angriffen erfordert jedoch eine zusätzliche Sicherheitsebene, die über die von vielen Unternehmen verwendeten herkömmlichen Tools hinausgeht. Unternehmen sollten eine vollständige API-Sicherheitslösung verwenden, die API-Erkennung, API-Sicherheitsmanagement, Laufzeitschutz und API-Sicherheitstests bietet.

Dieser umfassende Ansatz stellt eine wichtige Ergänzung zu den bestehenden Tools eines Unternehmens für die Verwaltung und Sicherung von APIs dar, wie beispielsweise API-Gateways und WAFs.

API-Erkennung: Die meisten Unternehmen haben wenig bis gar keinen Einblick in einen Großteil ihres API-Traffics – oft weil sie annehmen, dass all ihre APIs über ein API-Gateway weitergeleitet werden. Aber das stimmt nicht. Viele der APIs eines typischen Unternehmens werden nicht verwaltet (z. B. ruhende APIs, die vergessen, aber immer noch ausgeführt werden und immer noch mit sensiblen Daten in Kontakt stehen). Ohne eine vollständige und genaue Bestandsaufnahme ist Ihr Unternehmen einer Reihe von Risiken ausgesetzt. Erforderliche Kernfunktionen:

APIs finden und in Bestand aufnehmen, unabhängig von Konfiguration oder Typ

Inaktive, veraltete und Zombie-APIs entdecken

Vergessene, ungenutzte oder anderweitig unbekannte Schatten-Domains identifizieren

Blinde Flecken beseitigen und potenzielle Angriffspfade ermitteln

API-Sicherheitsmanagement: Wenn ein vollständiger API-Bestand vorhanden ist, müssen Sie verstehen, welche Arten von Daten durch Ihre APIs fließen und wie sich dies auf die Einhaltung gesetzlicher Vorschriften auswirkt. API-Sicherheitsmanagement bietet eine umfassende Ansicht von Traffic, Code und Konfigurationen, um die API-Sicherheitslage Ihres Unternehmens zu beurteilen. Erforderliche Kernfunktionen:

Infrastruktur automatisch scannen, um Fehlkonfigurationen und versteckte Risiken aufzudecken

Nutzerdefinierte Workflows erstellen, um wichtige Stakeholder über Schwachstellen zu informieren

Ermitteln, welche APIs und internen Nutzer auf sensible Daten zugreifen können

Erkannten Problemen einen Schweregrad zuweisen, um Abhilfemaßnahmen zu priorisieren

API-Laufzeitsicherheit: Sie kennen wahrscheinlich das Konzept „Gehen Sie davon aus, dass Ihre Umgebung angegriffen wird“. API-spezifische Sicherheitsverletzungen und Angriffe sind langsam ebenso unvermeidlich wie andere Cybersicherheitsrisiken. Für alle APIs, die in der Produktion aktiv sind, müssen Sie in der Lage sein, Angriffe in Echtzeit zu erkennen und zu blockieren. Erforderliche Kernfunktionen:

Daten auf Manipulation und Datenlecks, Richtlinienverstöße, verdächtiges Verhalten und API-Angriffe überwachen

API-Traffic ohne zusätzliche Änderungen am Netzwerk oder schwer zu installierende Agents analysieren

Integration in bestehende Workflows (Ticketerstellung, SIEM usw.), um Sicherheits-/Betriebsteams zu warnen

Angriffe und Missbrauch in Echtzeit mit teil- oder vollautomatischen Abhilfemaßnahmen verhindern

API-Sicherheitstests: API-Entwicklungsteams stehen unter dem Druck, so schnell wie möglich arbeiten zu müssen. Geschwindigkeit ist für jede entwickelte Anwendung von entscheidender Bedeutung – denn so können leichter Schwachstellen oder Konstruktionsfehler auftreten und bleiben anschließend eher unentdeckt. Wenn APIs in der Entwicklung getestet werden, bevor sie in die Produktion gehen, sinken nicht nur die Risiken, sondern auch die Kosten für die Behebung anfälliger APIs erheblich. Erforderliche Kernfunktionen:

Eine Vielzahl automatisierter Tests durchführen, die schädlichen Traffic simulieren

Schwachstellen entdecken, bevor APIs zum Einsatz kommen, um das Risiko eines erfolgreichen Angriffs zu verringern

Ihre API-Spezifikationen anhand etablierter Governance-Richtlinien und -Regeln überprüfen

API-fokussierte Sicherheitstests on demand oder im Rahmen einer CI/CD-Pipeline ausführen

Hinweis: Neben API-Sicherheitslösungen können Unternehmen die Funktionen des WAAP-Schutzes (Web Application and API Protection) prüfen. WAAP wurde entwickelt, um Bedrohungen durch mehrere Angriffsvektoren schnell zu erkennen und abzuwehren und den herkömmlichen Schutz einer WAF zu erweitern. Eine API-Sicherheitslösung, die in Verbindung mit WAF und WAAP eingesetzt wird, erweitert den Schutz über die Firewall hinaus und schafft so eine möglichst starke Verteidigung.

Allgemeine Best Practices zum Schutz von APIs

Diese Best Practices für die API-Sicherheit können Unternehmen dabei unterstützen, Sicherheitsrisiken zu mindern und eine zuverlässige Sicherheit von Webanwendungen zu gewährleisten:

Verschlüsselung von Daten während der Übertragung: Verwenden Sie die Protokolle Transport Layer Security (TLS) und Secure Sockets Layer (SSL), um Daten zu verschlüsseln, während sie zwischen Clients und API übertragen werden. So wird sichergestellt, dass API-Aufrufe nicht abgefangen oder manipuliert werden können.

Validierung und Bereinigung von Eingaben: Stellen Sie sicher, dass alle Eingaben ordnungsgemäß validiert und bereinigt werden, um Injection-Angriffe zu verhindern. Bei der Validierung wird überprüft, ob die Eingaben den Erwartungen an die als gültig geltenden Daten entsprechen. Bereinigung ist der Prozess der Bereinigung oder Filterung von Eingaben, um potenziell bösartige oder schädliche Inhalte zu entfernen.

Einsatz von Ratenbeschränkung und Drosselung: Kontrollieren Sie die Anzahl der API-Anfragen, um Missbrauch oder übermäßige Nutzung von APIs zu vermeiden, übermäßige Ressourcennutzung zu verhindern und potenzielle DoS- und DDoS-Angriffe zu blockieren.

Überwachung und Protokollierung von API-Aktivitäten: Führen Sie detaillierte Protokolle von API-Aufrufen und überwachen Sie sie auf ungewöhnliche Aktivitäten. Durch die Analyse von Protokollen können Sicherheitsteams verdächtige oder anormale Aktivitätsmuster wie ungewöhnliche Trafficspitzen oder wiederholte fehlgeschlagene Anmeldeversuche aufdecken, die auf eine Sicherheitsbedrohung hinweisen können.

Durchführung regelmäßiger Sicherheitstests: Führen Sie regelmäßige Sicherheitstests und Audits durch, um Schwachstellen zu identifizieren und zu beheben. Tests können sowohl in Entwicklungs- als auch in Produktionsumgebungen durchgeführt werden, um die Fähigkeit des Sicherheitsteams zur Aufdeckung von Schwachstellen zu maximieren.

Zugriff mit minimaler Berechtigungsvergabe: Stellen Sie sicher, dass Nutzer und Services nur über das Mindestmaß an Zugriffsrechten verfügen, das für die Ausführung ihrer Funktionen erforderlich ist. Dies trägt dazu bei, unbefugten Zugriff auf APIs und IT-Ressourcen zu verhindern.

Sichere API-Endpunkte: Schützen Sie API-Endpunkte mit geeigneten Sicherheitsmaßnahmen, z. B. mit einem API-Gateway und einer Web Application Firewall.

Sicheres API-Design: Eine der wichtigsten Methoden zur Sicherung von APIs besteht darin, Sicherheitsmaßnahmen so früh wie möglich in den Entwurfsprozess einzubeziehen. Durch das Testen und Beseitigen von Fehlern während der Entwicklung können Entwicklungsteams das Risiko begrenzen, dass Schwachstellen von Angreifern ausgenutzt werden, nachdem APIs in die Produktion übernommen wurden.

Überwachung der OWASP Top 10: Das Open Worldwide Application Security Project (OWASP) ist eine gemeinnützige Organisation, die sich um die Softwaresicherheit kümmert. Die OWASP API Security Top 10 ist eine Liste der bedeutendsten API-Sicherheitsprobleme, mit denen sich Entwickler und Sicherheitsexperten befassen sollten.

Anwendung von Zero-Trust-Prinzipien: Ein Zero-Trust-Framework geht davon aus, dass kein Nutzer und Gerät bzw. keine Anwendung innerhalb oder außerhalb einer IT-Umgebung von Natur aus vertrauenswürdig ist. Durch die kontinuierliche Authentifizierung und Validierung bei jeder Zugriffsanfrage auf eine API verhindert ein Zero-Trust-Framework unbefugten Zugriff und begrenzt den Schaden von Angriffen, die erfolgreich gegen die Verteidigungsmechanismen eines Unternehmens verstoßen haben.

Nutzung von API-Schlüsseln: Ein API-Schlüssel ist eine eindeutige Kennung, die die Anwendung oder Website authentifiziert, die einen API-Aufruf durchführt, anstatt die Person, die die Website nutzt. API-Schlüssel verhindern unerwünschte Aufrufe, unbefugten Zugriff und Datenschutzverletzungen.

FAQs

Simple Object Access Protocol (SOAP) und Representational State Transfer (REST) sind verschiedene Arten von APIs. Als hochgradig strukturiertes Nachrichtenprotokoll, das XML für Nachrichten verwendet, sind SOAP-APIs aufgrund integrierter Standards wie WS-Security von Grund auf sicherer. REST-APIs bieten einen einfacheren Ansatz für APIs, verfügen jedoch nicht über integrierte Sicherheitsfunktionen. Für die Datenübertragung, Bereitstellung und Interaktion müssen Sicherheitsmaßnahmen hinzugefügt werden.

API-Endpunkte sind bestimmte Pfade, über die APIs mit anderen Systemen oder Anwendungen interagieren. Jeder Endpunkt stellt eine eindeutige Funktion oder Ressource in der API dar. Die Sicherung dieser Endpunkte ist entscheidend, um unbefugten Zugriff und Angriffe zu verhindern.