観測された攻撃:Ivanti Connect Secure — CVE-2023-46805 および CVE-2024-21887

はじめに

2024 年 1 月 10 日、複数の当事者(Ivanti、Volexity、および Mandiant)が Ivanti Connect Secure および Ivanti Policy Secure ゲートウェイに影響を与えるゼロデイ脆弱性の存在を明らかにしました。この攻撃チェーンはリモートコード実行につながります。2024 年 1 月 16 日にこの脆弱性の集中的なスキャンが開始されました。

SSL-VPN ソリューションとして機能する Ivanti Connect Secure は、社内エンタープライズネットワークへのエントリーポイントを求めている潜在的な攻撃者にとっての待望の資産として登場しました。これには仮想プライベートネットワークとしての機能があり、暗号化と認証のレイヤーが追加されます。 これが侵害されると、攻撃者に機密性の高い組織システムやデータリポジトリーへの足がかりを与えることになる可能性があります。

そのため、Ivanti Connect Secure を取り巻くセキュリティ対策を理解し、強化することが、エンタープライズネットワークを標的とする潜在的なサイバー脅威や侵入を防ぐために不可欠になります。

CVE について

Ivanti は 1 月 10 日にこれらの脆弱性について明らかにするセキュリティ勧告を公開しました。攻撃を成功させるためには、2 つの脆弱性を連鎖させる必要があります。1 つ目は CVE-2023-46805 です。これは、認証バイパスの脆弱性であり、パストラバーサルを使用してアクセス制御チェックを回避することによって達成されます。2 つ目は CVE-2024-21887 で、これは管理者権限を持つ認証済みユーザーが任意のコマンドを実行できるようにします。 これらを組み合わせることで、認証されていない攻撃者がリモートでコードを実行することができます。

攻撃試行を観測

Akamai のデータによると、プラットフォームで CVE アクティビティを標的としたスキャン の注目すべき兆候が表れています。1 月 16 日に攻撃の詳細が完全に公開された後、広範囲にわたる悪用が急増し、24 時間以内にピークに達しました。これらの攻撃試行の大多数は、攻撃者が制御するドメインにビーコン要求を送信するペイロードを配信しようとしたプローブであり、リモートコマンド実行を成功させるための概念実証(PoC)として機能しました。

攻撃 1:

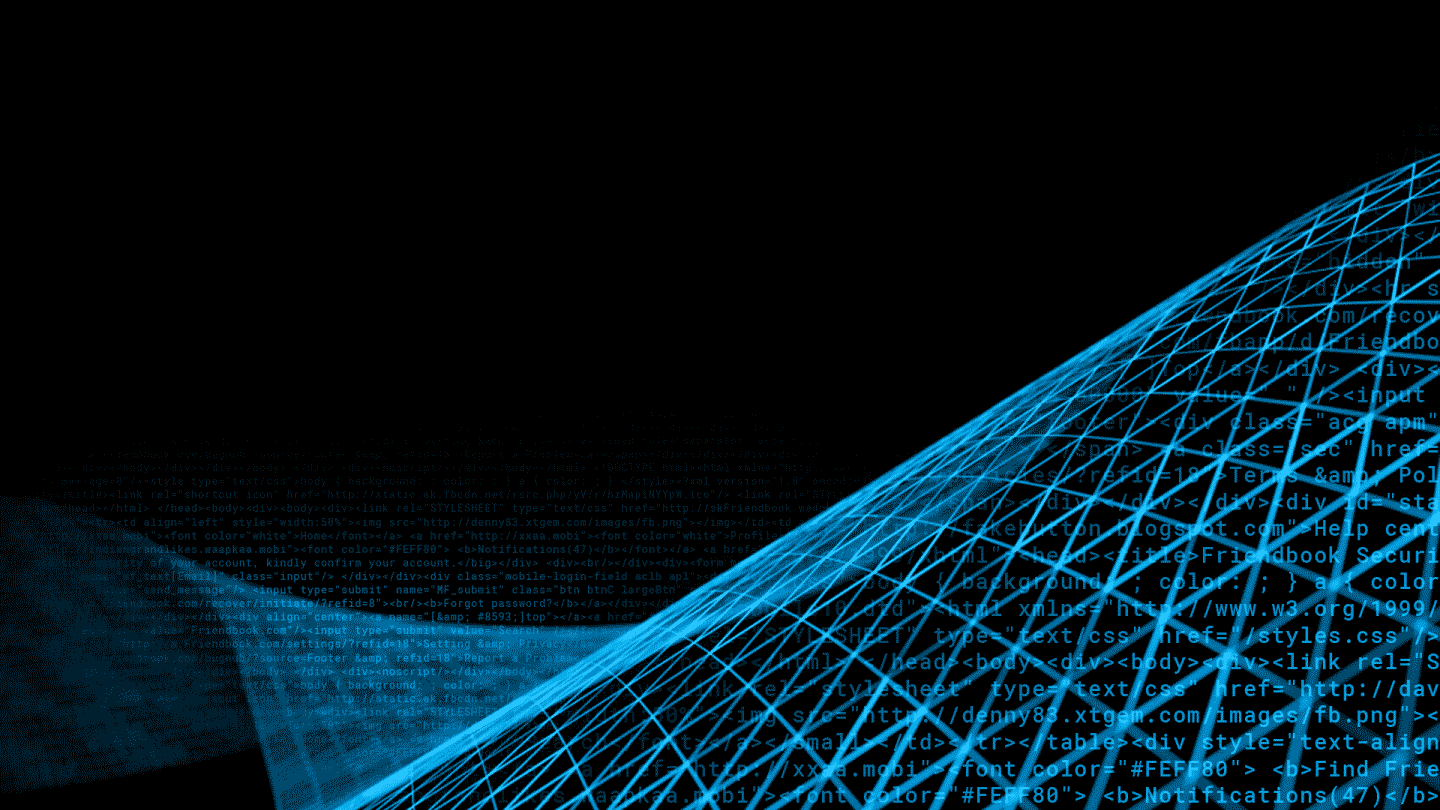

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection(図 1、図 2)

図 1:Adaptive Security Engine ルールによって拒否された CVE-2023-46805 の攻撃試行

図 1:Adaptive Security Engine ルールによって拒否された CVE-2023-46805 の攻撃試行

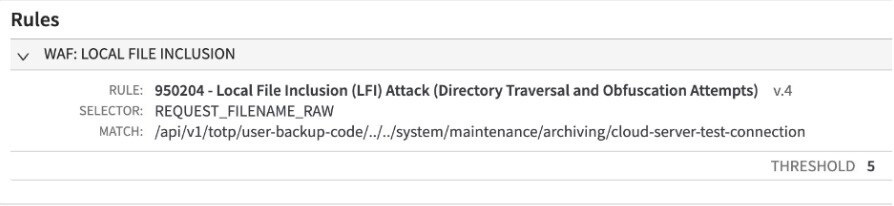

図 2:複数の Adaptive Security Engine ルールによって拒否された CVE-2024-21887 の攻撃試行

図 2:複数の Adaptive Security Engine ルールによって拒否された CVE-2024-21887 の攻撃試行

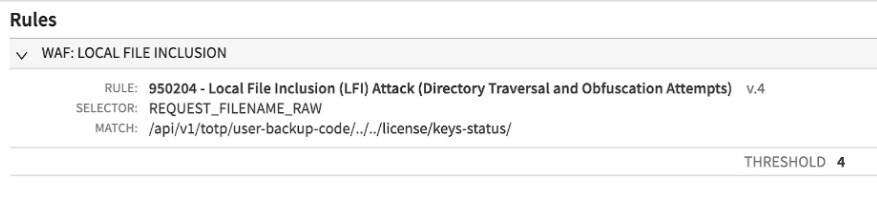

攻撃 2:/api/v1/totp/user-backup-code/../../license/keys-status/(図 3)

図 3:Adaptive Security Engine ルールによって拒否された CVE-2023-46805 の攻撃試行

図 3:Adaptive Security Engine ルールによって拒否された CVE-2023-46805 の攻撃試行

App & API Protector による緩和

Akamai Adaptive Security Engine を自動モードで使用していてローカル・ファイル・インクルージョン(LFI)とコマンド・インジェクション・グループを Deny モードにしているお客様は、これらの攻撃から自動的に保護されます。 Adaptive Security Engine を手動モードで使用しているお客様は、LFI とコマンド・インジェクション・グループまたは以下の個別ルールが Deny モードになっていることを確認する必要があります。

950204 v4 — パスに対する LFI 攻撃

まとめ

Akamai App & API Protector は、弊社のセキュリティソリューションを利用するお客様に対するこれらの攻撃の試みを、適切に緩和してきました。

ベンダーから提供されたパッチを迅速に適用することが最も効果的な防御手段であることには変わりありませんが、セキュリティチームにとって困難なタスクであることを弊社は認識しています。脆弱なソフトウェアを特定して安全にパッチを適用するためには、かなりの時間と労力を投資する必要があります。さらに、アプリケーションや動的な環境の増加により、この仕事はさらに大変なものになります。

ますます増加する脅威から組織の資産を保護するためには、今後も多層防御戦略が不可欠です。攻撃者は公開された PoC を攻撃手段に組み込むことに長けているため、防御者にとっての課題が増大しています。

Akamai App & API Protector などの Web アプリケーションファイアウォール(WAF)を実装することで、防御レイヤーが追加され、新たに発見された CVE に対する防御と追加のセキュリティバッファーがもたらされます。

このブログ記事では、現在入手可能な情報に基づいた Akamai の見解と推奨事項について概要を紹介しています。Akamai ではレビューを継続的に行っているため、本資料に含まれる情報は変更される可能性があります。また、Akamai の X アカウントでリアルタイムの更新情報を確認できます。