观察到的漏洞利用情况:Ivanti Connect Secure — CVE-2023-46805 和 CVE-2024-21887

简介

2024 年 1 月 10 日,多方(Ivanti、Volexity 和 Mandiant)披露了存在影响 Ivanti Connect Secure 和 Ivanti Policy Secure 网关的零日漏洞。此漏洞利用攻击链会导致远程执行代码。对该漏洞的密集扫描从 2024 年 1 月 16 日开始。

对于寻找进入内部企业网络入侵点的潜在攻击者来说,用作 SSL-VPN 解决方案的 Ivanti Connect Secure 已成为梦寐以求的宝藏。虽然该产品可以用作虚拟专用网络,能够增加一层加密和身份验证保障, 但如果遭到入侵,它便成为了恶意攻击者进入敏感组织系统和数据存储库的立足点。

因此,为了防范以企业网络为目标的潜在网络威胁和入侵,了解并增强针对 Ivanti Connect Secure 的安全措施迫在眉睫。

关于 CVE

1 月 10 日,Ivanti 发布了一则披露这些漏洞的安全公告。攻击者需要同时利用这两个漏洞,才能成功发起漏洞利用攻击。第一个漏洞 CVE-2023-46805 是身份验证绕过漏洞。它可以通过使用路径遍历绕过访问控制检查来实现。第二个漏洞 CVE-2024-21887 允许经过身份验证并拥有管理员权限的用户执行任意命令。在结合使用这两个漏洞后,未经身份验证的攻击者便可实现远程代码执行。

观察到漏洞利用企图

我们的数据表明,我们的平台上出现的 针对 CVE 的扫描活动 值得注意。1 月 16 日,在漏洞详细信息披露后,我们观察到广泛的漏洞利用情况出现激增,并在最初的 24 小时内达到峰值。这些攻击尝试中的大多数都是探测行为,试图传送用于向攻击者控制的域发送信标请求的攻击载荷,以作为对成功远程命令执行的概念验证 (PoC)。

漏洞利用企图 1:

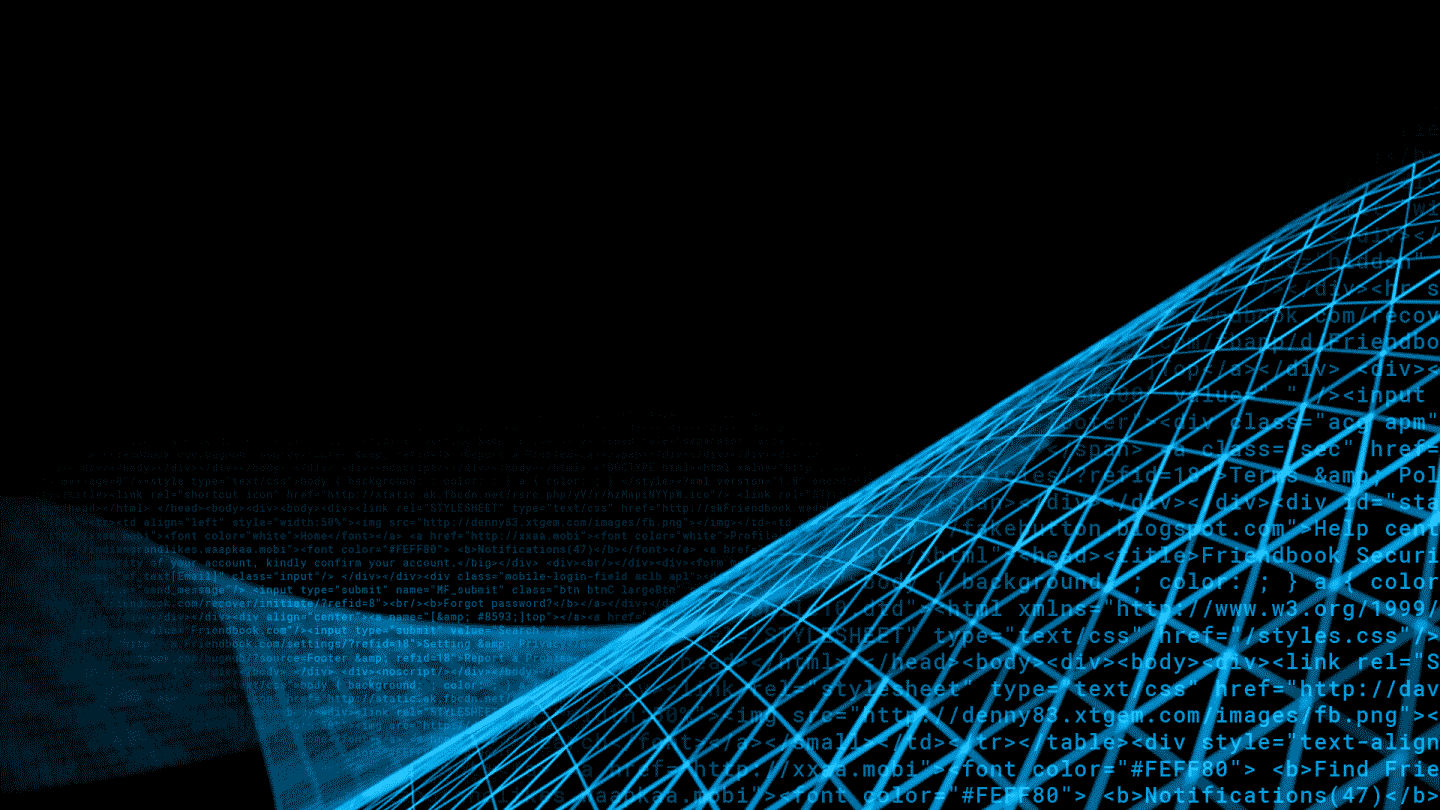

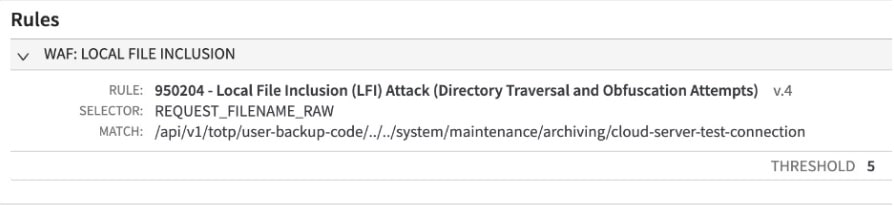

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection(图 1、图 2)

图 1:一条 Adaptive Security Engine 规则拒绝了对 CVE-2023-46805 的漏洞利用企图

图 1:一条 Adaptive Security Engine 规则拒绝了对 CVE-2023-46805 的漏洞利用企图

图 2:多条 Adaptive Security Engine 规则拒绝了对 CVE-2024-21887 的漏洞利用企图

图 2:多条 Adaptive Security Engine 规则拒绝了对 CVE-2024-21887 的漏洞利用企图

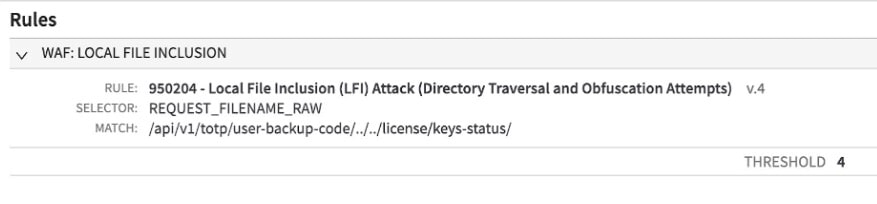

漏洞利用企图 2:/api/v1/totp/user-backup-code/../../license/keys-status/(图 3)

图 3:一条 Adaptive Security Engine 规则拒绝了对 CVE-2023-46805 的漏洞利用企图

图 3:一条 Adaptive Security Engine 规则拒绝了对 CVE-2023-46805 的漏洞利用企图

利用 App & API Protector 进行抵御

当客户在自动模式下使用 Akamai Adaptive Security Engine ,并在拒绝模式下具有“本地文件包含 (LFI)”组和“命令注入”组时,他们将自动免受这些攻击的影响。 当客户在手动模式下使用 Adaptive Security Engine 时,他们应确保在拒绝模式下具有 LFI 组和“命令注入”组或以下单个规则:

950204 v4:对路径的 LFI 攻击

总结

Akamai App & API Protector 致力于为安全防护领域的客户提供强大的安全保障,以有效防范这些攻击企图。

虽然及时安装供应商提供的修补程序仍然是最有效的防御措施,但我们知道安全团队面临着艰巨的任务。他们需要投入大量的时间和精力来确定容易受到攻击的软件并安全地安装修补程序。此外,随着应用程序和多变环境的数量不断增加,这项工作也变得更加艰巨。

为了保护企业资产免受不断增多的威胁侵扰,深度防御策略仍然至关重要。攻击者善于将公共 PoC 纳入其攻击手段中,从而使防御者面临更大的挑战。

实施 Akamai App & API Protector 之类的 Web 应用程序防火墙 (WAF) 可以作为额外的防御壁垒,有助于防范新发现的 CVE,并增加额外的安全缓冲。

本文根据可用信息,简要说明了我们当前的理解并提供了相应建议。我们的审查还在持续进行中,本文的任何信息都可能发生更改。您也可以关注我们的 微信公众号 以获取更多实时更新。