ランサムウェア攻撃を防ぎ、防御する 5 つの方法

ランサムウェアは、ファイル、ドキュメント、画像などの企業データへのアクセスを暗号化して制限するマルウェアの一種であり、広く蔓延しています。サイバー犯罪者は、データの復元と引き換えに、身代金の支払い(多くの場合、ビットコインなどの暗号資産(仮想通貨))を要求します。指定された期間内に身代金が支払われなかった場合、攻撃者はそのデータを破棄するか、インターネットに公開します。多くの場合、これはダーク Web 上のサイトを介して行われます。

ランサムウェアインシデントは、特に大量の専有データや顧客データを持つ企業にとって重大な脅威となります。身代金支払いの先行コストが発生するだけでなく、ランサムウェアサイバー攻撃はブランドの評判を損ない、データプライバシーに関する法律や規制への違反というリスクを組織にもたらします。

特に次の統計情報を考慮すると、事前対応型で包括的なランサムウェア防御および防止策は企業の継続的な成功に不可欠です。

ランサムウェア攻撃の影響を受けたグローバル組織の割合は、2018 年には 55.1% でしたが、2023 年には 72.7% に増加しました。

サイバー犯罪攻撃の推定コストは、2028 年までに 13 兆 8200 億米ドルに増加すると予測されています。

ランサムウェア攻撃を受けた組織にとっての最大の問題は、ネットワークのダウンタイム、重要なデータの損失、ブランド/評判の低下の 3 つです。

ランサムウェアが標的のデバイスにどのように感染するか、およびデジタルシステムをサイバー犯罪者から保護するために実行できる 5 つのステップについてご確認ください。

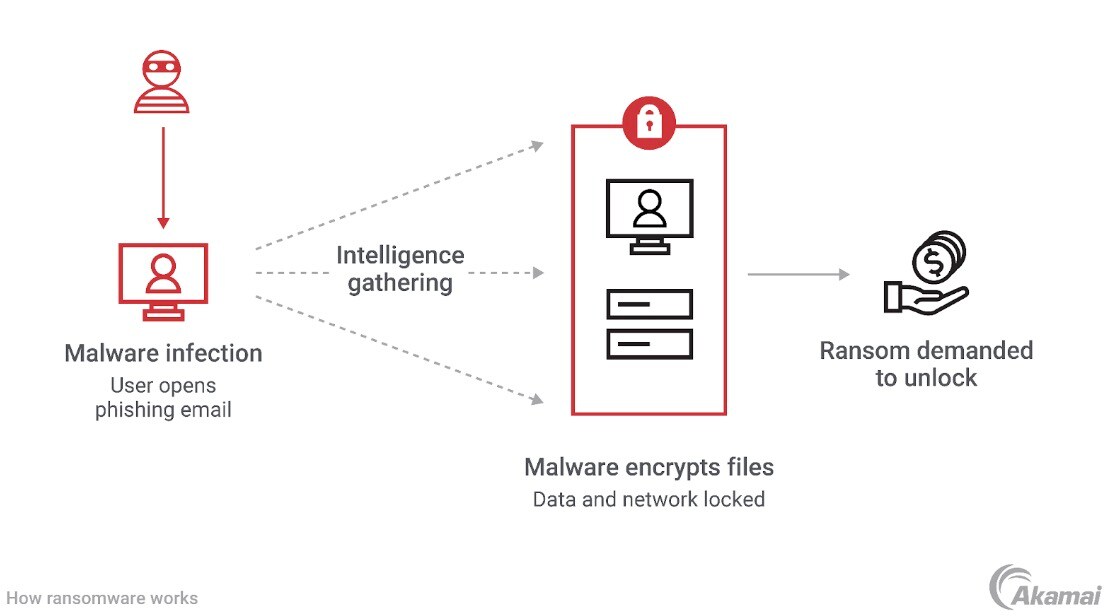

ランサムウェアの配信方法

よく使用されるランサムウェアの配信方法は、侵害された Web サイトや、信頼できる正当な送信元から送信されたように見えるフィッシングメールです。このような E メールは、ユーザーに悪性のリンクをクリックさせたり、添付ファイルを開いたりするよう誘導します。このリンクや添付ファイルは、ユーザーの同意を得ずに(多くの場合、ユーザーが知らないうちに)ランサムウェアをユーザーのデバイスに自動的にダウンロードします。

また、ランサムウェアはダウンロード後に何も操作しなくても実行されることがあります。ランサムウェアが実行されると、そのデバイス上のデータが暗号化される可能性があります。それどころか、攻撃者が感染したデバイスを使用してネットワーク内を移動し、顧客リストや企業の機密データなどの価値の高いターゲットを発見する可能性が高いです。

ランサムウェア攻撃を防止する方法

ランサムウェア感染がどのように発生するかを理解したなら、このような破壊的な攻撃から組織を保護するために必要なセキュリティ対策を適用することができます。この攻撃を防止するためには、次の 5 つの方法が有用です。

1.ランサムウェアのリスクを評価する

ランサムウェアの防止および防御策を講じる前に、組織がリスクにさらされる可能性のある具体的な原因を分析し、潜在的な脆弱性、システムの誤設定、攻撃ベクトル、潜在的な悪性のネットワークアクティビティを評価します。この情報をランサムウェア・リスク・レポートに文書化することで、チームは組織に最適なランサムウェア防止策と攻撃緩和策を選択できます。

どこから始めればよいかわからない場合は、Center for Internet Security の Ransomware Business Impact Analysis Tool が役立ちます。このツールを使用すれば、ランサムウェア攻撃が発生する可能性と企業に及ぼす潜在的な影響を定量化し、ハッカーに対する健全なインシデント対応計画を策定できます。

2.組織のエンドポイントデバイスを更新する

ソフトウェアやオペレーティングシステムのベンダーは、自社製品の新しいセキュリティアップデートやウイルス対策アップデート(いわゆるパッチ)を頻繁にリリースします。多くの場合、このようなアップデートは、新たに発見されたセキュリティ脆弱性や新たなマルウェアタイプ(新たなランサムウェアのバリアントなど)に対処するように設計されています。組織全体のデバイスを頻繁に監査することで、IT チームは古いオペレーティングシステムやアプリケーションを探索して対処できます。

Microsoft Windows、macOS、iOS、Android などの現代のオペレーティングシステムは、エンドポイントセキュリティを強化し、ランサムウェアからデバイスを保護するために設計された予防的なパッチを頻繁に提供します。アプリケーションは、新しい更新がリリースされると自動的に更新される場合があります。また、Web ページを介した手動更新が必要になる場合もあります。

しかし、脆弱性が発見されて報告されると、ソースコードの作成者がパッチを開発して配布するのに時間がかかり、デバイスが危険にさらされることがあります。このような場合は、Akamai Hunt などの監視ソリューションに加え、マイクロセグメンテーションを適用して、パッチが作成されるまで脆弱な資産を保護し、脆弱性が検知されてからパッチが発行されるまでの重大な時間的ギャップを埋めることができます。

3.頻繁かつ徹底的なオフライン・データ・バックアップを作成する

ランサムウェア攻撃が成功すると、攻撃者は最初に、組織の専有データや顧客データを暗号化し、組織がアクセスできないようにします。攻撃者が要求する身代金を組織が支払わない場合、侵害されたデータが攻撃者の指定する方法で影響を受ける可能性があります。機微な情報がダーク Web 上のサイトを介して一般に公開される場合もあれば、データが完全に破棄される場合もあります。

後者の場合、組織のすべてのデータの最新のバックアップファイルがあれば、データの回復に役立ちます。もちろん、影響を受けるデータセットにバックアップが含まれている場合は、アクセスできません。バックアップファイルはメインネットワークやインターネットから厳密にセグメント化されたデバイスに保存し、攻撃者が遠隔で標的にできないようにすることがベストプラクティスです。

過去のファイルバージョンを保持するクラウドサービスを使用すると、侵害されたデータを暗号化されていないバージョンにロールバックして、ランサムウェア攻撃の影響を軽減できます。ロールバックする前に、未知のインターネット接続やイントラネット接続が原因でバックアップが感染していないことを必ず確認します。これにより、データやデバイスがさらに侵害されるリスクがなくなります。

または、組織のデータを外部のクラウドにオフロードすることもできます。毎日、毎週、または隔週のデータバックアップを自動作成するために組織全体で使用できる、信頼性が高くて利用しやすいストレージと管理機能を備えたクラウド・ストレージ・ソリューションを探してください。

4.潜在的なランサムウェア攻撃を認識できるように従業員を教育する

ファイアウォールが外部のサイバー脅威から組織を保護するためにできることは限られています。悪性ソフトウェアは、疑わしい E メールの形で、疑うことをしない組織のメンバーに近づく可能性があります。そのため、セキュリティチームだけでなく、組織内のすべての人が強力な E メールセキュリティを実践し、ランサムウェア攻撃の発生を阻止する責任があります。次の点について取り上げたランサムウェア意識向上トレーニングと教育を必須にすることが推奨されます。

- E メールの送信者

- リンク

- E メールの添付ファイル

- リモート・デスクトップ・プロトコルと Credential Abuse

E メールの送信者

知らない送信者から E メールを受信した場合、またはメールの内容が疑わしいと思われる場合、従業員はそのメールを組織の IT 部門またはヘルプデスクに転送する必要があります。専門家は、ドメイン名を検査したり、承認されたアドレスのリストを参照したりすることで、送信者の正当性を評価できます。例えば、Akamai からの公式メールの送信者アドレスには必ず「@akamai.com」が含まれます。

リンク

悪性のリンクを送信することは主要なランサムウェア配布戦略であるため、未知のページへのリンクに直面した場合、従業員は注意しなければなりません。リンクをクリックする前に、まずリンクを検査して有効性を確認するよう、従業員を指導します。

例えば、リンクに「akamai.net」と表示されている場合、検索エンジンに「Akamai」と入力すると、Akamai の公式 Web サイトが「akamai.com」であることがわかります。そのため、そのリンクが悪性である可能性があることに気づきます。このような場合、従業員は悪性である可能性のあるリンクを含む通信を組織の IT 部門またはヘルプデスクに転送し、その安全性と正当性を見極める必要があります。

E メールの添付ファイル

検証済みの送信者から送信された場合でも、添付ファイルを含む E メールには注意するよう、従業員を指導します。ランサムウェアの実行可能ファイルは悪性の E メールに直接埋め込まれている可能性がありますが、多くの場合、他のファイル(特に .zip または .rar 拡張子の圧縮ファイル)になりすましています。このファイルを開くと、感染したデバイスのデータの暗号化が自動的に開始されます。どのような状況であっても、従業員は必ず、添付ファイルを開く前に、組織の IT 部門やヘルプデスクに E メールの安全性を確認するよう警告する必要があります。

リモート・デスクトップ・プロトコルと Credential Abuse

リモート・デスクトップ・プロトコル(RDP)は、クライアント、サーバー、仮想マシン間の安全な接続を確立し、ユーザーがサーバーやデスクトップにリモートアクセスできるようにする、安全で相互運用可能なプロトコルです。しかし、RDP は悪用される可能性があります。サイバー攻撃者はダーク Web から購入した認証情報を使用して総当たり攻撃や Credential Stuffing 攻撃を行い、正規のユーザーになりすましながら組織のシステムにリモートでログインし、ネットワークにマルウェアを感染させることができます。

このアプローチは、悪性 E メール攻撃やリンク攻撃などの他のランサムウェア攻撃と連携して機能します。なぜなら、これらの戦術を使用して取得されたユーザー認証情報が販売され、RDP 攻撃で使用されるからです。未知のユーザーからのリンクや E メールを開くことに伴うリスクを従業員に必ず理解させてください。

もちろん、ランサムウェア攻撃の可能性を認識できるように組織の従業員を教育するためには、組織のリーダー自身も知識を深めなければなりません。Akamai のマルウェア対策セキュリティエキスパートによる Akamai ランサムウェア脅威レポートには、新たなランサムウェアツールキットや、ランサムウェア攻撃が発生した場合に参照できるトレンドや緩和手法に関する情報が記載されています。

5.VPN の使用を最小限に抑えることでアタックサーフェスを減らす

攻撃者は、組織への最初の足がかりを得る方法を絶えず模索しています。極めて一般的なアプローチの 1 つは、仮想プライベートネットワーク(VPN)のセキュリティ上の脆弱性や誤設定を悪用することです。VPN は、従業員がビジネスアプリケーションなどのリソースにリモートアクセスできるようにするために使用されます。VPN はネットワークレベルのアクセスを提供するため、攻撃者が VPN にアクセスすると、横方向に移動して価値の高い標的を見つけることができます。

VPN の代わりに、Akamai Enterprise Application Access などのゼロトラスト・ネットワーク・アクセス(ZTNA)ソリューションを利用することができます。ゼロトラストの原則に基づき、ユーザーがセキュリティポリシーに基づいて特定のリソースへのアクセスを認証および許可された場合にのみアクセスが提供されます。さらに、リクエストのコンテキストに基づいてアクセスを許可または拒否できます。コンテキストとは、ユーザーがどこから接続しているか、デバイスのセキュリティ体制はどうなっているか、デバイスに最新のセキュリティパッチが適用されているかなどです。

最も重要なのは、ネットワークレベルのアクセスが排除され、ユーザーは必要なリソースにのみアクセスできるということです。さらに、すべてのアプリケーション接続がファイアウォールを介してアウトバウンドになるため、インバウンドのファイアウォールポートを閉じることができます。これにより、攻撃者はアプリケーションを発見できなくなります。ネットワークレベルのアクセスを排除し、インバウンド・ファイアウォール・アクセスを閉じ、公衆インターネットからリソースを隠すことで、組織のアタックサーフェスを大幅に縮小できます。

Akamai MFA などのフィッシング対抗の多要素認証(MFA)サービスを ZTNA と組み合わせて展開し、強力なユーザー認証を確立することで、窃取または侵害された従業員のログイン認証情報を使用して従業員アカウントを乗っ取ることができないようになります。

Akamai ソリューションで企業に対するランサムウェア攻撃を防止し、サイバーセキュリティを強化

経験豊富なクラウド・セキュリティ・プロバイダーと提携することで、企業はランサムウェアがネットワークに感染して自社の評判に影響を及ぼすのを防ぐことができます。

ランサムウェア攻撃を受けた場合は、組織のデバイス間でランサムウェアのラテラルムーブメント(横方向の移動)を防止し、アタックサーフェスを最小限に抑えることが重要です。Akamai Guardicore Segmentation は、ランサムウェア攻撃中にオンプレミス環境やマルチクラウド環境でのラテラルムーブメント(横方向の移動)から組織と重要な資産を迅速、簡単、直感的に保護するきめ細かい制御を提供します。

このソリューションにより、組織の資産の通信と依存関係をプロセスレベルで可視化し、堅牢な脅威検知機能を実現できるため、リスクをよりプロアクティブに評価し、ランサムウェア攻撃を防止し、組織を保護しながら、組織のセキュリティ体制に関するリアルタイムの通知を受け取ることができます。