2024 年の DDoS 攻撃は、精巧さが規模を凌駕する傾向に

エグゼクティブサマリー

最新の分散型サービス妨害(DDoS)攻撃は、従来の大規模なボリューム型攻撃よりも精巧なものへと進化しています。

規模から精巧さへの転換は、複数の宛先 IP に対する同時攻撃(水平型 DDoS 攻撃)、複数の同時攻撃ベクトルの使用、AI 対応ツールを使用した防御システムの体系的なチェック、標的となる組織の最も弱いネットワークサーフェスへの攻撃実行に現れています。

進行中の地政学的危機(ロシア・ウクライナ戦争、イスラエル・ハマス戦争など)、動機を持つハクティビズム、AI 対応ツールの普及により、DDoS 緩和はかつてないほど複雑化し続けています。デジタルファーストの世界では、組織がオフラインに陥ることは許容される結果ではありません。

精巧な DDoS 攻撃には、同様に精巧な DDoS 防御プラットフォームに加え、機械レベルの自動化と重要な人間のインテリジェンスを組み合わせた戦略が必要です。攻撃の緩和が不十分または過剰になると、多くの場合、自動化は失敗します。その際に救世主となるのが、セキュリティの専門家と堅牢なプロセスです。

事前に準備することの重要性は、どれだけ強調してもし過ぎることはありません。真の DDoS 防御システムと戦略は、アクティブな攻撃キャンペーン中にネットワークを保護するだけでなく、プロアクティブな防御ポスチャを継続的に構築する必要があります。

従来の DDoS 攻撃に関する新たな動き

時は 2025 年。汎用人工知能やポスト量子コンピューティングなど、デジタルシステムの運用方法を根本的に変えることを約束する次世代テクノロジーについて、皆語り合っています。では、従来の分散型サービス妨害(DDoS)サイバー攻撃についてはどうでしょうか。

DDoS 攻撃がサイバー妨害行為のより強力な形態に成長したことは否定できません。DDoS 脅威は、企業、政府、公共インフラにとって継続的なサイバーセキュリティの課題となっています。

このような攻撃の規模と影響を理解する最善の方法とは何でしょうか。 DDoS 攻撃を、ギガビット/秒(Gbps)、テラビット/秒(Tbps)、100万パケット/秒(Mpps)などの規模で測定する従来の手法は、現在では適切ではなく、十分ではないこともよくあります。

昨日の規模は今日の精巧さ

最新の DDoS 防御プラットフォームやセキュリティベンダーのほとんどは、シンプルで初歩的なボリューム型攻撃に簡単に対抗できるベースラインレベルのセキュリティを提供しています。一部のベンダーは、クリエイティブなマーケティングに乗り込み、「ハイパーボリューム型 DDoS 攻撃」などの派手な用語を考案して、この進化する脅威環境で注目を集め、存在感を維持しています。しかし、規模が重要でない場合、いったい何が重要なのでしょうか。

一言で言うと、答えは精巧さです。

ただし、DDoS 攻撃の精巧さのレベルを 1 つの指標に簡単に分類することはできません。攻撃の精巧さとは、より熟練した攻撃タイプと高度な戦術・手口・手順(TTP)を寄せ合わせたモザイクです。サイバー犯罪者やハクティビストは、これらの TTP を利用して、自動化されたアルゴリズムだけに依存する、またはオンプレミスのみのアプローチに依存する不適切な DDoS サイバーセキュリティシステムをたやすく過負荷状態にします。

このブログ記事では、2024 年に Akamai が観測した最も関連性の高い DDoS 攻撃の傾向について説明し、2025 年以降も組織を保護するために役立つ 3 つの重要ポイントを紹介します。

2024 年の DDoS 攻撃の傾向とパターンの振り返り

水平型 DDoS 攻撃の増加

Akamai Prolexic、Akamai Edge DNS、Akamai App & API Protector など、Akamai の DDoS 防御ソリューションで観測されたほぼすべての DDoS 攻撃に共通するテーマがあるとすれば、サイバー犯罪者がさまざまな DDoS 攻撃タイプを用いて複数の IP アドレスやインターネットに面した資産やサービスを一貫して標的にしていたということです。これらの資産やサービスには、HTTP、DNS、IPSEC、SD-WAN、セキュリティ情報およびイベント管理(SIEM)Web フロントエンド、FTPS サービス、伝送制御プロトコル(TCP)、ユーザーデータグラムプロトコル(UDP)、SYN フラッドなどがあります。

このような「水平型 DDoS 攻撃」は、 AI ツールの幅広い可用性によりかなり一般的になりました。AI ツールは広範な網を形成し、防御の脆弱性を体系的にチェックし、弱点を特定し、リソースをプールして組織の防御ポスチャの最も脆弱な点を集中的に攻撃します。

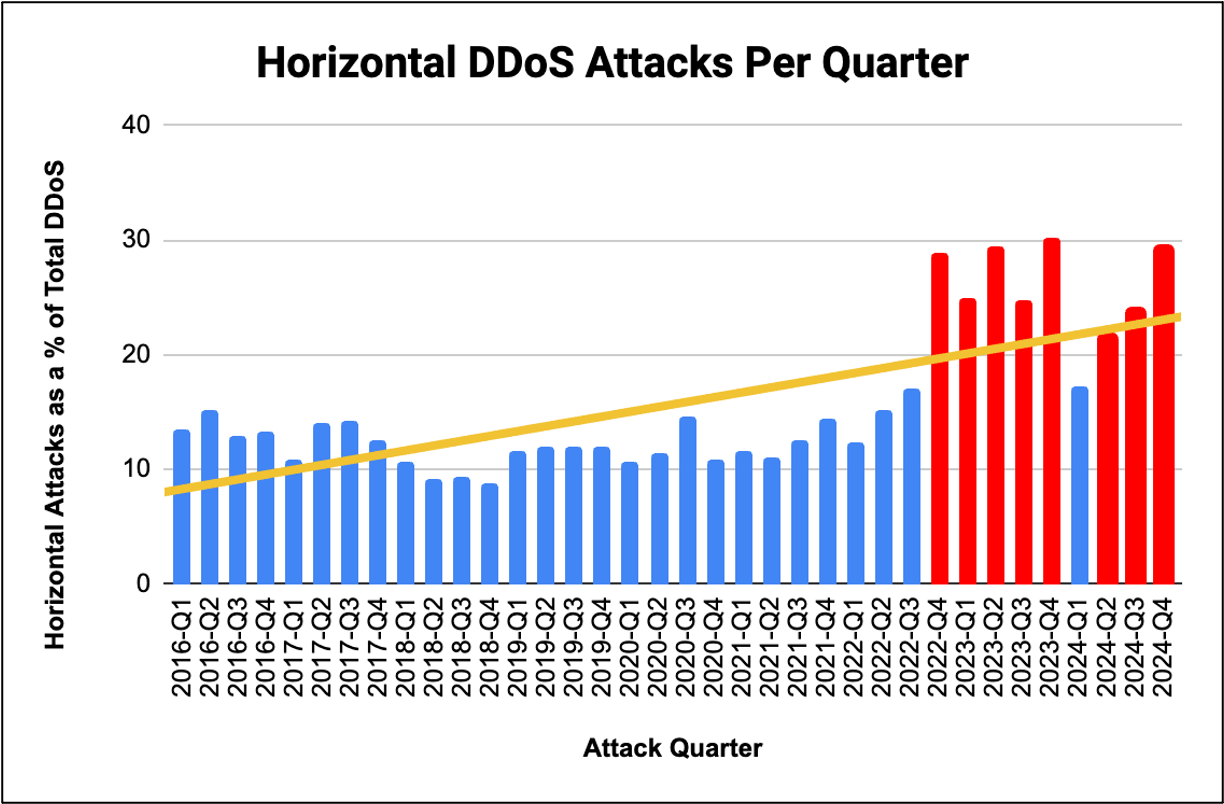

図 1 は、水平型 DDoS 攻撃の広範な普及状況を示しています。Akamai Prolexic によって緩和された DDoS 攻撃総数の約 30% は、マルチターゲットの水平型 DDoS 攻撃でした。注目すべき点は、2022 年第 3 四半期まで、水平型 DDoS 攻撃は DDoS 攻撃総数の 20% 未満を占めていたことです。

しかし、2022 年第 4 四半期以降、このタイプの攻撃は Akamai が緩和した DDoS 攻撃総数の最大 30% を占めるようになりました。

ターゲットだけでなく、DDoS の攻撃ベクトルも複数に

2023 年にアカデミー賞作品賞を受賞した映画のタイトルを覚えていますか?覚えていない方のためにもう一度ご紹介します。「Everything Everywhere All at Once(邦題:エブリシング・エブリウェア・オール・アット・ワンス)」です。サイバー犯罪者がこの映画のタイトルを 2024 年以降の攻撃のインスピレーションにしたと考えても過言ではありません。

2024 年に Akamai が緩和した DDoS 攻撃のほぼすべては、複数の攻撃ベクトルを使用した精巧な攻撃であり、自動化のみに依存する DDoS 防御プラットフォームを同時に、あるいは急速に進化するサイクルで過負荷状態にします。最新の攻撃は、複数のターゲット、複数のベクトル、そして開放型システム間相互接続(OSI)モデルに基づく複数のネットワークレイヤー(レイヤー 3、4、5、6、7、HTTP と DNS を含む)を標的とします。さらに、急速に進化する TTP を伴うことから、まさに「Everything Everywhere All at Once(あらゆる手段を、あらゆる場所で、同時に)」と要約することができます。

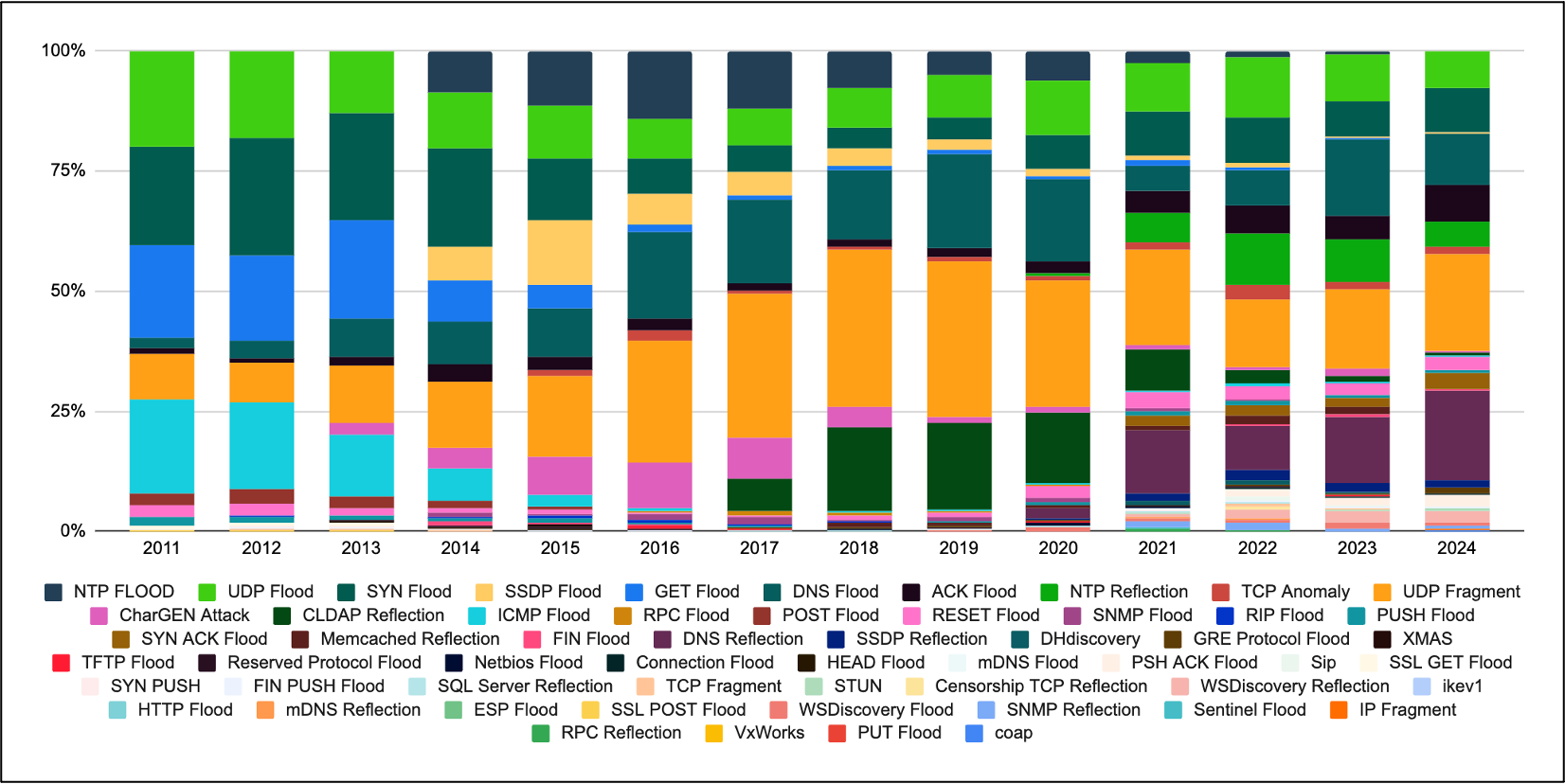

図 2 は、自動化にのみ依存する DDoS 防御プラットフォームを圧倒するために、サイバー犯罪者や脅威アクターが使用する DDoS 攻撃ベクトルの種類が増加していることを示しています。DDoS 攻撃ベクトルの数が増加し、攻撃の影響を増幅するためにそれらが急速に循環していることは、サイバー犯罪者が規模から精巧さへと転換していることを証明しています。

待ってください、それだけではありません!DDoS 攻撃は、その継続時間も長期化しています。

最新の DDoS 攻撃は、マルチターゲット攻撃やマルチベクトル攻撃だけにとどまりません。攻撃の継続時間も長期化してきており、組織化された DDoS キャンペーンを数時間、場合によっては数日、数週間にわたって実行することもよくあります。

この傾向を裏付ける主な要因は 2 つあります。

世界中で複数の地政学的紛争が発生しているため、脅威アクターは、敵に対して大規模かつ長期にわたる DDoS 攻撃キャンペーンを開始し、維持するために必要な財務的リソースと技術的リソースを手にすることができます。

もう一つの要因は、AI 対応システムの普及や、感染したモノのインターネット(IoT)デバイスのボット化が広く蔓延することにより、脅威アクターにとって非常に有用な状況が作り出されていることです。新世代のテクノロジーが急速に進化する中で、犯罪者とセキュリティシステムの間では優位に立つための駆け引きが繰り広げられています。

60 分を超える DDoS 攻撃は、多くの場合、ネットワークの防御システムの弱点を体系的にテストしてからリソースをプールしてネットワークの帯域幅を過負荷状態にし、接続性に影響を与えます。

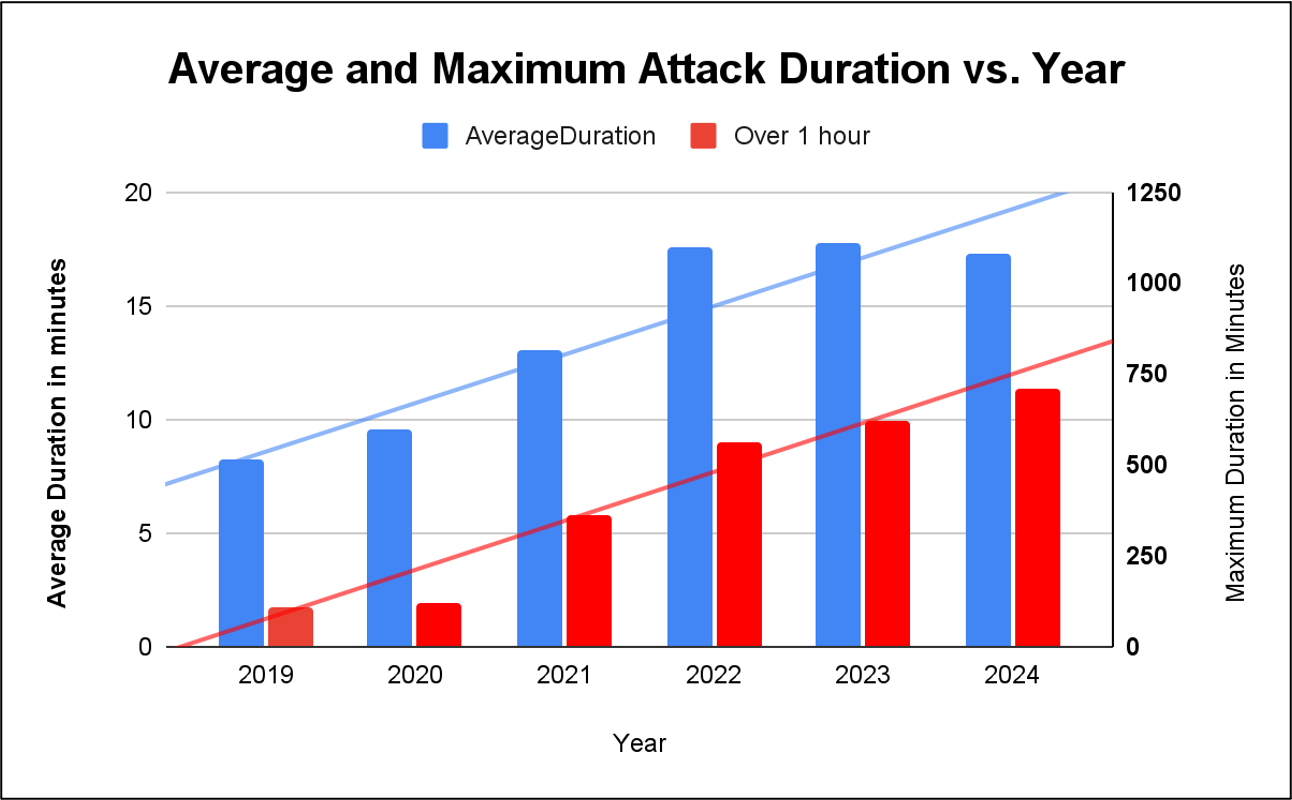

図 3 は、DDoS 攻撃の平均継続時間が過去 3 年間で横ばい状態になっている一方で、60 分以上継続する精巧で組織化された攻撃の件数は増加し続けていることを示しています。

DDoS 攻撃の 60% 以上に DNS コンポーネントがある

前にも述べましたが、ここでも次のように説明します。DNS がダウンすると、オンラインプレゼンスも消滅します。そのため、脅威アクターが脆弱な組織の DNS インフラへの攻撃を倍増させているのは当然のことです。

DNS が特に標的になりやすいのは、現代のネットワークインフラとは異なり、セキュリティが大きな懸念事項ではなかったインターネットの黎明期に開発されたものであるためです。当時は、人間言語を使用してデジタル資産を操作するスピードと利便性に重点が置かれていました。

数十年にわたり、オンプレミス DNS インフラの開発に投資した多くの組織は、DNS DDoS 攻撃に対して脆弱なままとなっています。

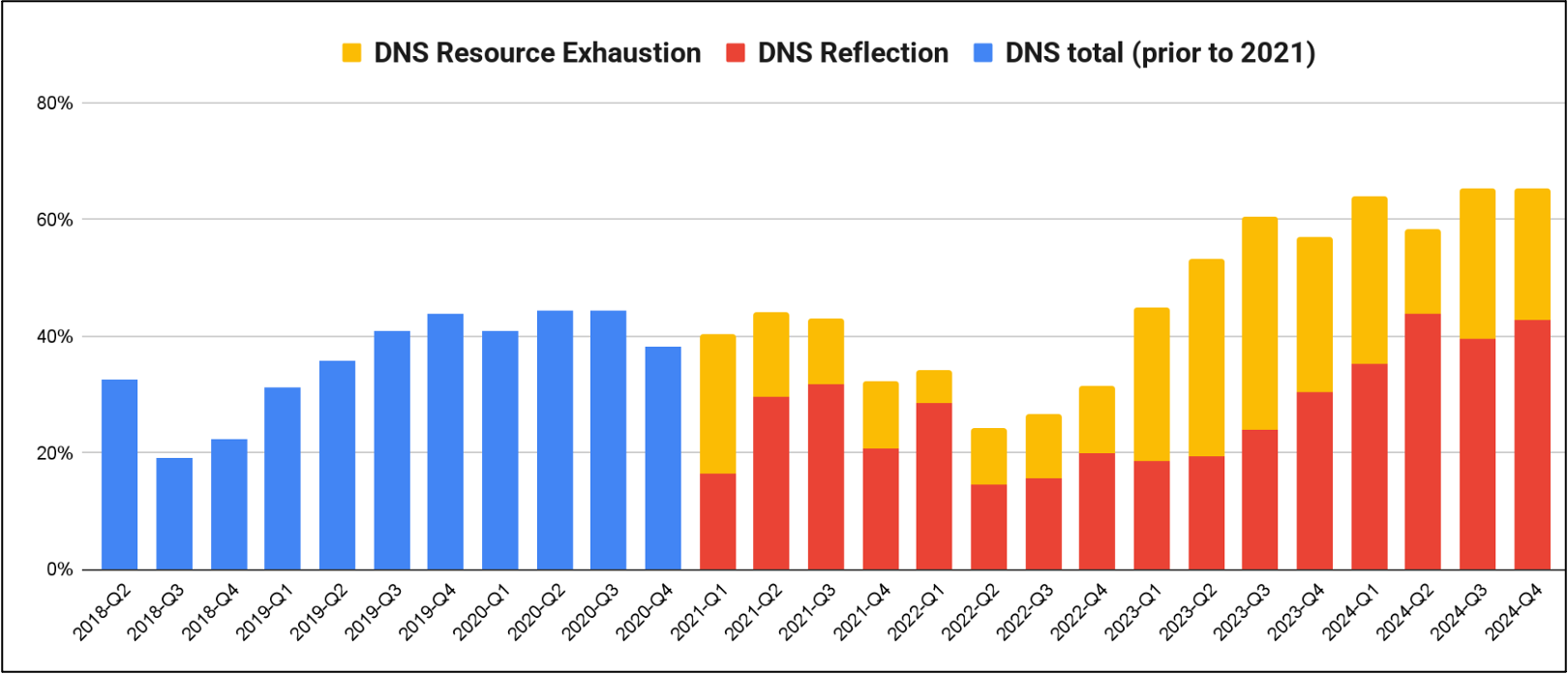

図 4 は、2024 年第 1 四半期、第 3 四半期、第 4 四半期に Akamai が緩和した DDoS 攻撃全体の 60% 以上に DNS コンポーネントがあることを示しています。興味深いことに、2023 年には DNS リソース枯渇(またはレイヤー 7 DNS クエリーフラッド)攻撃が DNS を標的とした攻撃の主なタイプでしたが、2024 年第 2 四半期以降、脅威アクターは主要な攻撃ベクトルとして DNS リフレクション攻撃を再び選択しています。さらに、DNS や DNS 関連のサービスをホストするインフラが、進化する脅威から十分にプロビジョニングされていない場合や、保護されていない場合もあります。このような変化により、進化する脅威変数に簡単に適応できる堅牢な DNS DDoS 防御システムの必要性が浮き彫りになりました。

では、認識されながらも無視されているボリューム型攻撃についてはどうでしょうか。

最新の DDoS 攻撃の精巧さと複雑さの影響は、その規模の影響よりも大きくなります。とはいえ、脅威アクターが、利用可能なすべての TTP を駆使して、事態を悪化させる DDoS 攻撃を仕掛けようとしていることも認識しておくべきです。

実際、有力な変数の一つは規模です。複数の攻撃ベクトルと複数のターゲットを同時に組み合わせることで、このような攻撃に対応できない DDoS 防御プラットフォームを簡単に過負荷状態にし、ダウンさせることができます。

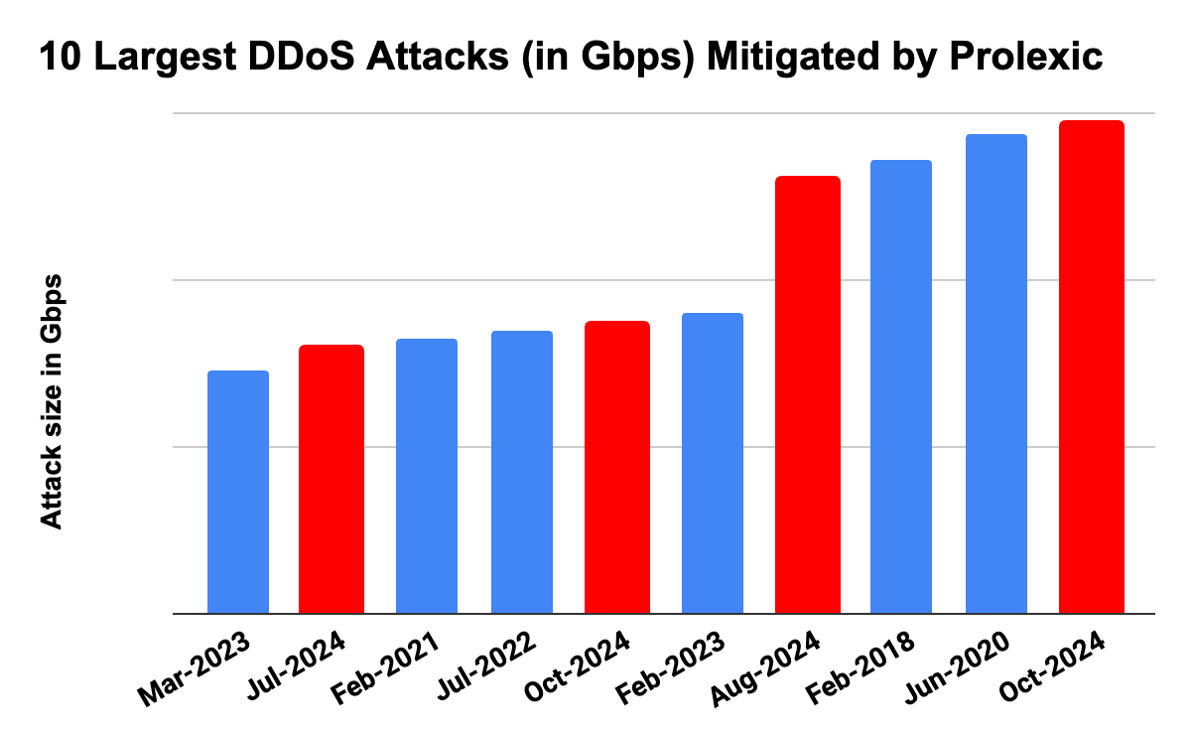

Akamai Prolexic がこれまでに緩和した最大規模の DDoS 攻撃 10 件のうち 4 件は、2024 年に発生しました。AI を活用したツールやグローバルなボットネットの普及により、攻撃者は DDoS 攻撃の規模を比較的簡単かつ安価に拡大できます。

世界を動かしているのは、アプリと API

自明なことですが、今日の世界は、Web アプリケーションと API によって動かされていると言えます。おそらくこのブログ記事の読者は、コンピューターやスマートフォンの Web ブラウザー(アプリケーション)を使用してお読みになっていることでしょう。または、スマートフォンやタブレットの LinkedIn アプリでこのブログに関する投稿を見たのかもしれません。インターネットに面したアプリケーションが現代の世界を牽引している中で、サイバー犯罪者が標的組織のアプリケーションに DDoS 攻撃を集中させる傾向があることは、驚くべきことではありません。

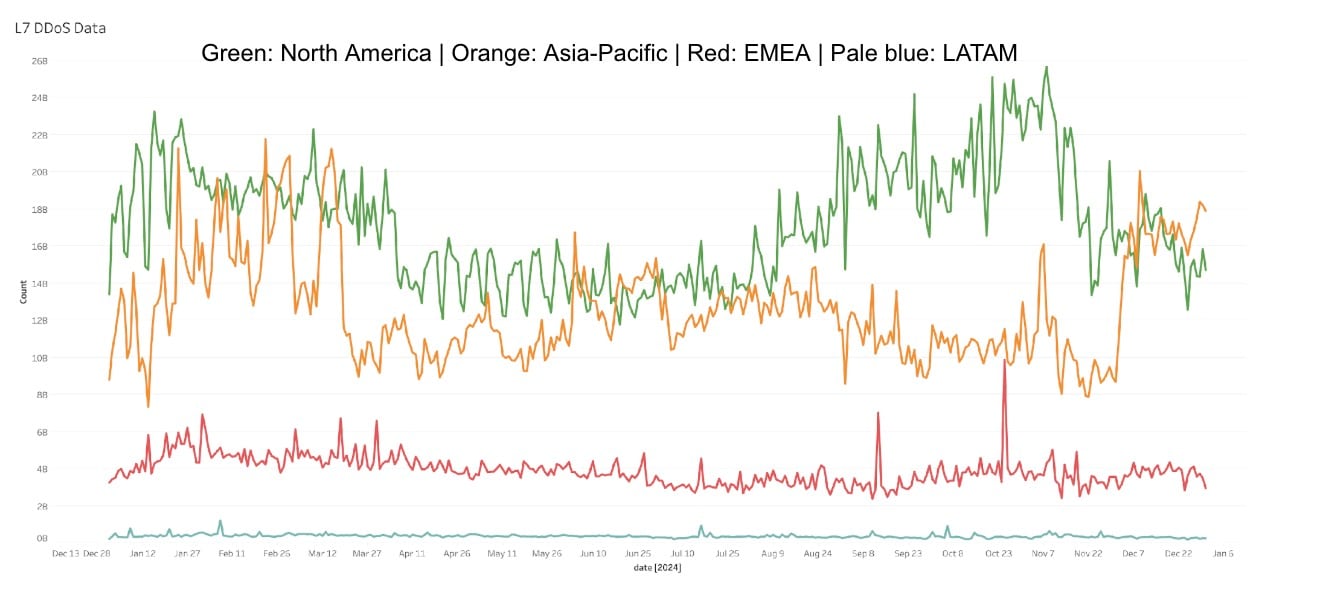

2024 年、Akamai は主に北米、ヨーロッパ、中東、アフリカ地域を中心に、大規模なレイヤー 7 攻撃(アプリケーションレイヤー攻撃)が継続的に発生していることを観測しました。図 6 は、年末にかけてアプリケーションレイヤー攻撃トラフィックが増加していることを示しています。アジア太平洋地域では、年末の第 4 四半期にレイヤー 7 DDoS 攻撃が顕著に増加し、金融サービス組織や公共サービスの重要インフラを標的とするケースが多発しました。

Behavioral DDoS Engine が攻撃を受けているアプリケーションと API を保護

App & API Protector の Behavioral DDoS Engine は、悪性の DDoS トラフィックのパターンをインテリジェントに識別し、組織のネットワークのエッジでそのようなトラフィックをブロックすることで、顧客のアプリケーションと API を自動的に保護する上で重要な役割を果たしています。

3 つの重要ポイント

防御をプロアクティブに準備します。ネットワークのアタックサーフェスを縮小し、避けられない DDoS 攻撃中に貴重な時間を節約できる堅牢なランブックを構築します。

最新の精巧な DDoS 攻撃はもはや規模だけの問題だけではないという事実を認識します。今日の DDoS 防御には、高度な機械レベルの自動化に加え、貴重な人的専門知識と効果を発揮する厳格なプロセスが必要です。自動化だけでは過剰な緩和が発生し、正規のユーザートラフィックがブロックされる可能性があります。また、容易に誤設定され、意図しない結果が生じる可能性もあります。トレーニングを受けた専門家とのコンサルティングにより、賢く、戦術的に、そして安全に自動化を活用できます。

デジタルファーストの世界では、たとえ 1 秒でもオフラインになったり、正規ユーザーの一部を意図せずブロックしてアップタイムを認知させたりすることは許容できない結果であることを認識します。セキュリティは、長年の試練に耐え抜いたソリューションにお任せください。DDoS 防御プラットフォーム自体がオフラインになってしまうと、必要なときにネットワークを保護できません。賢明な選択をしてください。そうしないと、DDoS 攻撃後のネットワーク復旧に多くの時間(そして費用)を費やすことになる可能性があります。