DDoS 攻撃によって防御を突破されたとき、あなたはどうしますか?

Surmed Sheikh から補足説明と主題に関するサポートをいただきました

目次

はじめに

Akamai は最近、2024 年の分散型サービス妨害(DDoS)攻撃の傾向に関する知見を公開しました。最も顕著な傾向は、サイバー犯罪者が従来のボリューム型攻撃やハイパーボリューム型攻撃から巧妙な攻撃に転換していることです。膨大な帯域幅を消費する旧式のボリューム型 DDoS 攻撃は常に注目されていますが、あくびをしている間もないほどトラフィックボリュームの大きい他のタイプの DDoS 攻撃が世界中のさまざまな地域で壊滅的な被害を引き起こしています。

実例:複数のタイプの DDoS 攻撃が同時に発生

他のセキュリティ情勢と同様に、サービス妨害(DoS)攻撃もイノベーションを繰り返し、混乱を起こし続けています。

2024 年後半、Akamai は、アジア太平洋地域の企業や行政機関を標的とした複数のタイプの DDoS 攻撃など、かつてないキャンペーンを観測しました。この攻撃は非常に巧妙で、同地域内の複数の国で数か月間実行されたため、CISO、CIO、ネットワーク・セキュリティ・チームは何日も眠れない夜を過ごすことになりました。

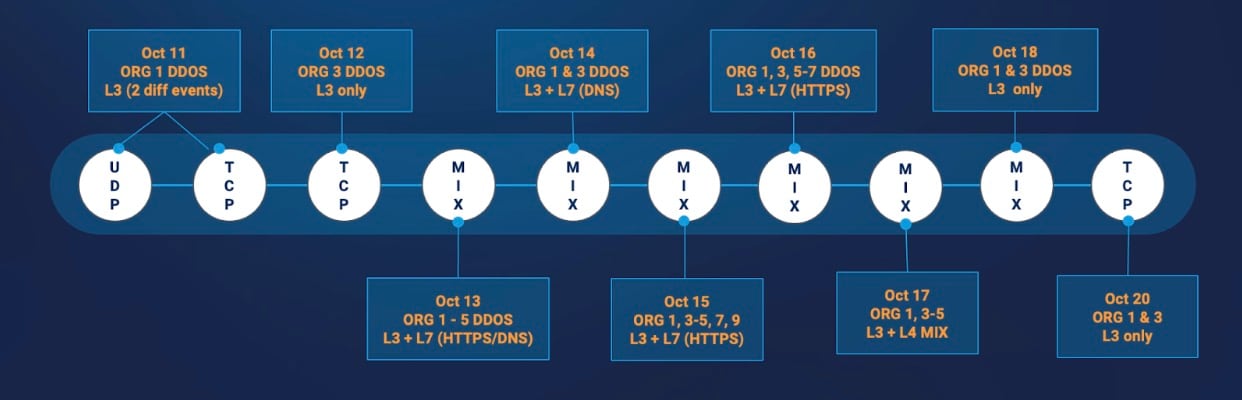

サイバー犯罪者は複数の企業を同時に攻撃しており、これは実質的に、巧妙な攻撃を大規模に組織化できるほどのリソース量があることを示しています(図を参照)。

さらに、この脅威アクターは複数のベクトルを迅速に繰り返し、他の戦術、手法、手順も使用しており、綿密な戦略によって標的型防御の長所と短所を特定したようです。後続の DDoS 攻撃は、被害を受けた組織の特定のインフラに合わせて調整されていました。これは総当たり DDoS からより戦略的な DDoS 攻撃への転換を明らかに示すものであり、セキュリティ専門家は危機感を覚えました。

凶報

完全に自動化された DDoS 防御システムや完全オンプレミスの DDoS 防御システムの多くが機能せず、複数の組織が大きな影響を受けました。組織や機関がオフラインになったことにより最も影響を受けたのは、多くの場合、消費者でした。

例えば、航空会社の業務が中断され、フライトの遅延など、乗客にとって不都合なことが発生しました。

また、金融サービス企業の顧客が自分のアカウントにアクセスできなくなりました。

セキュリティチームが DDoS 防御システムコンソールにログオンして設定の確認や更新を行えなかった場合もあり、完全に自動化された DDoS プラットフォームの限界がさらに明確になりました。

朗報

独自のプラットフォーム・人・プロセスのフレームワークに基づいた Akamai DDoS 防御ソリューションを使用していた顧客は、この攻撃に耐えることができました。また、Akamai は、自動 DDoS 防御プラットフォームによるシステム保護が不十分であることが原因で悪影響を受けた企業に対し、緊急支援を提供しました。

巧妙なキャンペーンに直面して完全自動化のアプローチが機能しなかった際、その窮地を乗り越えるために、機械的な自動化とグローバルな Security Operations Command Center(SOCC)チームがもたらす人間のインテリジェンスを組み合わせる Akamai の手法が役立ちました。また、エキスパートチームとのプロアクティブな連携を通じて開発された堅牢なプロセスが、組織が必勝の防御ポスチャを確立するのにも役立ちました。

規模から高度化への転換

機密性、完全性、可用性(CIA)の 3 つの要素は、サイバーセキュリティの世界における基本的な概念です。可用性がなければ機密性と完全性が失われ、ビジネスが中断されます。そのため、DDoS 攻撃は深刻な問題となっています。

規模も依然として重要な要素ですが、攻撃者は次のような方法で巧妙さと精度に投資して、正当なネットワークトラフィックを模倣し、ROI を最大化しています。

AI を使用して偵察を強化し、脆弱性と標的をより適切に特定して、攻撃の効率と効果を高めています。DDoS 攻撃は偶然の出来事ではなく、標的ごとのデジタルインフラに合わせて調整されています。攻撃者は、標的のインフラについて、少なくともユーザーと同じくらい多くの知識を持っています。

ツールやインフラの構築、購入、借用、または大量の IoT デバイスの導入により、弱点やソーストラフィックを調査する能力を確保しています。IoT デバイスの匿名性、多様性、キャパシティは、攻撃者に強力なボットネットを構築するための多くの選択肢をもたらします。

すべてをオーケストレーションし、テレメトリーからのフィードバックを組み込むことで、ターゲットサーバーと攻撃ベクトルのバリエーションを確保し、正確なルーティングを実現しています。これにより、マルチベクトルプロトコル攻撃の開始、維持、実行中の変更が容易になります。現在、60% の攻撃には 2 つ以上のベクトルがあり、持続時間はさまざまです。

協力してリソースと専門知識を蓄え、プレゼンスを最大限に高めています。場合によっては、国家の支援を受けた攻撃者、ハクティビスト、スクリプトキディなど、さまざまな目的を持つさまざまな組織が協力していると見られます。

ランサムウェアやマルウェアなどの脅迫手法を組み込んだ統合型の DDoS ツールセットにより、収益性を高めています。これにより、ビジネスの中断が生じるだけでなく、被害者の経済的コストとコンプライアンス上のリスクも増大します。

アジア太平洋地域の巧妙な DDoS キャンペーン

2024 年に Akamai が観測したいくつかの DDoS 攻撃では、規模から巧妙化への転換が顕著に見られます。このブログ記事で先述したアジア太平洋地域の DDoS キャンペーンには、次のような特徴があります。

攻撃で使用された帯域幅はわずか(1 Gbps 未満から 119 Gbps まで)でしたが、被害を受けた組織をオフラインにすることで大きな影響を与えました

複数日にわたる攻撃が、12 時間のセグメントで開始および停止し、翌日に勢いを増すように調整されていました

グローバルに分散されたボットが大量(多くの場合数千)の宛先 IP アドレスを同時に標的とし、重要な顧客対応システムをオフラインにしました

攻撃の時間、ベクトル、パターン、ボリュームが標的の変更に合わせて変化し、負担の多い IT セキュリティチームの仕事がさらに複雑化しました

PSH-ACK、SYN、UDP を使用したフラッド攻撃、GRE プロトコル、GET フラッド、HTTP リクエスト、DNS リフレクションなどのさまざまな攻撃ベクトルが重要なサービスを停止させるために使用されました

UDP ベースのベクトルよりも緩和が困難な TCP ベースのベクトル(状態外パケットなど)も多用され、修復の問題が増大しました

波状攻撃の最初の 2 日間は、レイヤー 3 とレイヤー 4 のシグネチャーで構成されるボリューム型 DDoS がマルチベクトルの主な焦点で、アプリケーションレイヤー攻撃(レイヤー 7)は最小限でした

波状攻撃の最初の 2 日以降は、レイヤー 7 HTTP フラッド DDoS(主に大手金融機関の重要な Web アプリケーションを標的とする多様な URI パスを持つフラッドリクエスト)が急増し、2 分間で 250 万件のリクエストが発生しました

レイヤー 7 HTTP リクエストの大規模フラッドが 30 分未満で 1 秒あたり 1 億 8,000 万リクエストを超えました(Akamai やその他の組織は、このレートを維持できるボットネットについて以前に報告しています)

前述のとおり、このサイバー攻撃の被害者の一部は、このような巧妙な攻撃を阻止するためには不十分である完全に自動化された DDoS 防御を使用していました。修復を成功させるためには、人間による介入が必要でした。

サイバー犯罪者が屈する可能性は低いと考えられます。実際、Akamai が観測しこのブログ記事で概説している傾向は、攻撃者が最近の成功を持続させ、おそらくそれを積み重ねようとしていることを示唆しています。粘り強さ、自動化、力を駆使し、攻撃者はしぶとく持ちこたえます。

DDoS 防御は綱渡り

DDoS 防御サービスは、ビジネスをサポートする正当なトラフィックを許可することと、帯域幅やインフラリソースに負担をかける不要なトラフィックや悪性トラフィックを拒否することのバランスを常に取る、綱渡りのようなものです。今日の DDoS 攻撃は、慎重な偵察に基づいて焦点を絞り、最適化されています。テレメトリーと情報に基づいた意思決定に基づいて、ベクトル、期間、プロトコルの組み合わせ、変動する流量を調整できます。

ハッカーは、デジタル・ネットワーク・インフラの特定の領域を標的にするためのリソースを確保する前に、さまざまなアタックサーフェスを体系的にテストして相対的な弱点を探します。トラフィックが変化しても、正当なトラフィックに影響を与えずに、攻撃トラフィックを正確に映し出すルールと堅牢なプロセスを定義する必要があります。

完璧にすることは困難です。どんな DDoS 攻撃もゼロデイのようになっている今日の世界において、ダウンタイムがゼロであることを期待することは損失を招きます。何が送信されるのか、何が標的になるのか、それがどのようなレート、サイズ、複雑さで行われるのかはわかりません。

自動化は便利なツールですが、賢く使用する必要があります。例えば、レート制御で SYN フラッドをオーバーフィルタリングすることで誰でも DDoS を阻止できますが、それはビジネスに悪影響を及ぼします。

適切なバランスを取る

適切なバランスを取るためには、正当なトラフィックを維持することを優先する必要があります。まず、展開されたアプリケーションやサービスに合わせてシグネチャーベースのフィルターを適用し、一貫性を確保します。必要に応じて、慎重に調整されたレート制限を使用できます。場合によっては、管理可能な量の攻撃トラフィックが許可されることもあります。

Akamai の DDoS 防御ソリューションは、フォールス・ポジティブ(誤検知)の防止、つまり正当なユーザートラフィックがオリジンに到達することを許可しつつ DDoS 攻撃トラフィックを防止することに常に重点を置いています。DoS 攻撃トラフィックの量を慎重に計測し、デジタルインフラを過負荷状態にしないように設計することができます。

しかし、正当なユーザーによるリソースへのアクセスを阻むことが一度でもあれば、ブランドや評判への影響が生じるだけでなく、コンプライアンスの総点検を行わなければならなくなる可能性があります。しっかりと情報を取り入れてこれを理解している組織は、自動化だけに依存することに消極的です。

DDoS 防御に構造化されたアプローチを採用

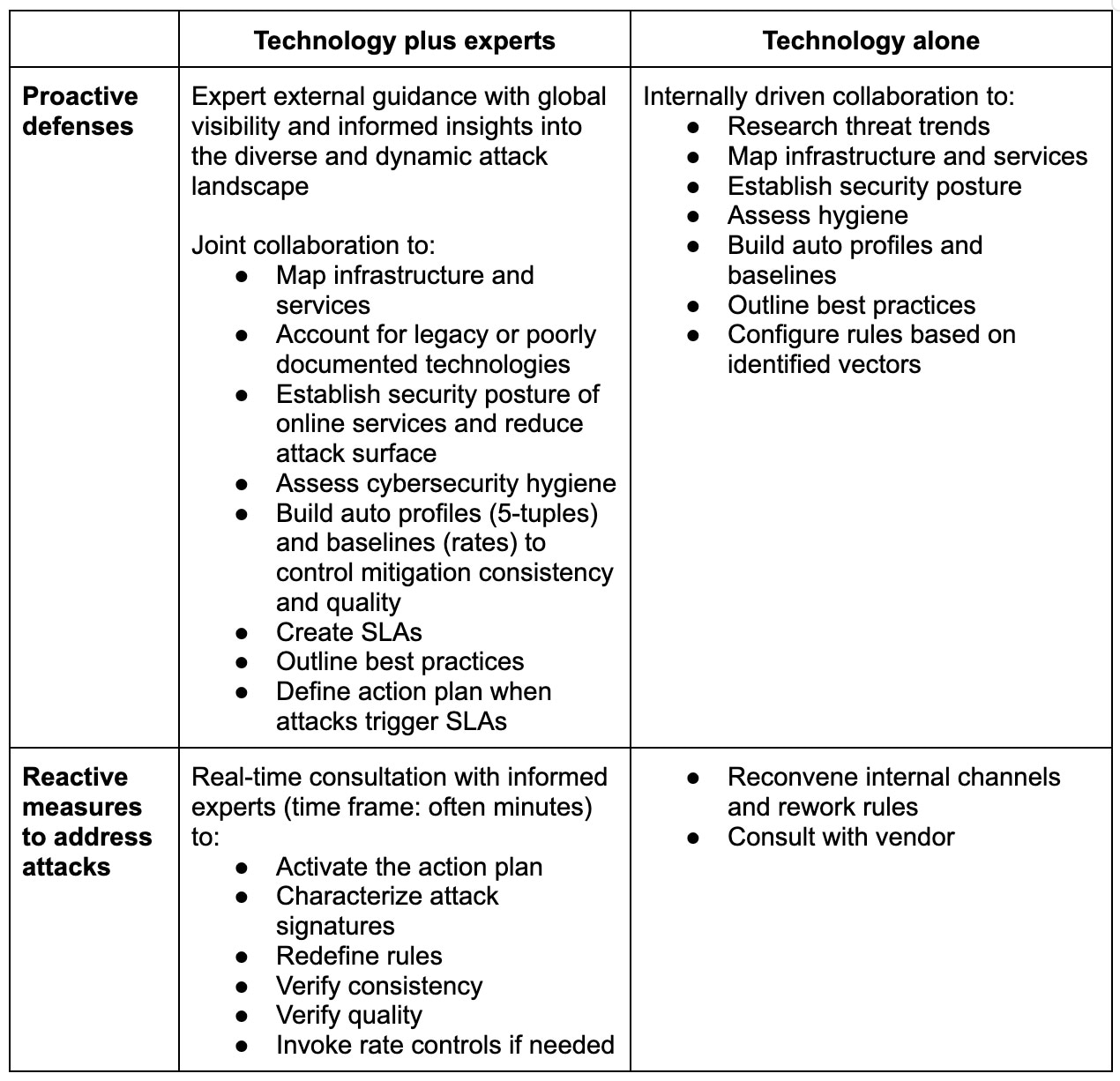

構造化されたアプローチによる DDoS 防御は、検討する価値があります。このアプローチでは、事前に準備された防御を攻撃が凌駕したり回避したりした場合に、エキスパートが介入します。体系的なインシデント対応計画とサービスレベル契約(SLA)により、ビジネスをサポートする重要なサービスの可用性を最大限に高めることができます(表を参照)。

DDoS 防御に対する 2 つのアプローチ

プロアクティブ型のアプローチ

2 つのアプローチのうち、「プロアクティブ型」のセクションには類似点があります。どちらにも、IT 環境を理解し、DDoS 防御の導入を正式化するための事前対応が含まれるということです。主な違いは、グローバルな可視性と情報に基づいた知見を持つ専門家との共同作業により、その後の作業の強力な基盤を築くこと、つまりより堅牢な防御を定義することです。

事後対応型のアプローチ

2 つのアプローチのうち、「事後対応型」のセクションには明らかな違いがあります。最悪のシナリオに対する共同計画により、攻撃が予期しない方法で変異した場合でも、はるかに良い結果が得られる可能性があります。SLA は、それを満たすことに対する非常に強力な動機を防御者に与えます。それにより、人間の力が発揮されます。

Akamai は 20 年以上にわたり、すべての主要な業界や地域で、最も重要な企業、重要な公共機関、エンタープライズグレードの組織を進化する DDoS 攻撃から「テクノロジー + エキスパート」のアプローチによって保護することを提唱してきました。20 年以上にわたるリーダーシップが、Akamai の謙虚さと成熟度に現れています。

人間の力によってより良い DDoS 防御の成果を生み出す

「マネージド型」は、今日の多くのインターネットサービスにとって新たな標準となっています。マネージドサービスでは、サポートするサービスとの橋渡し役をエキスパートが担うことにより、人が必ず重要な役割を果たします。DDoS 脅威に対する防御も同じです。自動化が不十分である場合や、プロセスの不備によって意図しないリスクが生じる場合は、防御レイヤーを追加することが重要です。

リスクを軽減する SLA を備えたマネージドサービスは、実際にコストを削減できます。規制の厳しい業界では、SLA がコンプライアンス要件の達成に貢献し、さらに大きな価値をもたらします。

経済的な面についてもう少し詳しく見てみましょう。自動化された DDoS 防御が 70~80% の時間機能していても、自動化が機能しない 20~30% のケースによって大きなコストが発生する可能性があります。ネットワーク・セキュリティ・チームがサーバーリソースを再起動し、システムをオンラインに戻すために費やす工数が、大きな間接費になる可能性があります。

残業してリソースを補強しなければならないチームが失う時間にかかる正確なコストを判断できますか?経験豊富な組織は本当に、デジタル・インフラ・チームの心の平穏に値段をつけることができるのでしょうか?

人は SLA に定められた義務を果たしますが、完全に自動化されたソリューションは果たしません。阻止までのスケジュールを握るのは人です。人は緩和の一貫性を確保します。人は豊富な経験を活かして、正当なトラフィックを許可するルールを作成し、サービスやビジネス機能に悪影響を及ぼさない合意された割合の不要なトラフィックとのバランスを取ることができます。

DDoS 攻撃が勢いを取り戻し、かつてないほど悪化しているなか、どうすればよいのか

DDoS 攻撃が実際になくなることはなく、新たに顕在化した影響力のあるサイバー脅威の出現に伴い、重視されるポイントが変わりました。DDoS のイノベーションは続いており、特に攻撃に収益化ツールが組み込まれているため、意思決定者は防御の ROI を再評価しています。

自動化は重要ですが、監視と組み合わせる必要があります。自動化やプロセスが機能しない場合にオンラインビジネスを中断させないようにするためには、情報に精通したエキスパートが介入する必要があります。また、DDoS 防御(自動化 + SOCC へのアクセス)の総コストを調査し、完全に自動化されたソリューションが機能しない場合に生じる重要なサービスへの悪影響のコストを把握することが重要です。

Akamai のプラットフォーム・人・プロセスのアプローチ:自動化 + 人間のインテリジェンス

Akamai は、堅牢なグローバルインフラに支えられた迅速で包括的な DDoS 緩和で高い評価を得ています。Akamai は 6 世代にわたる優れた DDoS 機能を提供してきました。そして、揺るぎないプラットフォーム・人・プロセスのアプローチに基づいて機械的な自動化を人間のインテリジェンスで強化することにより、さらなるイノベーションを実現します。

Akamai はいつでも、企業、サービスプロバイダー、その他の組織からのご相談に応じ、現代の巧妙かつ動的な攻撃に対して Akamai の防御が優れている理由を実証いたします。