Zero Trust Network Access 是一种自相矛盾的说法

Zero Trust 实际上很简单,应该将它看成是通过强有力的形式体现了古老的最小权限原则,但这并不意味着它与最小权限原则的概念相同。事实上,它与最小权限原则最重要的区别之一是,当涉及到访问时,Zero Trust 基于应用程序访问,而不是网络访问。因此,当 Gartner 的全新 SASE (Secure Access Service Edge) 模型中包括 Zero Trust Network Access (ZTNA) 时,我感到十分惊讶。这个术语本身的措辞是自相矛盾的,我之所以指出这个观点,是因为这十分重要。网络访问和应用程序访问之间的区别至关重要。

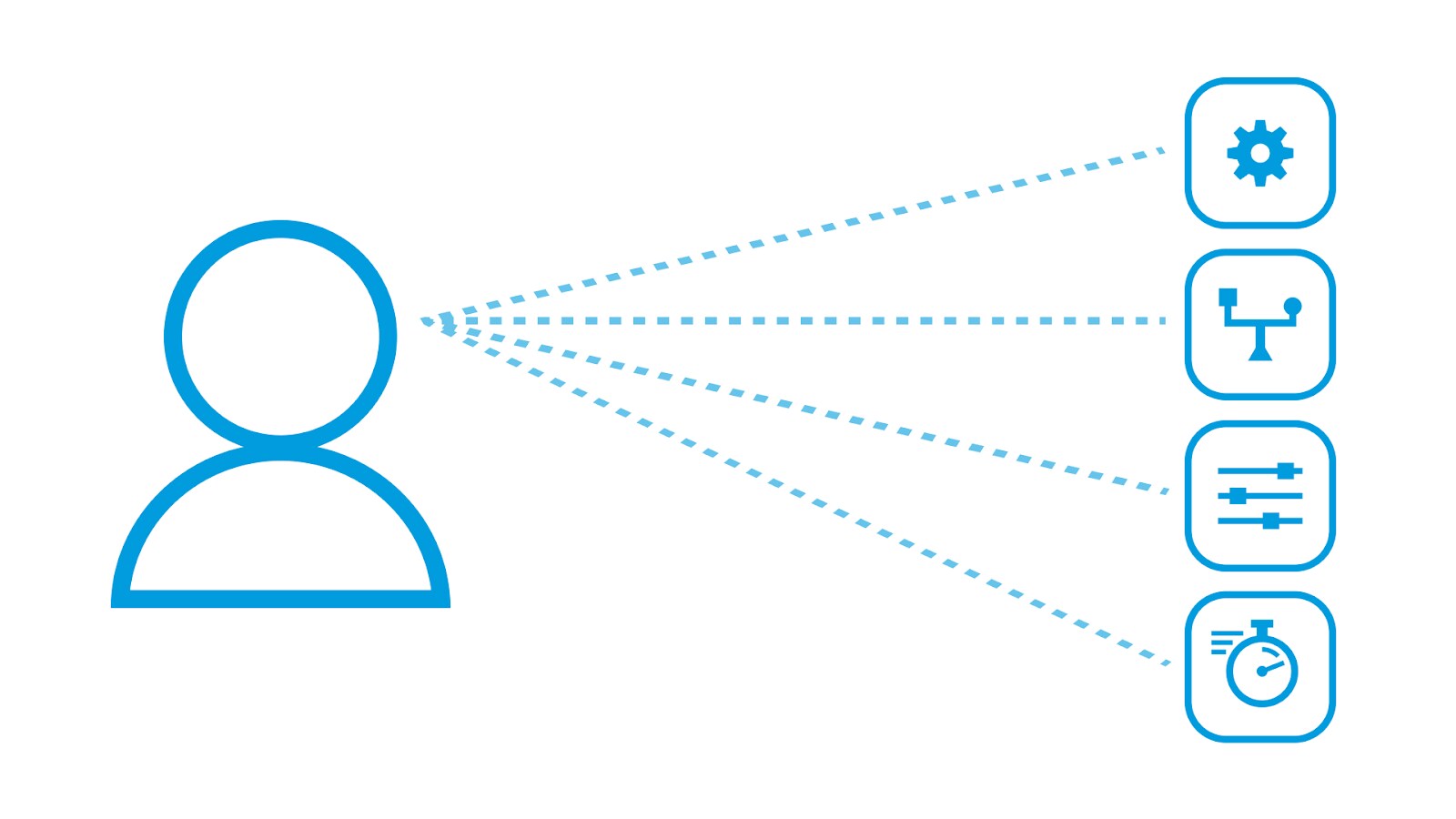

传统上,对企业应用程序的访问基于网络访问。您需要在企业网络上才能访问企业应用程序。如果您在公司的办公大楼里,那么,您会连接到公司的 Wi-Fi 网络或以太网,可能还要额外经过一个网络访问控制 (NAC) 步骤。如果您在其他地方,那么您会使用虚拟专用网络 (VPN)。无论如何,您都要经过某种身份验证和授权步骤,完成之后,您就可以进入企业网络。此时,您拥有更高级别的权限,可以访问企业应用程序。

传统的网络访问:企业网络上的用户可以查看每个可路由的应用程序。

传统的网络访问:企业网络上的用户可以查看每个可路由的应用程序。

但是,网络访问权限提供了更高级别的权限,造成您可以访问不需要的额外功能。具体来说,您可以查看该网络上每个可路由的应用程序。您可能无法登录每个此类应用程序,但您可以看到它们 - 也就是说,您可以把数据包路由到这些应用程序中。这个区别十分重要。如果您能查看一个应用程序,您可能会让它执行代码(例如,显示一个登录屏幕或开始一些其他形式的登录质询)。如果您能让它执行代码,您可能就能利用一个漏洞。

事实上,您可以扫描网络中存在漏洞的应用程序,然后利用它们。当然,您可能很善良,不会做这样的事情,但并非每个人都是这样。更重要的是,您的设备上可能包含恶意软件,如果您进入了企业网络,那么这些恶意软件也是如此。恶意软件会扫描网络中存在漏洞的应用程序。恶意软件正是通过这种方式来传播和寻找可以利用的高价值应用程序,勒索软件也会通过这种方式来寻找可以加密的高价值数据,然后索取解密赎金。

我们在这里看到的情况明显违反了最小权限原则。您需要访问某些应用程序,但您并不需要能够查看任何其他应用程序,更别说扫描网络中的漏洞了。Zero Trust 通过使用基于应用程序的访问模式来解决此问题。

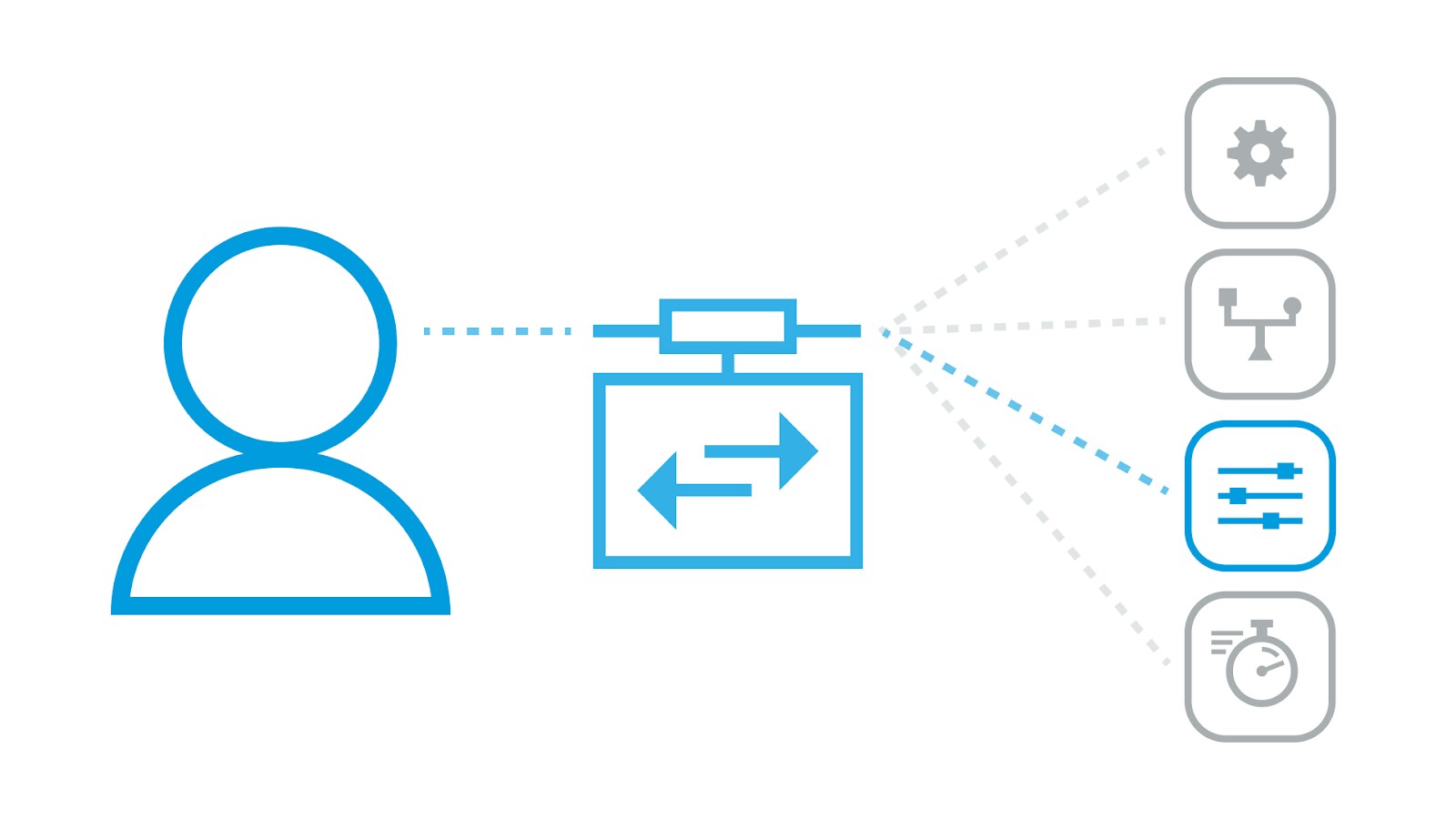

使用 Zero Trust 访问模式时,用户和应用程序之间无法直接路由,相反,所有访问都要通过代理进行路由。一般来说,以服务的形式提供 Zero Trust 访问,并将代理置于多个互联网地点。因此,用户只需要连接到互联网。用户永远不需要进入企业网络。

Zero Trust 应用程序访问:用户被重定向到一个代理,该代理只允许用户访问其获得授权的应用程序。用户无法看到其他任何应用程序。

Zero Trust 应用程序访问:用户被重定向到一个代理,该代理只允许用户访问其获得授权的应用程序。用户无法看到其他任何应用程序。

即使是进行远程访问,也不需要 VPN。当用户试图连接到一个应用程序时,他们会被重定向到这些代理中的一个。只有在代理对用户进行了身份验证并确定用户有权使用该应用程序后,它才会建立与该应用程序的前向连接,并允许用户与该应用程序进行通信。代理执行这种授权、身份验证和前向连接的方式因具体实施而异,这个话题不在本文的讨论范围之内。

我们现在可以看到基于网络的传统访问模式和基于应用程序的 Zero Trust 访问模式之间的明显对比。在基于网络的访问模式中,应用程序所暴露的对象是网络(整个互联网或企业网络),任何可能需要访问的人都可以查看应用程序。相比之下,在基于应用程序的访问模式中,应用程序是不可见的,只有那些确实需要访问的人在经过身份验证和授权之后才可以查看应用程序。

使用基于应用程序的 Zero Trust 访问模式时,用户永远不需要进入企业网络,也不需要使用 VPN。