以英国银行为目标的大规模攻击活动绕过 2FA 机制

2020 年 7 月 14 日,Cyjax 的安全研究人员 Oliver Hough 发布了一份报告,该报告重点介绍了一次 针对英国银行客户的网络钓鱼活动,该活动规避了双重身份验证 (2FA)。2020 年 12 月 16 日,WMC 的全球威胁情报团队的研究人员 披露他们正在追踪一个化名为 "Kr3pto" 的攻击者。

该攻击者是一个网络钓鱼工具包开发人员,他构建并销售针对金融机构和其他品牌的独特工具包。在一些案例中,这些工具包针对的是英国的金融公司,它们绕过了 2FA。Akamai 的研究团队能够追踪这两份出版物中描述的一些网络钓鱼活动。我们能够看到这些攻击的庞大规模,攻击时间可以追溯到 2020 年 5 月。此外,虽然之前提到的博文指出,Kr3pto 工具包使用的后端管理面板有所不同,但我们的研究表明,这些攻击的核心要素(即网络钓鱼工具包本身)是相同的。

犯罪分子通过管理面板来管理网络钓鱼工具包的各种元素,比如数据收集、地理定位、用户提示和安全性。虽然大多数工具包都有自己的管理员控制功能,但情况并不总是如此。此外,随着工具包遭到破解和传播,那些重新打包工具包的人(通常称为翻录者)会使用自己的管理面板,以便宣传自己的品牌。

Akamai 追踪了超过 7600 个使用 Kr3pto 工具包部署的域,攻击者滥用了 8 个不同的银行品牌,并使用商业 Web 托管来扩展各种网络钓鱼活动,以规避检测。

虽然这些网络钓鱼活动并不新鲜,但与此类攻击有关的详情可以帮助我们了解网络钓鱼的市场力量,并重点展现与此类活动相关的规模和复杂性。我们观察到的这些攻击活动还体现了将凭据作为目标的网络钓鱼威胁的持续演变。遭到盗用的目标凭据会导致他人未经授权访问安全网络或开展欺诈活动,为了实现这些目的,攻击者会引入各种技术来绕过使用一次性密码 (OTP) 令牌或推送通知的 2FA 解决方案。我们的研究表明,基于令牌的 2FA 解决方案远远无法做到万无一失,需要采用更强大的多因素保护措施。

欺诈

根据我们的研究以及其他观察了 Kr3pto 活动的专业人士的研究,其欺诈攻击的分发渠道就是短信。最常见的诱饵会表明,账户上有一个可疑的收款人请求。然后,诱饵会告诉受害者,如果添加收款人的操作不是由他们发起的,他们需要采取行动,即,要求他们访问一个链接,该链接会跳转至网络钓鱼工具包的登陆页面。

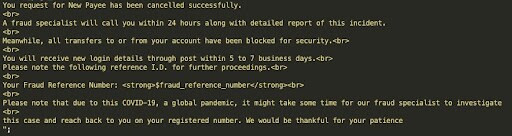

一旦进入登陆页面,系统将会提示受害者输入凭据。如果受害者分享了他们的用户名和密码,欺诈就会向前推进并显示图 1 所示的文字。此处的目的是让受害者相信,一个所谓的欺诈性收款交易遭到阻止,一个代表将与他们联系,以讨论此问题。

图 1:向受害者告知一个所谓的专家将给他们致电的消息。

图 1:向受害者告知一个所谓的专家将给他们致电的消息。

2FA 绕过

以前对 Kr3pto 工具包活动的研究表明,该欺诈的运作方式本身会根据每个银行的身份验证工作流程进行自定义,在某些案例中,在到达该阶段后,它将试图绕过 2FA。这种行为是手动执行的。

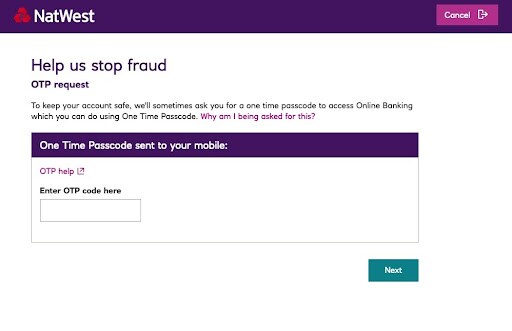

犯罪分子会使用泄露的用户名和密码,并触发 2FA 请求,从而产生一个 OTP,然后该 OTP 会发送到受害者的设备上。从受害者的角度来看,是网络钓鱼工具包在请求这个生成的 OTP(图 2)。一旦受害者输入 OTP 并提交了表单,犯罪分子就拥有了他们需要的一切信息来访问受害者的账户并接管它。

图 2:请求 2FA 令牌/OTP 的网络钓鱼网站

图 2:请求 2FA 令牌/OTP 的网络钓鱼网站

新冠疫情也被用作欺诈的一个属性;犯罪分子假称新冠疫情导致反欺诈专家人手不够,这一借口让犯罪分子在打电话给受害者之前可以得到缓冲时间,以处理所谓的欺诈性收款交易。这样一来,如果受害者没有立即接到电话,犯罪分子能够以新冠疫情通知为借口来解释回电迟缓的原因,防止受害者起疑。

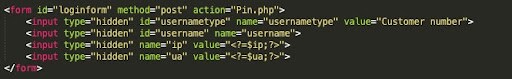

为了防止对受害者账户执行的手动身份验证请求被目标银行标记为欺诈或其他可疑行为,网络钓鱼欺诈背后的犯罪分子将利用工具包中收集的身份信息(图 3)。这些身份信息可能包括受害者的用户代理、操作系统详情和 IP 地址。这些信息都可以在一定程度上进行伪造,这为犯罪分子提供了一点优势。这不是一种完美的规避技术,但它确实有效。

图 3:用于泄露受害者的用户代理和 IP 地址的代码

图 3:用于泄露受害者的用户代理和 IP 地址的代码

网络钓鱼欺诈是一个由相关工厂和经济环境组成的产业

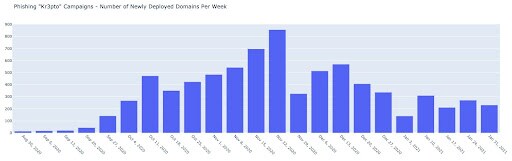

Akamai 的研究表明,攻击者使用 Kr3pto 网络钓鱼工具包部署了超过 7600 个域,时间可追溯到 2020 年 5 月。该攻击活动主要发生在 2020 年 10 月和 12 月之间,在 2020 年 11 月达到高峰(800 个域)。

图 4:每周部署的新的网络钓鱼域数量

图 4:每周部署的新的网络钓鱼域数量

在被 Kr3pto 滥用的品牌中,Akamai 能够确认英国有 8 家银行成为了目标。之所以使用快速变化的域,是因为每个域具有短暂的生命周期,使得它们可以避免被归类为恶意域并被下线或屏蔽。因此,由于犯罪分子会继续在某种程度上定期部署新域,Kr3pto 活动已经能够维持效率。

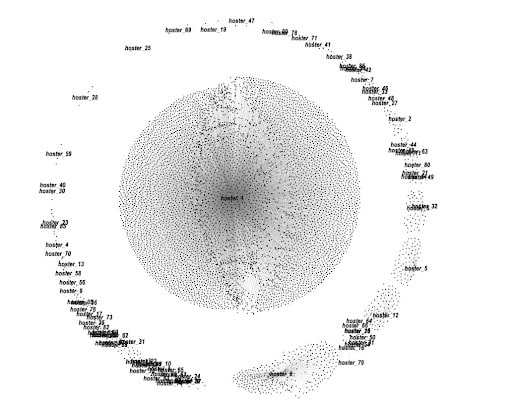

为了了解 Kr3pto 活动使用的域之间存在的连接,我们转而研究了托管这些域的自治系统编号 (ASN)。如图 5 所示,Akamai 确定,有超过 80 个 ASN 与托管 Kr3pto 网络钓鱼工具包的域相连。通过这些数据,我们假设每个 ASN 代表一个运行着 Kr3pto 的不同活动(位于不同的托管服务上),并为它们标上这样的标签。

对于相关证据(表明不同的活动使用了不同的托管服务),也可以作如下解释:不同的攻击者使用相同的网络钓鱼工具包推动不同的欺诈。其他研究人员发布的证据支持此处的假设,表明 Kr3pto 工具包的变体正在暗网上出售。

图 5:与自治系统编号相关的网络钓鱼活动

图 5:与自治系统编号相关的网络钓鱼活动

如图 5 所示,一个 突出的活动与 "hoster_1" 有关。该活动有超过 6000 个域部署在一个知名域名注册商提供的托管服务下。

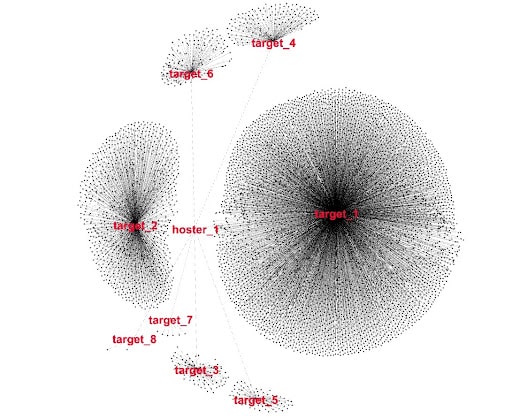

从 hoster_1 转向网络钓鱼域,以及它们相关的目标银行,图 6 显示,有 8 家不同的英国银行品牌成为了目标。根据之前发布的报告,我们能够了解到,相同的管理面板可以处理不同的定向银行欺诈。考虑到这一点,外加犯罪分子使用了相同的全功能托管服务提供商,我们认为,与 hoster_1 相关的所有攻击活动都使用了相同的运行基础架构。

图 6:在这里,我们看到“hoster_1”转向目标品牌和相关的网络钓鱼网站

图 6:在这里,我们看到“hoster_1”转向目标品牌和相关的网络钓鱼网站

在威胁环境中,利用托管功能和相关功能(比如域名注册、SSL 证书以及部署和管理工具)的攻击活动并不新鲜。但是,本研究展现的商业托管服务的规模以及对这些服务的使用可以视为网络钓鱼环境演变的另一个迹象,因为犯罪分子通过使用和滥用商业服务,使其攻击活动拥有了罕见的规模。

总结

我们的研究(以及前面提到的 WMC 和 Cyjax 的研究)表明,本文重点介绍的攻击活动正在英国传播,主要途径是手机短信。最近几个月,我们看到,犯罪分子使用短信作为许多网络钓鱼活动的传播渠道的情况正在增多。

事实上,我们认为,短信的使用之所以增多,是因为这种传播渠道具备可靠性,并且许多移动设备缺乏安全控制措施,从而导致攻击效率提高。

我们不清楚犯罪分子对于电话号码的使用以及与相关银行的关联。但是,如果存在这种关联,原因可能是过去发生的数据泄露,或者将个人信息当作目标的初步网络钓鱼活动。

随着攻击者加强了他们的攻击手段,很明显,2FA 令牌不足以防止网络钓鱼攻击。它们提供了一些基本的、低级别的防御,而犯罪分子将其视作目标,因为它们是身份验证链中的一个薄弱环节。因此,需要一种更强大的 2FA 技术,该技术要对网络钓鱼具有更强的抵抗力,比如 FIDO2 协议。以加密方式绑定用户凭据的协议将使网络钓鱼更难成功,面对这种防御时,本博文中探讨的那些伎俩几乎不可能得逞。

防御者需要敦促企业远离基于短信的 OTP 或双因素推送通知,因为很明显,犯罪分子将会发挥更大的创造力来颠覆这些机制。