Kaseya 供应链勒索软件攻击

在 2021 年 7 月 2 日, Kaseya 公布了一起主动攻击(该攻击针对的是使用其 VSA 产品的客户),并敦促所有本地客户关闭 Kaseya VSA。在这个警报发出前不久, Reddit 上的用户开始发帖描述针对托管安全提供商 (MSP) 的勒索软件事件, 而这些事件都有一个共同点 - 本地 VSA 部署。在随后的几小时内,发布了几个入侵指标 (IOC),Akamai 能够观察到其中的一些流量。Kaseya 于 7 月 11 日发布了 VSA 产品的补丁。

攻击:

攻击者是 REvil 勒索软件团体的成员,他们利用了身份验证绕过和任意命令执行漏洞 (CVE-2021-30116),使他们能够向目标系统分发勒索软件加密程序。为了协助防御者, Kaseya 发布了多个 与勒索软件攻击有关的 IOC。

流量分析:

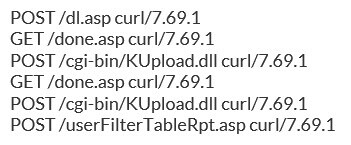

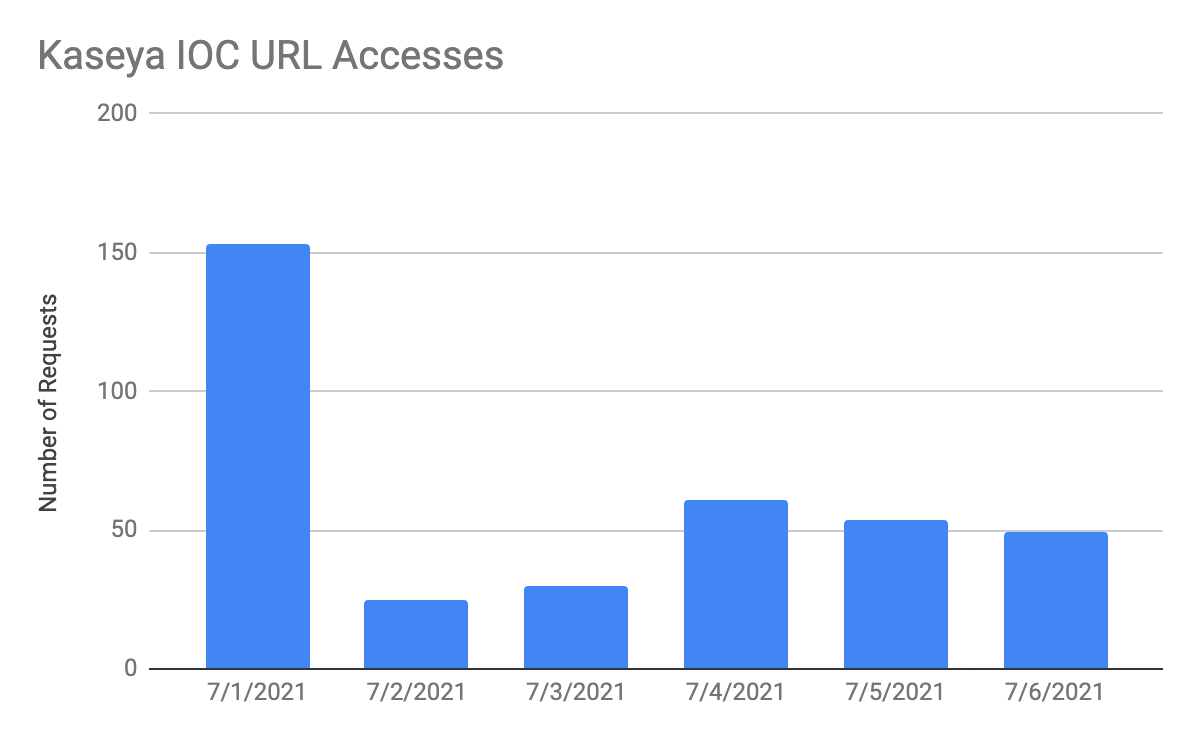

IOC 发布后,Akamai 可以利用自身对互联网流量的广泛监测能力,并查询数 PB 的流量信息,以确定关键模式并深入了解攻击来源、分布和盛行情况。我们分析了 Kaseya 攻击时间范围(2021 年 7 月 1 日至 7 月 6 日)内的 HTTPS 流量,并标记了访问过 IOC 发布信息中所述的 URL 的任何流量。

我们分析的目的是确定谁在扫描这些 URL,以及这些流量是侦察行动的一部分(目标识别),还是实际的攻击尝试。判断标准:GET/HEAD 请求代表侦察和识别,POST 请求代表攻击。我们发现,基本上所有流量都基于 GET/HEAD,这意味着,它是目标扫描流量,而不是攻击尝试的一部分。

但是,坦白地讲,POST 请求的数量很少,这可能表明,扫描时没有 VSA 服务器位于 Akamai 平台后面。

流量详情:

查询完成后,Akamai 在我们的流量统计数据集中发现了 372 个 HTTP 请求。几乎所有请求都是 GET 请求 (97.85%),其次是 HEAD (1.88%),最后是 POST (0.27%)。 如前所述,GET/HEAD 请求的存在表明,这些流量的主要目的是进行识别,而不是发起攻击。我们还发现了 88 个唯一 IP 地址。本文末尾提供了这些细节。

图 1:从 2021 年 7 月 1 日到 7 月 6 日的 IOC URL 访问量明细

图 1:从 2021 年 7 月 1 日到 7 月 6 日的 IOC URL 访问量明细

我们将 2021 年 7 月 1 日纳入分析,因为这是 Kaseya 公布攻击详情的前一天。 这表明可能存在一些正常、良性的流量。数据还显示,许多企业很重视 Kaseya 发出的警告,并关闭或禁用了 VSA 软件。

流量分析表明,最常用的工具是 Fuzz Faster U Fool,其次是 GoBuster。顾名思义,Fuzz Faster U Fool - (Ffuf -) 是一种用于执行识别的侦察工具。GoBuster 用于对 URI 和 DNS 子域进行暴力破解。两者都是漏洞赏金猎人的常用工具。在这种情况下,流量分析表明,这些工具被用来搜索与 IOC 字符串相匹配的 URL,以查找存在漏洞的资产。

结论:

虽然扫描和分析仅覆盖了很短的时间窗口,但必须强调的是,漏洞扫描和目标侦察会持续进行。攻击者在不断扫描和探测您的网络,以寻找弱点。

供应链攻击(比如 Kaseya 的 MSP 客户及其客户经历的攻击)是一种噩梦般的场景。正因如此,必须尽快应用补丁并对流量防御措施进行适当监控和调整。

但是,在 Kaseya 的案例中,攻击利用了一个零日漏洞,因此没有补丁。在这种情况下,分层防御、网络分段和灾难恢复计划至关重要(包括分段备份)。恢复计划和操作应考虑与处理供应链问题(包括受管资产的完全丢失或破坏)有关的场景。

Akamai 的威胁研究团队正在继续跟踪与 Kaseya 事件相关的流量。我们将根据需要发布额外的博客文章更新。

确定的 IP 地址:

104.200.29.139

113.173.149.48

117.61.242.70

117.95.232.62

122.178.156.152

123.204.13.110

134.122.114.190

143.110.241.135

143.244.128.87

147.182.172.145

151.244.4.153

154.185.203.234

155.138.162.201

156.217.110.66

159.65.228.100

159.89.177.106

161.35.136.251

161.97.70.207

165.22.205.38

165.22.41.30

167.99.49.144

17.253.80.103

175.101.68.80

175.16.145.28

177.86.198.242

178.128.224.80

178.128.28.156

178.239.173.161

180.94.33.200

183.22.250.36

185.195.19.218

185.65.135.167

188.166.61.213

192.254.65.235

192.40.57.233

193.169.30.10

193.56.252.132

194.195.219.144

194.233.64.67

194.44.192.200

194.5.52.4

194.5.53.98

195.95.131.110

196.64.76.3

199.247.23.87

2.16.186.103

2.16.186.86

2.59.134.200

2.59.135.105

2.92.124.237

20.73.12.15

20.73.12.60

20.74.134.159

202.142.79.81

204.4.182.16

207.244.245.21

222.76.0.230

2604:a880:0400:00d0:0000:0000:1d1b:7001

2a01:04f8:010b:0710:0000:0000:0000:0002

2a01:04f8:1c1c:cc87:0000:0000:0000:0001

2a01:7e00:0000:0000:f03c:92ff:fe12:3d0a

2a0d:5940:0006:01d9:0000:0000:0000:7abe

2a0d:5940:0006:01ea:0000:0000:0000:498d

34.132.164.221

34.132.182.60

34.71.132.48

35.202.142.60

35.232.137.16

35.232.55.163

37.220.119.221

45.124.6.219

45.14.71.9

45.86.201.85

46.19.225.91

50.35.184.96

51.83.140.186

52.15.133.71

52.151.244.28

52.188.217.115

52.20.26.200

52.205.190.252

54.37.72.253

66.23.228.62

76.76.14.36

85.203.46.145

89.39.107.195

91.90.44.22

94.68.117.73