为什么 Zero Trust 需要边缘

回程流量会降低性能,而回程的如果是攻击流量,则会造成更多破坏。但是,在传统的安全部署模式中,我们面临着双输的选择:要么将所有流量回传到安全堆栈,要么允许一些访问不经由安全堆栈处理。当然,在网络攻击可能造成巨大损失的现代社会,后一种方案其实根本就不算是一种选择。所有流量都必须经由强大的安全堆栈处理。那么,我们如何在不进行回传的情况下实现这一目标?答案是:以边缘服务的形式部署和交付 Zero Trust 安全功能。

我们来深入研究下传统部署模式,首先考虑这种情况:员工访问基于互联网的 Web 应用程序。例如,这些应用程序可能是工作所需的 SaaS 应用程序、在工作环境中使用的 Web 应用程序或其他用于个人活动的 Web 应用程序。要保障这些流量的安全,需要部署一个安全网络网关 (SWG)。

SWG 可以确保:可接受的使用策略得到实施,员工不会意外尝试访问钓鱼网站,以及恶意软件不会下载到员工的设备上等等。SWG 是安全堆栈的一个重要组成部分,要实现强大的网络安全态势,所有对互联网 Web 应用程序进行的访问都必须经由 SWG 处理。

问题是,传统 SWG 部署模式(在这种模式下,SWG 以设备或虚拟设备的形式部署在一个或少数几个地方)需要进行回传。当然,如果几乎所有员工都在一个或少数几个办公地点工作,那么,这些 SWG 地点可以选择设在这些办公室内或附近,此时就不需要回传。若干年前,这种情况可能适用于一些企业,但可以说这种情况在如今或将来都不再适用。

员工经常远程工作,因此,现在流量必须回传到 SWG - 通常是通过远程访问的虚拟专用网络 (VPN) - 这降低了性能,并带来了其他扩展难题。即使员工在办公室内,如果他们身处卫星办公室,那么流量也必须回传到 SWG - 通常是通过专用的办公室间电信链路(比如 MPLS)- 这个过程的成本非常高昂。

回传流量会破坏性能

回传流量会破坏性能

此外,SWG 并不是安全堆栈的唯一重要组成部分。强大的网络安全态势要求所有流量都要接受访问控制和检查,而不仅仅是那些经由 SWG 处理的互联网流量。此要求是 Zero Trust 的一项基本原则。

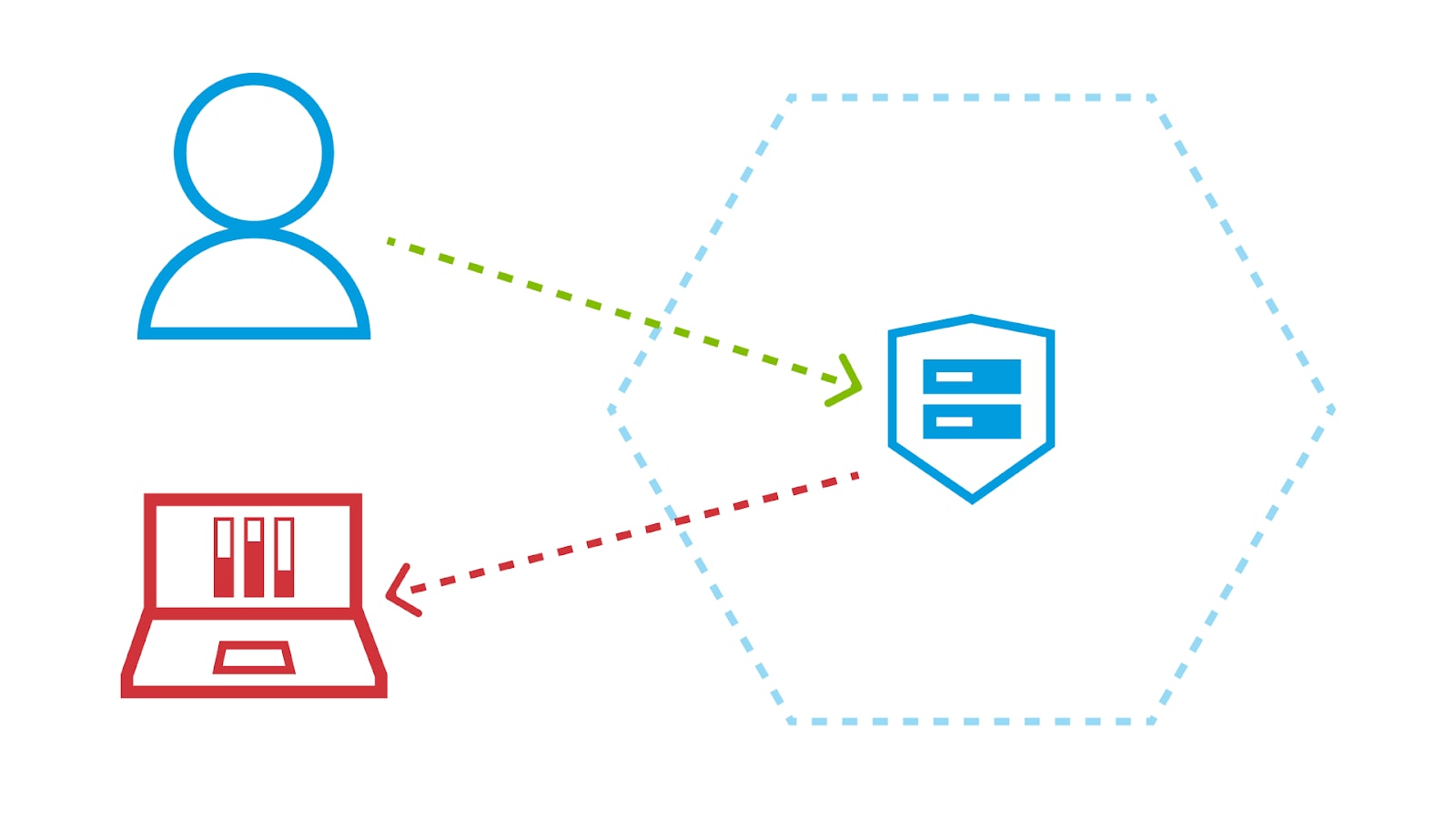

具体来讲,想想员工访问企业内部自有应用程序的情况,这些应用程序可能部署在企业数据中心或云中。这些流量也必须经由安全堆栈处理 - 通过一个通常被称为 Zero Trust Network Access 的组件。此组件本质上是一个身份感知代理,它的工作是确保每个应用程序只能被那些已经过严格身份验证且有权访问该应用程序的用户查看和访问。

此处的重点是,在 Zero Trust 安全态势中,所有流量都需要经由安全堆栈处理,而在传统部署模式下,此要求会迫使企业进行回传,并会引发与之相关的所有问题。回程会产生昂贵的成本,并导致性能下降,而且,当我们考虑到其中一些流量可能是攻击流量时,情况会变得更糟。

毕竟,处理攻击流量是安全堆栈的其中一项功能,我们不知道哪些流量是攻击流量,直到它被送到安全堆栈才能进行分辨。回传攻击流量使其拥有更多的机会与网络链路和设备进行交互,并造成损坏,这可能会破坏关键的上游链路,导致整个安全堆栈变得无法访问。那么,我们该怎么做呢?

我们不应将流量回传到安全堆栈,而是可以将安全堆栈部署在流量所在的地方 - 边缘。在这种模式下,完整的 Zero Trust 安全堆栈以服务的形式在边缘基础架构上运行。由于安全堆栈位于边缘,它可以靠近所有用户/员工 - 无论他们在哪里工作,无论是在办公室、家里还是在路途中。同样,它也靠近所有应用程序 - 无论它们部署在何处,无论是在数据中心、云中还是在用户的本地服务器上。

安全堆栈部署在边缘时的回传

安全堆栈部署在边缘时的回传

在边缘,由于靠近用户和应用程序,安全堆栈就部署在需要它的位置,与流量同处一地,因此不需要回传。此外,部署在边缘的安全堆栈位于任何攻击者附近(无论是遭到入侵的企业设备还是爬虫程序),因此,可以在攻击流量的源头附近将其阻止,使得它没有机会造成任何伤害。

借助以边缘服务形式部署的 Zero Trust 安全堆栈,所有流量都可以得到保护,并且无需进行回传。