创纪录的 DDoS 攻击 - 以 BPS、PPS 和 RPS 为统计依据的攻击记录汇总

最近,关于记录到的“有史以来最大的” DDoS 攻击的讨论非常热烈。

新出现的庞大 僵尸网络 Mēris 引发了人们的关注,该僵尸网络发起的攻击具有巨大的每秒请求数 (rps),三家公司分享的数据体现了这一点: Cloudflare (1720 万 rps,报告时间为 8 月 19 日)、 Yandex (9 月 5 日达到峰值 2180 万 rps)和 KrebsOnSecurity (9 月 9 日为 200 万 rps)。一些评论来自 Slashdot、 The Record和 The Hacker News。

我们先来快速回顾一下基础知识:DDoS 攻击可通过以下几种主要的方式来导致中断,从而破坏面向互联网的基础架构:

堵塞互联网管道 - bps(每秒比特数)

使硬件不堪重负 - pps(每秒数据包数)

使 Web 基础架构不堪重负 - rps(每秒请求数)

使 DNS 基础架构不堪重负 - qps(每秒查询次数)

过往,第 3 层和第 4 层 DDoS 攻击针对的是通往源站的管道,这些攻击试图用虚假流量填满这些管道,使得合法流量无法到达目的地。或者,这些攻击由庞大的数据洪流(众多小型数据包)组成,旨在使防火墙、路由器和其他网络设备不堪重负并将其堵塞。

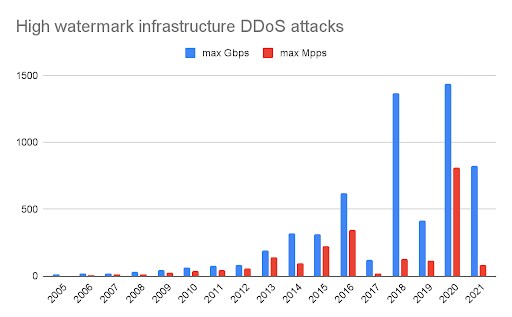

以每秒比特数和每秒数据包数作为统计依据,去年夏天,我们抵御了以下两次创纪录的 DDoS 攻击 - 它们分别针对的是一家托管服务提供商和一家欧洲金融服务机构:

1.44 Tbps - 打破了 Akamai 纪录

809 Mpps - 打破了互联网纪录

创纪录的每秒请求数呢?

最后,还有第 7 层(应用程序层)DDoS 攻击(或 rps 攻击),此类攻击的目标是 Web 和/或应用程序服务器,最常见的攻击方式是 HTTP 泛洪攻击。我们对此早已习以为常 - 攻击量一直很高,攻击流量在边缘被自动消除,我们的平台具备足够的容量来管理合法流量。在这里,Rps 是一个相当优秀的强度衡量标准,但关于这项指标的报告往往不太有趣。

话虽如此,在这里提一下,我们最近记录了一次规模巨大的 rps 攻击事件:

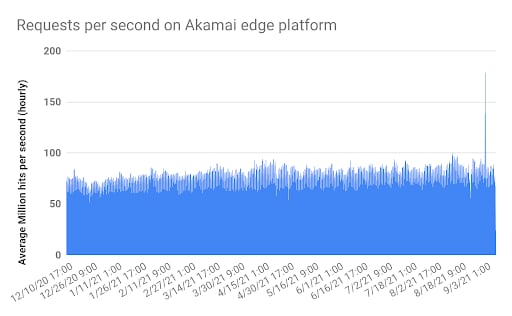

每秒 1 亿次请求 - 一次创下 Akamai 纪录的事件

为什么我们没有展示说明这个数据?虽然 2200 万 rps 看起来很大,但在 Akamai 的任何一天,我们监测到的平均攻击流量都是这个数字的 3 倍以上,而且还出现过高达 8 倍的峰值。可以这么说,我们的边缘平台有足够富余的空间来处理客户事件、流量增长和大规模攻击,因此,“习以为常水平的攻击流量”在当时并没有让我们觉得值得在博客中专门提及。

在进一步审查我们的数据后,我们发现,Akamai 最近直接监测的最高 rps 攻击约为 500 万 rps,该攻击与围绕一场客户活动(人气很高的纺织品发布会)开展的恶意爬虫程序活动有关。与我们平台上由合法客户活动带来的正常流量负载和峰值相比,这种规模的攻击流量相形见绌。

关于 Mēris(一个针对 Web 服务器和应用程序的僵尸网络),值得注意的是,目前还没有在地球上最大的 CDN 或基于云的 DDoS 提供商(说的就是我们)那里看到该僵尸网络的身影。

他们是在选择特定的目标或提供商吗?我们是否只是在等待轮到我们遭受攻击?

认识 Mēris - 它不是那种在居民小区里随便搭建起的僵尸网络

据报道,Mēris 已经积累了一个由超过 250000 台遭到入侵的 MikroTik 路由器组成的“军火库”,这源于 2018 年的一个未修补的漏洞。一旦攻击者获得了设备的访问权限,他们就会重新配置路由器,使其成为他们不断增长的僵尸网络的一部分。由于路由器旨在为大带宽创建互连和传输大量数据包,Mēris 可以产生超大数量的每秒数据包数 (pps),然后这些数据包可以加工成完整的事务,进而产生数量巨大的每秒事务数 (tps) 或每秒请求数 (rps)。在最新的攻击活动中,Mēris 已被设计成通过 HTTP 管道攻击第 7 层应用程序和服务,并且 一份报告指出,Mēris 由高带宽的以太网连接设备推动,以增加攻击容量。

虽然业界正在努力发现和清理遭到感染的 MikroTik 路由器,但这个过程不会很快完成。仅仅通过打补丁和固件更新并不能保护这些设备,因为密码可能从 2018 年开始就已经被攻击利用,因此,用户不仅需要更改密码,还要重新检查防火墙规则,以确保不向未知的用户提供远程访问。用户还应查找并非由他们创建的脚本。考虑到上述情况,预计 Mēris 僵尸网络在未来将继续被反复使用。

虽然在我们的平台上还没有监测到任何 Mēris 僵尸网络攻击,但我们最近已经抵御了遭到入侵的 MikroTik 设备发起的 DDoS 攻击,恶意攻击者将这些设备用作代理。很明显,攻击者正在以一些邪恶的方式来使用这个 2018 年的漏洞,试图破坏客户的基础架构。

物联网为如今的僵尸网络提供了巨大的助推力

攻击者掌握的带宽数量不断增加,这意味着,他们将发起更多需要防御的大规模攻击。如前所述,在 2020 年初夏,我们观察到了针对我们的 Prolexic 平台发起的、破纪录的攻击(1.44 Tbps 和 809 Mpps),这预示了即将发生的事情 - 全球 DDoS 勒索。

在此起彼伏的 DDoS 勒索活动中,我们目睹攻击者不断发展他们的战术、技术和流程 (TTP),并创造出了越来越强大的 DDoS 攻击手段。例如,最初的一波勒索攻击平均规模约为 200 Gbps,但到了第三波,我们抵御的攻击规模高达 800 Gbps。事实上,在最近的一次攻击活动中,我们观察到 攻击者将带宽 从 0 提升到 600+ Gbps,只用了不到一分钟。

很明显,攻击者可以轻松获得 DDoS 启动工具和加压工具 - 许多工具都可免费下载,而且 YouTube 上提供了关于如何使用它们的教程 - 此外还有大量带宽可供利用。随着家庭网速普遍达到 1 Gbps,以及可利用的边缘计算终端出现爆炸性增长,遭到入侵的物联网 (IoT) 设备将带来巨大的冲击,特别是在与 DDoS 放大和反射技术相结合时。

这些变化趋势与 Mēris 的相关公开报道(报道了 Mēris 在僵尸网络运营者协调下的超强 rps 能力)一致。

容量可以应对攻击能力 ... 但没法应对复杂性

我们能够经受住我们监测到的攻击风暴,有时此过程是在不知不觉中完成的,因为我们已经投资部署了相应的容量和网络,其规模可以扩展,以达到观察到的最大规模攻击(不仅仅是我们观察到的攻击,还包括那些公开报道的攻击)的数倍。

这一点适用于所有地区的所有衡量标准(bps、pps、rps 和 qps)。

但是,要对抗现代 DDoS 攻击,不仅仅要考虑规模。它需要正确的人为干预,以应对复杂的定向攻击 - 从而实现高质量的抵御。我们拥有超过 225 名一线安全运营指挥中心 (SOCC) 响应人员,他们已经发展了数十年的专业知识,可以抵御复杂的攻击,从而保护高风险、复杂的攻击面。虽然自动化是 DDoS 检测和抵御功能的一个重要组成部分,但对于如今的攻击者 TTP 来说,一刀切的做法是不可取的。我们拥有具备高可用性的熟练 SOCC 专家来审查事件,自定义对策和处理异常情况,这是一种广受追捧且不容易被复制的能力,可以实现出色的 DDoS 防御。

给 Akamai 客户的临别建议

根据您保护的资产种类,建议在抵御模式下采取以下行动,这有助于防范 Mēris 和其他可产生 DDoS 攻击的僵尸网络:

应用程序和 API

审查速率控制配置,确保阈值设为适当的水平

通过 Client Reputation 利用 Akamai 的威胁情报,甚至在攻击者攻击您的资产之前就可以阻止已知的恶意客户端,例如参与 DDoS 攻击的客户端

确保正确配置 WAF 和 Bot Manager 解决方案,以检测攻击中使用的自动化功能和工具

审查缓存规则,以改善应用程序分载,并在发生攻击时避免任何不必要的请求

混合云源站基础架构

确保面向互联网的资产路由到 Prolexic DDoS 防御平台,以降低风险

实施预配置的抵御措施,以减少攻击面,并充分利用 0 秒抵御 SLA

Akamai Edge DNS 应启用,以保护客户的 DNS 免受 DDoS 攻击,网络防御者有时会忽视这一点

所有 Managed Security 客户应确保及时更新他们的运行手册、Akamai SOCC 授权联系方式以及事件响应计划。

如果您受到攻击或遇到 DDoS 勒索威胁,请致电 Akamai DDoS 热线1-877-425-2624,以获得即时协助。此外,如果您收到勒索邮件,请联系当地执法部门。他们掌握的信息越多,就越有可能阻止犯罪分子。